10 % des cartes SIM serait vulnérables au Simjacker

Durant le mois de septembre, il a été révélé qu’il existe une faille de sécurité dans plusieurs cartes SIM.

Cette faille de sécurité permettait à certaines personnes via des SMS bien déterminés de récolter des informations personnelles sur les utilisateurs des cartes SIM vulnérables. Cette nouvelle forme de piratage c’était appeler le « Simjacker ».

Cet article va aussi vous intéresser : Surveiller quasiment n’importe qui via sa carte SIM, c’est le Simjacker

La vulnérabilité a été découverte par la société Adaptive Labs début du mois de septembre. Dans son rapport publié durant ce mois, la société explique que cette faille de sécurité avait été exploitée depuis l’an 2013 par d’autres chercheurs en particulier ce de la SR Labs.

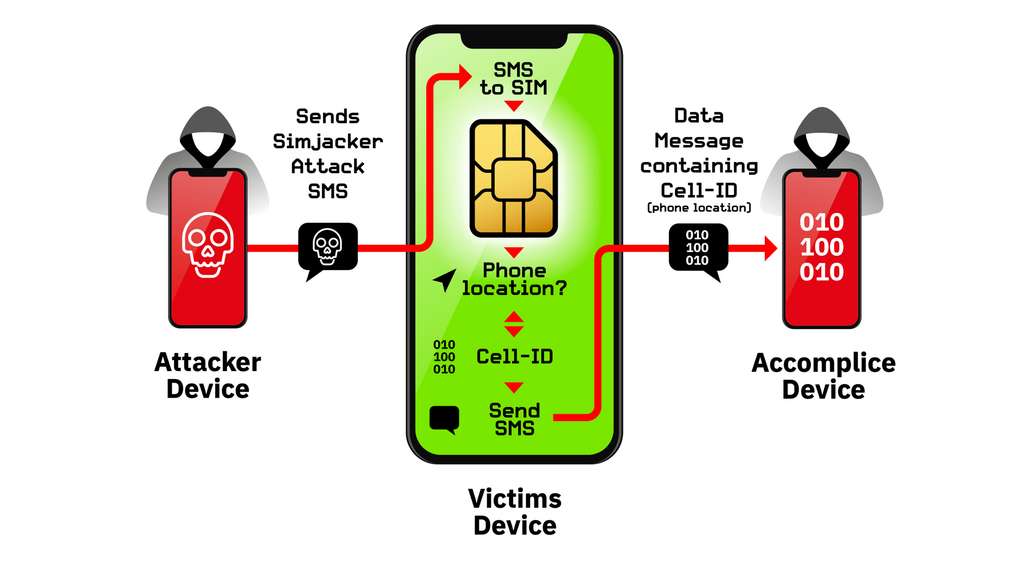

À titre de rappel expliquons comment fonctionne le SIMjacker :

Les pirates informatiques pour exploiter la faille envoient un SMS de commande à la carte SIM vulnérable. Une fois le SMS envoyé. La carte SIM à son tour répond aux hackers pour lui fournir des informations dont il a besoin pour déterminer soit la géolocalisation, le type d’appareil utilisé, etc. Tout ceci se passe à l’insu de l’utilisateur de la carte SIM. Ce qui poussent les chercheurs en sécurité informatique à s’inquiéter de cette faille de sécurité qui remonte depuis maintenant 5 ans. Surtout qu’on peut facilement s’en servir « à des fins de surveillance. »

Jusqu’à présent nous n’avons aucune idée exacte du nombre de victimes, ni même des chiffres exacts concernant les carte SIM vulnérables. Juste approximation de 10 % des carte SIM en circulation.

Selon SR Labs, la société allemande spécialiste en cybersécurité des appareils mobiles, cette faille n’est pas à négliger de même que depuis 2013, elle s’évertue à la signaler et à dégager ses conséquences. et pour ce faire, ils ont dû tester environ 800 modèles différentes de carte SIM pour justifier bel et bien la réalité des attaques SIMjacker. À ce propos ils expliquent que la vulnérabilité permettant l’attaque Simjacker fonctionne grâce un SMS comme nous l’avons mentionné plus haut.

C’est un SMS qui contient des instructions de types « Sim Toolkit » qui est dirigé vers une seule application dénommé S@T, qui n’est installé que sur certains modèles de carte SIM en particulier. Apparemment ce ne serait pas la seule faille que compote certaines catégories de cartes SIM. Les chercheurs de SR labs parle d’une seconde vulnérabilité pouvant être exploité sur une autre application « Wireless Internet Browser », faille découverte par la Ginno Security Lab, qui l’a publié sur son site.

Un peu à ce stade, nous pouvons conclure que deux possibilités s’offrent aujourd’hui aux pirates informatiques pour enclencher le Simjacker. Le SR Labs dans un sondage donne quelques chiffres :

– 9,4 pourcents des cartes SIM qui ont été testées dispose d’une application S@T

– 10,7 pourcents des autres cartes SIM testées ont le logiciel Wireless Internet Browser.

Il est vrai que ce panel n’est pas représentatif, et ce qui est sûr, toutes les cartes SIM ne sont pas forcément impliqué par cette faille de sécurité. Cela s’explique par le fait que les configurations des cartes SIM et des applications vont varier selon les opérateurs téléphoniques. Pour chaque maison de téléphonie mobile, il y aura une particularité apportée à la carte SIM qu’elle utilisera.

En définitive, le Simjacker est bel et bien une réalité. Tout le monde est peut-être exposé en une manière que ce soit. Le problème majeur avec cette vulnérabilité, ce que l’utilisateur ne peut pas se protéger par lui-même. il est obligé de compter sur les opérateurs de téléphonie mobile qui doivent apporter une solution adéquate pour mettre fin à cette faille de sécurité.

Accédez maintenant à un nombre illimité de mot de passe !