Comprendre les cyberattaques et les logiciels malveillants

Selon une statistique établie anonymement en se fondant sur plusieurs demandes adressées depuis le portail Threat Intelligence de la société Russe de cyberdéfense Kaspersky, environ 72 %, soit les trois quarts des fichiers malveillants qui ont été analysés ces derniers temps se catégorise dans 3 secteurs de la cybermalveillance particuliers que sont :

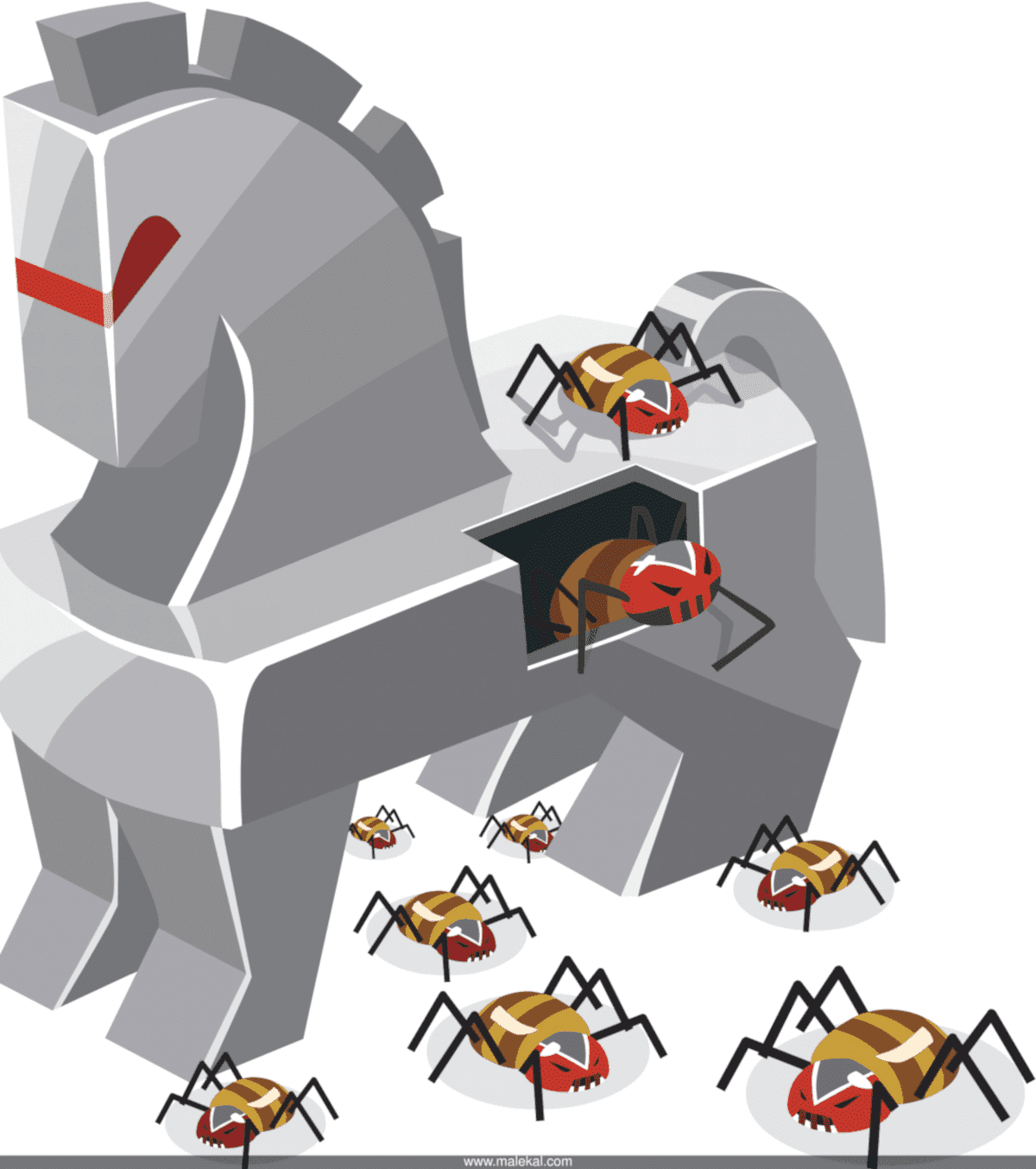

– Les chevaux de Troie (Trojan)

– Les portes dérobées ou backdoors

– Les injecteurs de programmes malveillants (Dropper)

Grâce à ces statistiques, il a été aussi démontré que les programmes malveillants sur lesquels les spécialistes de la sécurité informatique ont tendance à passer plus de temps sont ceux qui sont les plus répandus.

Comme nous le savons, le point de départ d’une enquête sur une cyberattaque et bien sur la détection d’activité jugée malveillante. Pour être en mesure de déployer les mesures nécessaires pour répondre aux problèmes posés par un incident informatique, les spécialistes de la cybersécurité doivent être en mesure :

– D’identifier la cible visée par l’attaque

– L’origine d’un programme malveillant

– La popularité de ce programme

Ceci permet aux analystes le pouvoir réagir efficacement. Le portail portant sur les menaces informatiques mis à la disposition par Kaspersky aux professionnels la cybersécurité, surtout au niveau de l’analyse des incidents informatique. De ce fait plusieurs demandes sont formulées à la société russe quotidiennement dans le but obtenir de l’aide sur des problèmes d’ordre sécuritaire. Portant régulièrement sur des objets malveillants, dans le traitement semble un peu plus délicat.

Dans la majorité des cas, les incidents qui sont les plus proposés ou soumis à l’appréciation des experts de Kaspersky régulièrement sur :

– Les portes dérobées à hauteur de 24 %

– Les chevaux de Troie dans 25 % des cas

– Les acteurs de programme malveillant pour 23 pourcents des demandes

Ces programmes malveillants sont généralement utilisés par leurs éditeurs pour prendre le contrôle soit des ordinateurs de leur cible à distance comme c’est le cas avec les chevaux de Troie et les portes dérobées, ou de pouvoir installer à l’insu de ce dernier, des objets pirates dans le cas des Droppers.

De plus, les chevaux de Troie généralement perçus par plusieurs d’études comme étant les logiciels malveillants les plus répandus au monde. C’est une catégorie très utilisée et appréciée par les cybercriminels. Sûrement à cause des fonctionnalités qu’ils leurs offrent. Le porte dérobée et les injecteurs de fichiers malveillants sont de leur côté assez peu connus, donc moins répandus. Ils ne constituent respectivement que 3 % des fichiers malveillants généralement bloqués par les antivirus fournis par Kaspersky.

On peut comprendre sur résultat en se référant au fait que généralement les spécialistes on tendance à s’intéresser à la cible finale d’une attaque informatique. Alors que dans une majorité des cas, les logiciels de protection des terminaux ont tendance à les bloquer le plus rapidement possible. Par exemple on sait que le produit de sécurité de façon concrète empêche l’utilisateur d’ouvrir des mails corrompus, ce qui empêche généralement certains programmes malveillants de pouvoir arriver à leurs fins. Du côté des injecteurs de programmes, ils ne sont reconnus que lorsque les chercheurs arrivent à identifier tous les composants qui le composent ce qui n’est pas une tâche mais à réaliser.

En outre, la popularité d’un programme malveillant dépend aussi de l’intérêt porté généralement aux incidents informatique dans lequel il a joué un rôle important et l’obligation qui est souvent imposé aux chercheurs de les analyser de manière plus détaillée. Prenons par exemple le cas du malware Emotet, qui a la suite de plusieurs articles de presse à attiser l’intérêt des chercheurs en cybersécurité. D’un autre côté, suite à plusieurs failles de sécurité portant sur des distributions Linux et Android, les portes dérobées ont été passées plusieurs fois au crible par les spécialistes dans le but de mieux les l’appréhender. Et cela est le cas pour plusieurs failles affectant Microsoft Windows.

« Nous avons remarqué que le nombre de demandes transmises au Kaspersky Threat Intelligence Portal pour vérifier des virus ou des éléments de code qui s’insèrent dans d’autres programmes, est extrêmement faible, à savoir moins de 1 %. Toutefois, c’est traditionnellement l’une des menaces les plus souvent détectées par les solutions de protection, détection et réponse aux incidents (EDR). Ce type de menace se réplique et déploie son code dans d’autres fichiers, ce qui peut entraîner l’apparition d’un grand nombre de fichiers malveillants dans le système infecté. Comme nous l’avons constaté, les virus sont rarement intéressants pour les chercheurs, probablement parce qu’ils manquent d’originalité par rapport aux autres menaces », détaille Denis Parinov, directeur par intérim de la détection heuristique et de la surveillance des menaces chez la firme russe de cybersécurité.

Accédez maintenant à un nombre illimité de mot de passe !