L’UEFI : cible persistante de TrickBot

Récemment les chercheurs en sécurité informatique la société AdvIntel ont fait une étonnante découverte.

Un module TrickBot permettant aux logiciels malveillants de persister et continuer à agir quand bien même que le système ciblé a été reformater ou remplacer. Une fonctionnalité qui ne va pas rendre la tâche facile aux responsables de sécurité de système d’information.

Cet article va aussi vous intéresser : Trickbot : Microsoft et les autorités Américaines contre le réseau de zombie le plus important au monde

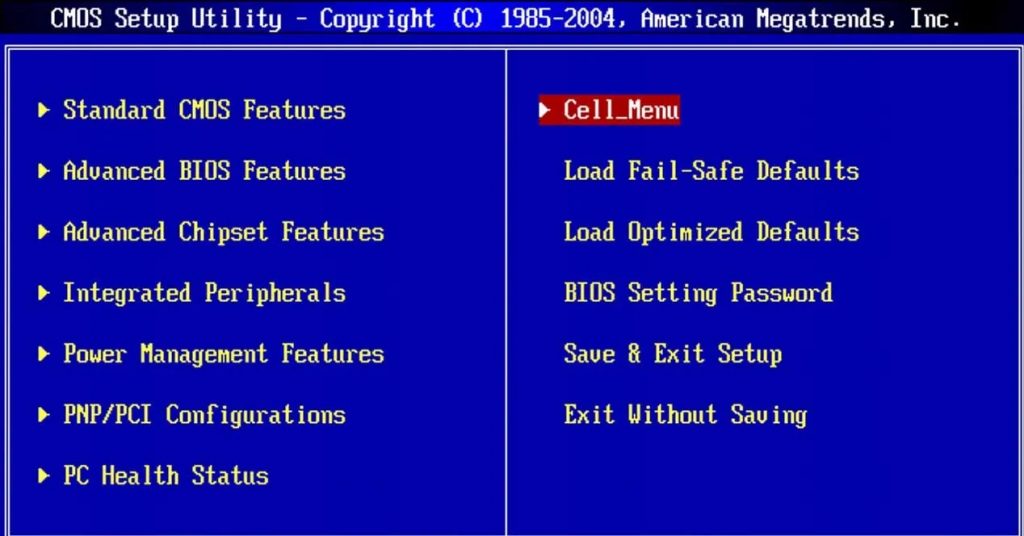

De façon technique, on notera que TrickBot, utilise une plate-forme qui a la possibilité d’identifier les modules matériels tournant sur Intel mais de façon sous-jacente. Il permet alors de vérifier le registre de contrôle du BIOS, pour s’assurer qu’il est déverrouillé ou l’absence d’une quelconque protection.

Une évolution assez inquiétante du programme TrickBot, qui donnait déjà du fil à retordre aux professionnels. À titre de rappel, il faut noter que TrickBot est un Botnet c’est-à-dire un réseau d’ordinateurs connectés de façon frauduleuse dans le but de générer de la puissance de calcul, servant généralement aux pirates informatiques de passerelle d’accès aux réseaux des entreprises pour injecter des rançongiciels où d’autres programmes malveillants pour les soumettre à leur contrôle. Grâce aux nouveaux modules identifiés par les chercheurs en sécurité, le Botnet peut dorénavant rechercher la configuration UEFI qui présente des failles de sécurité sur des systèmes qu’ils ont précédemment infectés. Ce qui permet alors au cyber attaquants de pouvoir déployer des portes dérobées, de niveau si bas, qu’il est compliqué au les chercheurs de les supprimer.

À titre de précision signifions que l’UEFI pour « Unified Extensible Firmware Interface » est un outil qui permet de s’assurer que sur un système informatique aucun logiciel malveillant du genre rootkit (utilisé par les pirates informatiques pour modifier les systèmes d’exploitation dans le but de cacher des programmes malveillants, de transférer des données ou des portes dérobée), n’est installé. Rappelons de ce fait que Kaspersky annonçait avoir découvert un rootkit du nom de MoazaicRegressor, qui s’attaque à principalement aux disques UEFI.

« Cela marque une étape importante dans l’évolution de TrickBot », ont précisé les chercheurs des sociétés de sécurité informatique Advanced Intelligence (AdvIntel) et Eclypsium dans leur récent rapport publié aujourd’hui. « Les implants de niveau UEFI sont la forme de bootkits la plus profonde, la plus puissante et la plus furtive. Étant donné que le micrologiciel est stocké sur la carte mère par opposition aux lecteurs système, ces menaces peuvent fournir aux attaquants une persistance continue, même si le disque est remplacé. De même, si le micrologiciel est utilisé pour brique un appareil, les scénarios de récupération sont nettement différents et plus difficiles que la récupération à partir du cryptage traditionnel du système de fichiers qu’une campagne de ransomware comme Ryuk, par exemple ». Notent-elles.

Pour en revenir à TrickBot, c’était à la base un programme en malveillant de type cheval de Troie. Il faisait ses armes généralement dans le domaine de la fraude bancaire en ligne et du vol d’identifiant de connexion tels que des mots de passe et de noms d’utilisateurs.

Aujourd’hui, il se présente comme une vaste plateforme de cybercriminalité qui s’étend à plusieurs fonctionnalités et capacités qui prend en compte les analyses RDP, les accès à distance passant par le VNC plus, les exploits à travers les vulnérabilités SMB.

Plusieurs opérateurs ont été observés derrière l’utilisation de TrickBot. Parmi tant d’autres, il y a le célèbre groupe connu dans le secteur de la cybersécurité du nom d’Overdose ou The Trick. Il utilise le programme malveillant pour accéder aux réseaux d’entreprises, pour ensuite mettre à la disposition d’autres groupes des cybercriminels les accès obtenus, en particulier les opérateurs qui sont derrière le rançongiciel Ryuk. Le groupe Lazarus, connu comme un groupe de pirate informatique travaillant pour le compte de l’État Coréen aurait aussi user de TrickBot dans le but de développer des portes dérobées.

Selon les chercheurs en sécurité informatique, les opérateurs du programme TrickBot offrent le plus souvent leur service au groupe de catégorie APT où aux groupes de pirates informatiques de catégorie supérieure.

En octobre dernier, la société de Redmond Microsoft et plusieurs autres organisations se sont réunies pour porter un coup important sur les Infrastructures de commande et de contrôle du programme malveillant TrickBot. Si l’opération a été un succès, il n’en demeure pas moins que le Botnet vit toujours. En novembre, plusieurs compagnes de cybercriminalité en été initié en se fondant sur ce dernier.

Accédez maintenant à un nombre illimité de mot de passe !