NotPetya – comprendre la cyberattaque mondiale en 6 questions

Le 27 juin 2017, les systèmes informatiques du monde entier faisaient la connaissance d’un nouveau programme malveillant dénommé NotPetya.

L’attaque commence en Ukraine l’épicentre, pour ensuite s’étendre dans le monde entier. C’est l’une des cyberattaques les plus dévastatrices que le monde ait connu.

Cet article va aussi vous intéresser : Ransomware : Maersk dit avoir retenu une importante leçon dans sa lutte contre NotPetya

Aujourd’hui en 2019 nous allons essayer de faire une nouvelle appréhension de ce problème et essayer de mieux la comprendre. Grâce à une analyse pertinente menée par la société de sécurité Kaspersky, nous allons comprendre l’affaire en 6 questions.

1- Que s’est-il passé ?

Tout commence le 27 juin 2017 précisément, 65 pays du monde entier, des millions de terminaux infectés par un programme malveillant de type Ransonware. L’Ukraine, l’épicentre de l’attaque et la Russie sont les deux pays les plus touchés. Certaines grandes entreprises Françaises ont subit aussi le coup de cette cyberattaques notamment Saint-Gobain et la SNCF, ce qui a suscité l’ouverture d’une enquête par le ministère public.

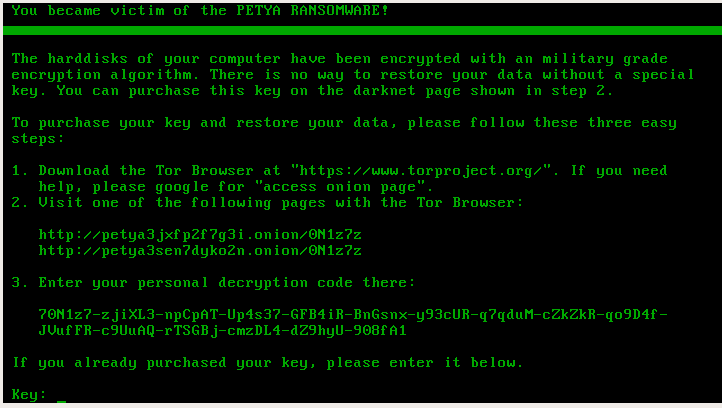

Selon les analyses menée par Kaspersky, lorsque l’ordinateur ou un système des formations est infecté par le programme malveillant NotPetya, il crypte les données informatiques de ce terminal en se fondant sur les algorithmes AES 128 et RSA 2048. L’ordinateur se trouve bloqué. Un message apparaît sur l’écran demandant à l’utilisateur de payer une somme équivalent à 300 dollars en format Bitcoin.

2- Comment cette attaque est-elle nommée ?

Plusieurs noms ont circulé. Mais finalement tous ont fini par opter pour la dénomination connu aujourd’hui « NotPetya » pour le détacher du malware Petya duquel il puise quelques brides de code.

3 – Comment les terminaux étaient-ils infectés par NotPetya ?

Tout comme son prédécesseur WannaCry, le programme malveillant NotPetya ciblait particulièrement les entreprises et les organisations. Contrairement à WannaCry, il ne se transmet pas via Internet de manière désordonnée. Il se fonde essentiellement selon Microsoft, sur une procédure de mise à jour développée pour un logiciel de comptabilité, « MEDoc », pour faire entrer le programme malveillant dans les systèmes des entreprises. Par ailleurs Kaspersky a découvert qu’il existait un autre vecteur qui permettait aux programmes de se répandre. Ce vecteur est le site Web officielle d’une ville ukrainienne du nom de Bakhmut, dans la région de Donetsk. La page d’accueil de site internet a été corrompue par les pirates informatiques de telle sorte que toute personne y accédant téléchargeait automatiquement un exécutable camouflé sous forme de mise à jour Windows.

4 – Comment se propage-t-il dans un réseau informatique ?

Une fois que ce programme infecte une machine au sein d’une entreprise affilié au réseau de celle-ci, il va tenter de se propager en utilisant le réseau interne dans le but de piéger d’autres machines. Pour réussir cela, NotPetya va utiliser des outils de piratage qui ont été volés à NASA, ensuite publiés par un groupe de pirates dénommé ShadowBrokers. Ces outils de contrôle sont dénommées EternalBlue et EternalRomance. Et en principe, ils ont pour fonction de permettre de contrôler une machine en utilisant des protocoles assez particulièr. L’avantage à utiliser ses outils c’est qu’il va permettre au programme malveillant de pouvoir prendre le contrôle d’une machine même si cette dernière dispose des dernières mises à jour, ce qui est censé plutôt faciliter la prise de contrôle

5- Récupère-t-on les données une fois la rançon payée ?

Non. Depuis que l’hébergeur allemand Posteo a désactivé l’adresse mail qui permettrait d’identifier ceux qui est effectuaient les paiements, il était impossible aux pirates informatiques de savoir à qui envoyer le script de déchiffrement. Ce qui rend le processus totalement inopérant. ce qui revient à dire que même si les pirates informatiques avait l’intention de restituer les données cryptées, ils n’auraient pas pu. Cependant, selon un chercheur en cybersécurité, Matt Suiche, le message de rançon n’était qu’une façade car apparemment le véritable but de ce piratage était le sabotage. Selon ses analyses, le disque dur des terminaux corrompus par le programme était irrécupérable car les données ne semblaient pas avoir été sauvegardées quelque part. « La version actuelle de Petya a été réécrite pour être un wiper, et non un ransomware », expliquait l’expert.

Comment s’en protéger ?

Le virus pouvait être détecté à partir d’un moment par presque toutes les solutions d’antivirus. d’un autre côté, il est impossible de stopper la propagation si les administrateurs réseau décidaient de bloquer le trafic SMBv1 et certains de outils d’administration notamment PSEXEC et WMIC. Par ailleurs, il a été découvert par un chercheur en sécurité informatique du nom de Amit Serper, un fichier, qui une fois présent sur le terminal empêchait le programme NotPetya de s’exécuter convenablement.

Accédez maintenant à un nombre illimité de mot de passe !