Pirater GMail : comment faire un piratage en 4 techniques simples

De nos jours, le piratage de compte en ligne est une activité qui n’est plus réservée à une élite de particuliers.

L’utilisation des ressources informatiques s’est littéralement démocratisée. Ce qui permet la réalisation de plusieurs types d’actions par presque tous les sites d’utilisateurs. En d’autres termes n’importe qui peut vous pirater s’il dispose des outils nécessaires et du tutoriel qu’il convient. Cela en est de même pour vous. Vous pouvez pirater n’importe qui. Si vous êtes suffisamment préparés en conséquence.

Cet article va aussi vous intéresser : Pirater GMail : avez-vous déjà essayé cette méthode ?

GMail est le client de messagerie le plus utilisé au monde. Sa popularité est certainement dû à l’explosion de Android comme système d’exploitation favoris de la majorité des utilisateurs de smartphones.

Alors le but de cet article est d’expliquer comment il est possible de pirater un compte GMail.

Ce sont les techniques qui sont littéralement employés et beaucoup plus déjà. Elles ont déjà prouvé leur efficacité sur le terrain. Il se peut certainement que vous connaissez d’autres ou non.

Cependant il faut rappeler que l’objectif de cet article est purement de vous expliquer en contexte particulier. Le but n’est pas de vous motiver à pirater un compte illégalement. Apprenez pour mieux vous défendre.

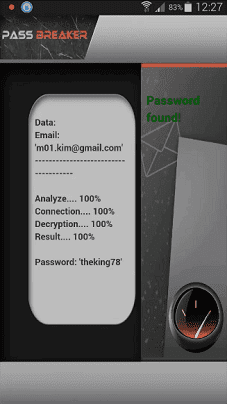

Technique 1 : utiliser PASS BREAKER

Dans la catégorie des techniques réservées aux personnes qui ne sont pas spécialistes en piratage informatique, cette méthode peut facilement ouvrir certaines portes. En effet, PASS BREAKER est un outil qui a été conçu typiquement pour permettre de trouver facilement le mot de passe de n’importe quel compte GMail. Et vous savez quoi ? Cela fonctionne véritablement.

Effectivement l’outil a été développé de sorte à ce que ces algorithmes puissent déterminer quels sont les identifiants de connexion qui puisse aider à passer outre la protection de n’importe quel compte GMail. Pour cela il faut juste suivre les instructions que nous allons vous détailler.

Tout d’abord vous devez télécharger et installer l’application PASS BREAKER sur votre terminal informatique. Il est possible de l’utiliser soit suis smartphone, une tablette numérique ou bien évidemment sur un ordinateur. Ce qui offre énormément de possibilités à l’utilisateur. Il est notamment compatible à Android et à Windows. En d’autres termes, les systèmes d’exploitation les plus populaires actuellement. Il faut savoir que vous n’avez pas besoin de l’installer sur un autre appareil informatique. En exécutant sur le vôtre, le processus sera amplement suffisant.

Ensuite déterminer la méthode pour rechercher le mot de passe. Effectivement vous pouvez chercher le mot de passe d’un compte GMail en utilisant deux types d’informations. C’est d’ailleurs ce qui est proposé lorsque vous accédez à l’interface de l’application. La recherche peut se faire grâce à l’adresse email tout simplement. Elle peut aussi s’exécuter grâce au numéro de téléphone associé à l’adresse email.

Enfin une fois la requête lancée, l’application se charge tout seul de trouver le mot de passe.

L’application a été testée par des milliers de personnes et son efficacité est prouvée aujourd’hui. Vous avez l’opportunité de l’essayer. En effet à chaque installation vous disposez de 30 jours d’essai. À l’issue de ces 30 jours, vous êtes satisfaits ou remboursés. C’est donc le moment de ne pas hésiter.

Vous pouvez télécharger PASS BREAKER depuis son site officiel : https://www.passwordrevelator.net/fr/passbreaker

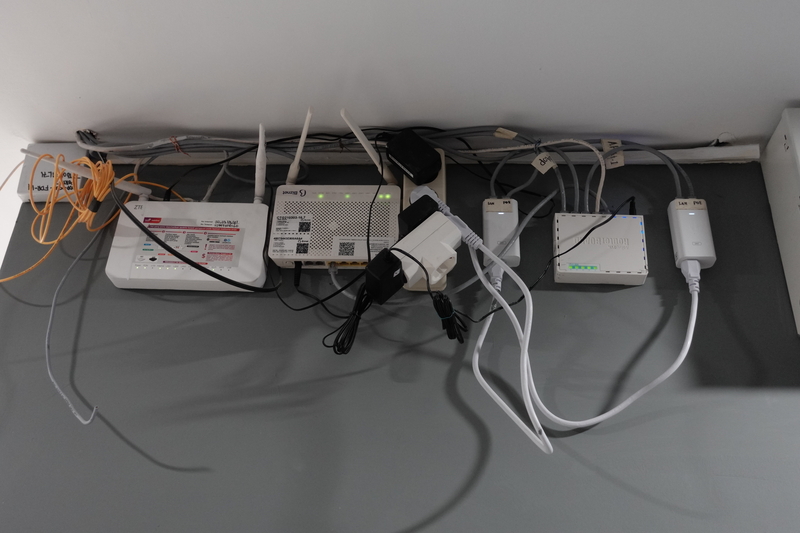

Technique 2 : l’utilisation de faux Hotspot WiFi

On ne le dit pas assez mais le réseau WiFi est extrêmement répandu de nos jours. La majorité d’entre nous utilisons des WiFi pour se connecter à Internet. Si le réseau mobile continue d’être assez utile, on peut le dire sans craindre que dans quelques années, l’expansion du WiFi va s’imposer.

Cependant, il y a un véritable risque à ce niveau. Tous les réseaux WiFi ne sont pas véritablement déployés pour seulement permettre à l’utilisateur d’accéder à Internet. Effectivement les hackers savent qu’on utilise couramment ce réseau. Donc ils ont exploité se fait à leur avantage. Tout d’abord ils vont déployer des faux Hotspot WiFi dont l’accès n’est pas protégé. L’objectif est bien évidemment de permettre aux personnes de pouvoir utiliser ce réseau WiFi en toute facilité. Il fait d’ailleurs à ce niveau que se trouve le piège. Effectivement, vu qu’ils ont tendance à usurper le nom l’espace public comme des supermarchés ou les cafétérias Publics dans la dénomination de leur faux WiFi, cela attire énormément de monde. Et lorsque vous vous connectez à ce genre de réseau, le pirate informatique à notamment la possibilité de collecter vos données personnelles, en suivant à la lettre votre trafic, ou tout simplement en détournant chez trafic vers un site web factice. C’est une technique qui est assez courante. Et malheureusement bon nombre de personnes sont déjà victimes sans même s’en rendre compte. C’est d’ailleurs pour cette raison qu’il n’est pas recommandé d’utiliser de réseau WiFi dont l’accès est purement et simplement libre.

Technique 3 : l’enregistreur d’écran

C’est un programme informatique, qui doit d’abord être installé sur l’appareil de la personne ciblée. Effectivement, il fonctionne comme la majorité des logiciels espions. C’est en cela que réside la difficulté d’utiliser ce genre de technique. Car il faut pouvoir accéder soit physiquement à l’appareil de la personne ciblée, soit utilisé une technique beaucoup plus compliqué le piratage. Dans tous les cas cela est quand même difficile à gérer. Pourtant si, le hacker réussi quand même à le déployer sur l’appareil informatique de la personne qu’il cible, il a notamment la possibilité de pouvoir espionner l’ensemble de l’activité de l’écran de cet appareil informatique. En d’autres termes, tout ce que vous faites sur votre smartphone ou sur votre ordinateur peut être récupéré par le pirate. Cela va inclure notamment vos identifiants de connexion. Ce genre d’outils est particulièrement utile car, il permet de combler la faille d’un autre programme espion. L’enregistreur de frappe ou le Keylogger.

Accédez maintenant à un nombre illimité de mot de passe !