Pirater un compte Facebook : comment les hackers s’y prennent

Facebook est un réseau social qui attire de plus en plus l’attention.

Ce n’est pas une montée du nombre de d’utilisateurs qui fait cela. C’est plutôt le problème lié à la sécurité des comptes, au piratage constant des utilisateurs ainsi que à la protection des données personnelles. Tout simplement pour vous dire que, si vous êtes utilisateur de Facebook ce qui est en grande chance le cas, vous êtes exposé au piratage de votre compte. Cela n’est plus un secret. Alors on se demande quelle procédure utiliserait les cybercriminels s’ils veulent à tout prix pirater votre compte Facebook.

Cet article va aussi vous intéresser : Facebook : comment se faire pirater son mot de passe en 5 méthodes

Il en existe plusieurs allant du plus connu au très méconnu. Il y a aussi des systèmes d’attaque les plus symboliques comme l’hameçonnage ou encore l’attaque par force brute. Mais nous allons vous parler de ce qui est généralement passé inaperçu mais dont leurs effets sont réels. L’objectif de cet article et de vous fournir les rudiments nécessaires pour comprendre l’environnement du piratage informatique du compte Facebook. Il est possible d’avoir des références qui vont vous permettre, si vous le voulez, de vous exercer sur vous-même. Cependant à aucun moment, vous ne devrez vous placer dans une situation qui vous fera violer la loi. Car, entre autres le piratage informatique est illégal donc puni par une sanction pénale.

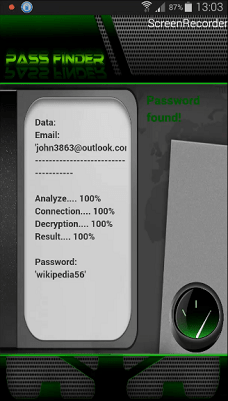

1- Utiliser un logiciel de recherche de mot de passe

Lorsque vous faites une recherche dans la barre de Google sur les méthodes de piratage de Facebook, il vous sera proposé bon nombre d’applications qui sont censées vous aider à réussir votre piratage informatique. Est-ce de l’arnaque ou quelque chose de véritablement avérée ? Il est difficile de répondre à cette question car mais on peut être sûr d’une chose, il n’est pas rare que plusieurs propositions qui vous seront faites seront des canulars ou encore des méthodes pour vous piéger. Cependant nous avons découvert un logiciel dont l’efficacité est réelle et probante.

Il s’agit de PASS FINDER. Un Programme informatique multiplateforme, qui a déjà été utilisé par des milliers de personnes qui confirment son efficacité. L’avantage avec ce logiciel, vous n’avez qu’à l’installer sur votre terminal à vous une non sur celui de la cible. Ce qui fait un obstacle de moins. Ensuite, il vous suffit juste de connaître l’adresse email associée au compte Facebook ciblé. En dehors de l’adresse email, le numéro de téléphone de l’individu peut aussi faire l’affaire. La recherche de mot de passe ne prend que quelques secondes et est automatique. À coup sûr, vous pourrez alors pirater le compte sans que vous ayez de compétences hacking exceptionnelles.

Vous pouvez télécharger PASS FINDER depuis son site officiel : https://www.passwordrevelator.net/fr/passfinder

2 – L’ingénierie sociale

L’ingénierie sociale est une pratique qui existe depuis très longtemps. Ces derniers temps, si elle fait sa part d’actualité, c’est notamment à cause de son utilisation dans la cyberattaque qui a été très médiatisée du réseau social Twitter, le concurrent de Facebook. En effet, un adolescent a réussi à obtenir des accès de plusieurs comptes appartenant à des célébrités non négligeables. On parle de l’enterrement de Barack Obama, de Elon Musk, et même de Bill Gates.

Notre pirate dans ce contexte a pu prendre le contrôle de leur compte pendant quelques minutes et il a pu faire des publications. Juste en utilisant la technique de l’ingénierie sociale. Pour vous dire la puissance même cachée de cette méthode qui n’est même pas du hacking proprement dit. Pour une technique aussi simpliste, expliquons tout simplement qu’elle consiste à pousser l’utilisateur lui-même à fournir des informations personnelles susceptibles d’aider à la découverte des identifiants de connexion.

En pratique cela peut passer pour un jeu à travers des questions qui sembles anodines. Quel est le nom de votre animal de compagnie ? Quel est le nom de votre héros préféré ? Quel était le nom de votre voisin de classe au primaire ? Et ainsi va la suite.

3 – Un cheval de Troie

Le cheval de Troie est un logiciel malveillant qui a utilisé le plus souvent dans le cadre d’une campagne de piratage à grande échelle. Cependant il n’est pas rare qu’on l’utilise pour cibler une personne en particulier. L’avantage du cheval de Troie, c’est qu’il offre une panoplie de fonctionnalités à son utilisateur.

En effet, le cheval de Troie permet entre autres de pouvoir installer des logiciels malveillants sur le terminal ciblé. Il permet aussi de pouvoir prendre le contrôle de ce terminal à distance en octroyant des privilèges d’administrateur à son opérateur. Il peut aussi être utile dans le cadre de l’espionnage. Dans ce contexte, le pirate informatique qui utilise ce programme malveillant, peut savoir exactement ce que vous faites et quelles sont les informations que vous partagez lorsque vous vous connectez par exemple sur internet.

Accédez maintenant à un nombre illimité de mot de passe :