PrintNightmare : Microsoft exhorte les utilisateurs de Windows à réaliser les mises à jour nécessaires

Lors du fameux patch Tuesday du mois de juin, le géant américain de Redmond avait tenté de corriger une faille de sécurité qui affectait des outils d’impression qui était fourni par son système d’exploitation Windows.

Les chercheurs de la société américaine n’ont pas tardé à se rendre compte que la famille était plus difficile à corriger que prévue.

Cet article va aussi vous intéresser : Microsoft veut se débarrasser des mises à jour de Windows 10 qui perturbent son système d’exploitation

Malheureusement pour Microsoft, les choses ont pris une autre tournure. En effet l’ensemble de correctif de sécurité qui était embarqué dans les femmes et patch Tuesday n’a pas été efficace à 100 %. Le soupleur d’impression des différents systèmes d’exploitation Windows, en d’autres termes en l’ensemble des utilitaires qui gère les questions d’impression était touché par une vulnérabilité assez importante identifiée sous les termes : CVE-2021-1675.

Si à la base Microsoft ne qualifiait pas cette faille de sécurité de critique, il n’empêche qu’il a tout de même corriger la vulnérabilité. Du moins il aurait tenté. Selon les explications de la société américaine, la distance de sécurité ne pouvait permettre que d’élever simplement le privilège pour le pirate informatique de pouvoir accéder de façon locale à l’appareil touché par la vulnérable.

C’est d’ailleurs pour cela que cette faille de sécurité a eu un score de type CVSS de 7,8. Constituer de la sorte en une faille de sécurité modérée en terme de gravité.

Cependant, le mardi dernier, les chercheurs de Microsoft publiaient sur la plate-forme GitHub un exposé qui montrait à quel point la faille de sécurité devait inquiéter plus que cela en avait l’air. En effet selon cette analyse, un pirate informatique pouvait exécuter un exploit par la faille de sécurité même à distance. Cette vulnérabilité pouvait aussi permettre « une exécution de code à distance entraînant une élévation de privilèges avec les droits SYSTEM » comme le précise le CERT-Fr dans son avertissement.

Dans ce contexte, la faille de sécurité devient beaucoup plus grave et prise beaucoup plus de sérieux. Comme le précise l’organisme français, le spouleur Windows « est activé sur les contrôles de domaine Active Directory. Un attaquant ayant préalablement compromis un poste utilisateur pourra in fine obtenir les droits et privilèges de l’administrateur de domaine Active Directory ».

Si la preuve du concept tel développé par les chercheurs sur GitHub a disparu, plusieurs ont réussi à le récupérer pour ensuite le partager.

Ce qui signifie seulement que le patch distribué par Microsoft durant le mois de juin n’a pas suffi pour combler la faille car des spécialistes de la sécurité informatique ont démontré qu’avec un système même à jour, il est impossible de réaliser l’exploit.

« Un hacker qui réussit à profiter de la faille pourrait exécuter des codes arbitraires grâce à un accès privilégié au système », a expliqué la société de Redmond. Il pourrait « ensuite installer des programmes ; voir, modifier ou effacer des données ; ou créer des nouveaux comptes avec tous les droits de l’utilisateur », souligne Microsoft.

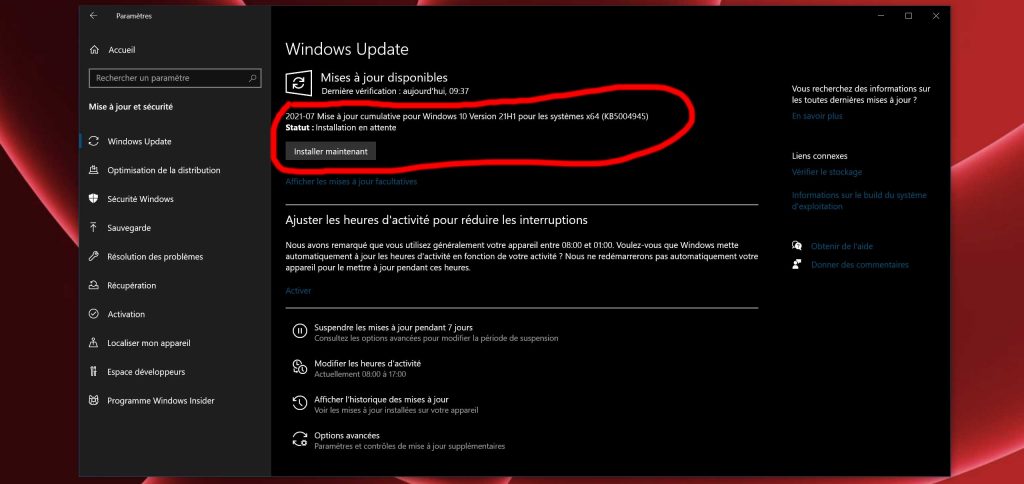

Dans l’urgence, Microsoft n’a pas hésité à déployer une nouvelle mise à jour dont la référence KB5004945. Et le meilleur dans tout ça, plusieurs versions de Windows en profiteront. Ce sont notamment :

– Windows 10 21H1,

– Windows 10 20H1,

– Windows 10 2004,

– Windows 10 1909,

– Windows 10 1809,

– Windows 10 1803,

– Windows 10.

Et ce n’est pas tout, la société américaine propose un correctif même pour ses versions Windows 8 et Windows 7 SP1, des versions qui sont officiellement abandonnées par la société américaine. Pour les versions entreprises, le correctif est applicable à :

– Windows Server 2019,

– Windows Server 2012,

– Windows Server 2008 R2 SP1

– Windows Server 2008 SP2

La société précise de la mise à jour selon les détails suivants et par version de système. Cela donne entre autres :

– Windows 10 21H1, 20H2 ou 2004 pour KB5004945 ;

– Windows 10 1909 pour KB5004946

– Windows 10 1809 et Windows Server 2019 pour KB5004947 ;

– Windows 10 1803 pour KB5004949 ;

– Windows 10 1507 pour KB5004950 ;

– Windows 8.1 et Windows Server 2012 pour Mensuelle KB5004954 ou « Security only » KB5004958 ;

– Windows 7 SP1 et Windows Server 2008 R2 SP1 pour Mensuelle KB5004953 ou « Security only » KB5004951 :

– Windows Server 2008 SP2 pour Mensuelle KB5004955 ou « Security only » KB5004959

En attendant la réalisation des mises à jour disponibles, le CERT-Fr a recommandé à l’ensemble des responsables de sécurité de système d’information et aux responsables et administrateurs de système informatique de procéder à la désactivation complète des spouleurs d’impression de leur contrôleur de domaine.

« Ainsi que sur toute autre machine sur lequel ce service n’est pas nécessaire, particulièrement pour des machines hébergeant des services privilégiés sur l’Active Directory », indique l’organisme en public. Il recommande par ailleurs d’être attentif et de suivre les communautés des cherche en sécurité informatique pour apprendre sur l’évolution des méthodes d’exploitation de cette faille de sécurité connu sous la dénomination de PrintNightmare.

Accédez maintenant à un nombre illimité de mot de passe !