Que savez-vous du Hijacking (détournement de session) ?

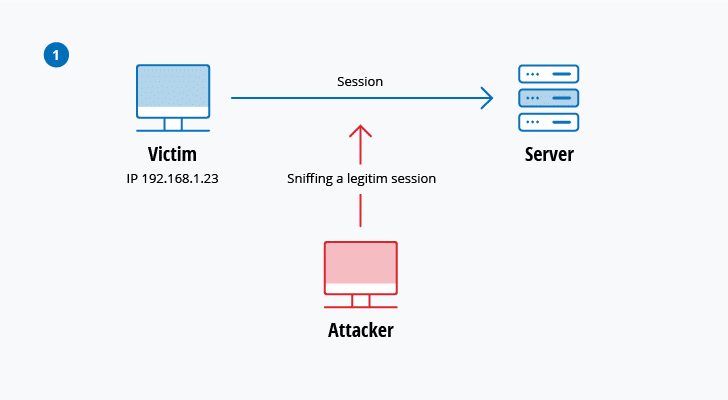

Le détournement de session connu sous la dénomination de Hijacking est une méthode de cybercriminalité utilisée par les hackers pour écouter la session de communication TCP donne utilisateur lorsque ce dernier se connecte à une session.

Ce qui lui donne l’avantage de pouvoir prendre le contrôle de cette session.

Cet article va aussi vous intéresser : Le système de mise à jour détournée par des pirates informatiques

Le détournement de session peut permettre au pirate informatique de pouvoir récolter des informations personnelles lors d’une communication confidentielle. Il est notamment utilisé pour voler des identifiants de connexion des mots de passe ou pour réaliser beaucoup d’autres d’action des assurances frauduleuses.

De manière pratique les possibilités du hijacking à ses innombrables. De la manière les systèmes actuels sont constitués, cela facilite nettement la réalisation de ce genre de cyberattaque.

Par exemple :

– Il n’y a aucune mesure de verrouillage de compte lorsque les idées de session sont non valides ;

– Le temps d’expiration des sessions n’est pas vraiment défini ;

– Les algorithmes utilisés pour générer des sessions ne sont pas suffisamment puissant ;

– Il a été observé des failles de sécurité sur la plupart des machines qui utilise les TCP/IP ;

– Une mauvaise gestion de identifiants à été aussi observer ;

– Ils m’ont fonctionnement de la majorité des contre mesures, seulement s’il y a utilisation de cryptage.

Pour en revenir au détournement des sessions, il faut signifier qu’il existe 2 variantes :

1 – Le détournement de session actif

Ce type de hijacking va consister à prendre le contrôle d’une session qui est active.

Cela consiste à prendre directement le contrôle d’une session active. Dans ce cas de figure, le pirate informatique cible directement sa cible pour tenter de prendre possession de sa section en cours. Ce dernier va désactiver alors la cible pour prendre sa place lors de l’échange en utilisant bien sur une autre machine. Dans ce contexte en fait allusion au serveur.

Lorsqu’une telle attaque réussi, le pirate informatique se trouve dans une position où il peut aisément faire tout ce qu’elle souhaite sur le réseau informatique. Cela inclut la possibilité de pouvoir créer des faux identifiants de connexion, qui lui permettront par exemple d’avoir accès à l’ensemble d’un réseau informatique sans même le pirater.

2 – Le détournement de session passif

Cette variante est utilisée par les hackers pour surveiller le trafic réseau, espionner et dans l’éventualité intercepté tout type d’informations sensibles que des mots de passe ou encore des données confidentielles. La méthode la plus usitée dans ce registre est l’attaque de l’homme du milieu.

Comment se protéger contre le détournement de session ?

– Eviter de cliquer sur des liens ;

– Utiliser sur votre navigateur un pare-feu ;

– Autoriser de façon limiter les cookies et dans certaines mesures les effacer si vous ne trouvez pas l’utilité ;

– Toujours vérifier si les sites internet ont leur certification ;

– Effacer régulièrement votre historique, le contenu hors ligne et les cookies ;

– S’assurer de toujours naviguer à travers le HTTPS ;

– Prendre la peine de vous déconnecter correctement à chaque fin de session ;

– Ne jamais enregistrer vous mot de passe sur mon navigateur ;

– Générer un identifiant de connexion unique et résister tous les autres qui n’ont pas été ;

– Ne jamais utiliser le même mot de passe et le même nom d’utilisateur pour plusieurs comptes ;

– Utiliser des fonctionnalités qui mettent à une session lorsqu’une durée est atteinte ;

– Ne jamais transporter des identifiants de session dans une requête ;

– Toujours vérifier si votre logiciel de protection est activé que ce soit du côté serveur ou du côté client ;

– Utiliser les méthodes authentification à multiples facteurs ou un VPN peer to peer.

« Il est important de vous rappeler qu’un attaquant à la possibilité de subtiliser et réutiliser les identificateurs de session ou les autres valeurs des cookies sensibles lorsque ces données sont stockées ou transmises sans chiffrement. Bien qu’il soit difficile d’obtenir une protection intégrale, le chiffrement constitue le mécanisme de défense principal. Lorsqu’un utilisateur s’authentifie, le protocole SSL et un cookie sécurisé doivent être obligatoirement employés.

Lorsque les utilisateurs authentifiés visitent une ou plusieurs pages chiffrées, ils doivent être continuellement forcés à utiliser HTTPS. », explique Anastasios Arampatzis, spécialistes en renseignements des menaces.

Accédez maintenant à un nombre illimité de mot de passe !