Que savez vous l’attaque du Business Email Compromise ?

Le BEC pour Business Email Compromise (Compromission de la messagerie en entreprise) est une méthode de cybermalveillance qui est pratiquée depuis des années.

Cet article va aussi vous intéresser : Reconnaître les attaques par email, la nécessité d’une formation pour les utilisateurs

Elle passe généralement inaperçue car elle est moins spectaculaire que les attaques de type rançongiciels où les botnets. Il n’en demeure pas moins que ces conséquences financières ou générales soient souvent dramatiques. Selon une analyse du FBI la police fédérale américaine, la compromission de messagerie d’entreprise a causé un dommage financier à hauteur de 1,7 milliards de dollars aux entreprises américaines durant l’année 2019. Bien évidemment, c’est seulement les chiffres qui ont été portés à la connaissance des autorités. Une évaluation qui peut être revue très facilement à la hausse.

Mais qu’est ce que le BEC ?

Les attaques de type BEC sont une variante beaucoup plus sophistiquée de célèbre pratique frauduleuse connu sous la dénomination du « prince nigérian ». C’est une pratique qui consiste à usurper l’identité d’un cadre d’une entreprise, le plus souvent le PDG ou le tout premier responsable, dans le but d’exiger certaines actions on va se retourner contre les intérêts de l’entreprise. Ces actions des sont divers variant selon l’intérêt du cybercriminel.

Si avant les pirates informatiques utilisaient cette formule pour s’attaquer aux grandes entreprises, dorénavant les PME sont de plus en plus ciblées. Cela se comprend notamment par le fait qu’elle ne soit pas suffisamment bien préparé pour faire face à ce genre de cybermalveillance, sans oublier la difficulté pour cette dernière de réagir lorsque l’incident se produit de manière efficace. Les petites et moyennes entreprises sont totalement vulnérables face à ce genre de pratique.

Quel est le mode de fonctionnement ?

Comme nous l’avons mentionné plus haut, c’est une action qui se réalise le plus souvent suite à levure passion de l’identité d’un cadre d’entreprise. Le cybercriminel se fait passer pour le responsable, et lui demande d’exécuter en sa faveur, des actions bien précises. L’employé contacté croyant qu’il a à faire à son supérieur hiérarchique a généralement tendance à exécuter l’ordre donné.

Dans la pratique on en distingue 3 types :

1 – La fraude au président

La fraude au président se constitue comme étant une forme de l’attaque de type BEC. Dans ce registre, le cybercriminel va usurper l’identité du directeur financier ou de tout autre responsable habilité à effectuer des transactions financières, dans le but d’exiger à l’argent de l’entreprise de réaliser une opération bancaire. Il s’agit bien évidemment d’un virement bancaire vers un compte géré par le hacker le même. Le plus souvent la méthode utilisée et de faire croire à l’employer que le virement bancaire a pour but de régler la facture d’un fournisseur ou d’un prestataire.

Dans la majorité des cas cette une attaque qui est utilisée pour le détournement de petit montant de sorte à ce qu’il passe inaperçu le plus longtemps possible.

À plusieurs reprises ce genre de pratique ont été observées à travers le monde entier. En 2019 c’est une paroisse catholique de Saint-Ambroise à Brunswick, dans l’état de l’État de l’Ohio aux États-Unis qui a attiré l’attention. Les cybercriminels ont réussi à détourner la somme de 1,7 million de dollars.

2 – Arnaque des déclarations fiscales

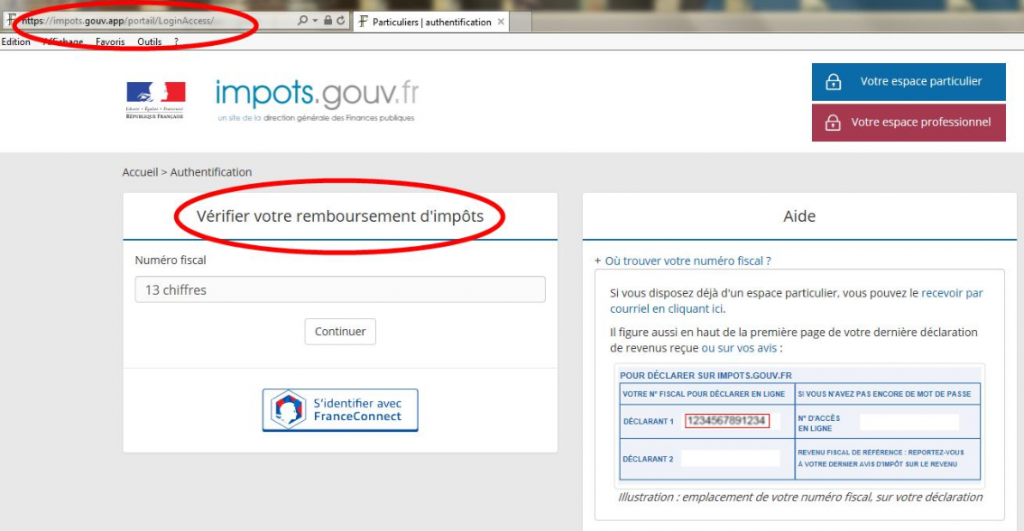

Dans cette formule, les pirates informatiques ne visent pas de l’argent. Il convoite beaucoup plus de données sensibles qu’ils pourraient utiliser plus tard pour mener des attaques informatiques d’ampleur ou ciblées. Par exemple aux États-Unis, les formulaires utilisés par les employés dans le but de déclarer leur salaire fait des documents les plus recherchés par les pirates informatiques. Ce sont des documents qui renfermant énormément des données personnelles dans l’utilité pour les Cybercriminels n’est plus à expliquer. Ils peuvent par exemple s’en servir pour créer de faux compte dans le but de faire de fausses déclarations d’impôts, pour ensuite recevoir le trop perçu de manière factice.

Pour réussir à dérober ces formulaires W – 2, les hackers vous usurpé l’identité de certains employés en utilisant des e-mails de type spearphishing, destiné le plus souvent aux personnel chargé des ressources humaines et de la comptabilité de certaines entreprises. Pendant la saison des déclarations fiscales, c’est le plus souvent une technique qui fonctionne très bien, car les charges et de la comptabilité des ressources humaines sont tellement débordé avec de nombreuses requêtes qu’il ne le prenne pas le plus souvent le temps de vérifier avec exactitude. Ce qui permet au hacker de se glisser dans le Lot.

3 – Arnaques du détournement de salaire

Selon la police fédérale américaine, les détournements de salaire pour l’arnaque au dépôt direct connaissent une hausse très importante aux États-Unis. C’est une pratique qui consiste à détourner le salaire des employés d’une entreprise vers des comptes gérés par des hackers. Pour réussir en coup, le pirate informatique se fait passer pour un employé et demande aux chargés et des ressources humaines de modifier son numéro de compte bancaire lors du prochain virement de salaire. C’est une pratique qui ne marche pas à tous les coups, mais dans une situation, on a pu observer que les hackers réussissent à pousser les agents des ressources humaines à la faute.

Selon la police fédérale américaine, lorsque c’est ces salaires sont détournés, c’est le plus souvent vers des comptes bancaires prépayées.

Accédez maintenant à un nombre illimité de mot de passe !