Rançongiciels : que savez-vous du Ransomware mobile Koler « Police » ?

Il est aussi connu sous la dénomination « Trojan.AndroidOS.Koler.a. ».

Sa particularité réside dans le fait qu’il y ait un programme de type rançongiciels typiquement conçu pour mobile.

En 2014, il a été observé une vague d’attaques informatiques qui était dirigée vers les appareils Android. Cette vague de piraterie de service Android utiliser un programme malveillant connu sous la dénomination de ransomware mobile Koler « Police ». Cette compagne de cyberattaque avait une partie cachée qui était basée sur le navigateur et un kit d’exploitation.

Cet article va aussi vous intéresser : Ransomwares : 5 choses à savoir absolument

Les opérateurs de rançongiciels dans ce cas de figure ont développé une stratégie inédite pour attendre les objectifs. En effet, la tactique consiste à faire l’analyse des systèmes informatiques de la victime pour ensuite proposer un rançongiciel qui est adapté au type d’appareils. L’appareil peut être mobile ou un ordinateur PC. L’étape suivante consiste à déployer une infrastructure de redirection, lorsque la victime par inadvertance pour par tromperie accède à l’un des site internet pornographiques malveillants qui sont au monde de 48. Ces sites sont utilisés par les pirates informatiques derrière le rançongiciel Koler.

Selon les spécialistes, le fait que les pirates informatiques des sites pornographiques pour répandre leur logiciel de rançon n’est pas du tout une coïncidence. Car une fois infectés et piégés, les victimes n’ont pas généralement le courage de se plaindre car il se sentait aussi coupable d’avoir visité ces sites pornographiques, action qui souvent est assortie d’amende imposée par les autorités

Si l’aspect mobile de la compagne de piratage informatique a été compromise depuis un moment, il n’empêche que certaines personnes sont encore victimes au continues de l’être. Cependant, il a été prouvé par les spécialistes de Kaspersky que les pirates ont déjà envoyé des commandes de désinstallation au mobile Android qui ont été déjà infecté. Ce qui a pour effet de désinstaller le rançongiciel de l’appareil contaminé. Du côté des PC infecté, la commande est toujours pareillement actif.

Pour ce qu’il en est des 48 sites pornographiques dont nous avons parlé, leur objectif est de l’utilisateur vers un homme central. Cette plate-forme utilise un système de répartition du trafic Keitaro pour effectuer des redirections vers une autre plateforme.

Selon les spécialistes qui ont étudié ce cas, ces redirections peuvent aboutir à plusieurs situations différentes :

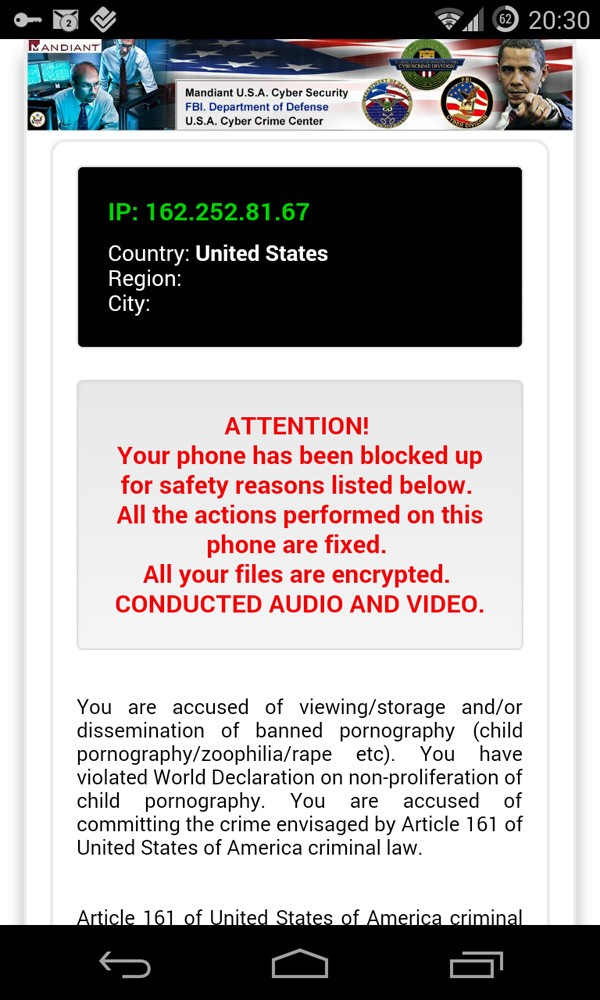

1 – L’installation du ransomware mobile Koler : dans le cadre de smartphone Android, pour que l’infection et l’installation puisse s’effectuer, on demande à l’utilisateur lui-même de valider un téléchargement et l’installation d’une source apk « animalporn.apk ». Ce programme n’est rien d’autres que le ransomware Koler. Dès que l’installation est effectuée, le smartphone de la victime est automatiquement verrouillé. Le cybercriminel demande alors une rançon qui peut aller de 100 à 300 dollars pour le code de déverrouillage. Pour que cela soit réaliste, afficher sur son écran un message de confirmation de la police.

2- Redirection vers un site Internet du rançongiciel situé dans le navigateur.

Dans ce cas de figure, il est alors procédé à une vérification par le contrôleur de différents points :

* Une vérification portant sur le pays de la victime infectée ;

* Vérification basé sur le système d’exploitation privilégiant les systèmes de type Android ;

* Une vérification du navigateur pour s’assurer que cela ne contient pas d’agent utilisateur, Internet explorer.

Suite à ces vérifications, si les requêtes répondent par l’affirmative, le smartphone de la personne est automatiquement verrouillé. Contrairement au premier cas mentionné plus haut, il n’y a pas de contamination par rançongiciel ici. C’est juste un pop-up qui prend l’allure de modèle de verrouillage. Sur ordinateur, il est facile pour l’utilisateur de contourner ce blocage en appuyant sur les touches Alt + F4.

3 – Redirection vers une plateforme web piégé par le kit d’exploitation Angler.

Dans la mesure où la cible est un utilisateur de Internet explorer, les structures utilisées dans ce contexte pour les procédures de redirection va diriger l’utilisateur vers des sites qui est du le kit d’exploitation Angler. Un outil qui fait tourner des vulnérabilités pour Adobe Flash, Silverlight et Java.

Selon les chercheurs de Kaspersky Lab, le code d’exploitation mentionné plus haut et tu es toujours fonctionnel. Même s’il n’était pas actif pour autant. Ce qui veut dire qu’une possible réutilisation est envisageable.

Accédez maintenant à un nombre illimité de mot de passe :