Récupérer un mot de passe Instagram : comment certaines personnes s’y prennent

La méthode pour récupérer mot de passe varie selon le contexte et selon la personne qui est concernée.

Les plusieurs tutos sur Internet, mais nombreuses informations qui sont difficilement applicables voir impossible. Dans la pratique, obtenir le mot de passe Instagram d’un l’utilisateur n’est pas aussi simple surtout si ce dernier n’est pas consentant. Dans la mesure où le besoin l’exige, il y a des méthodes que vous pouvez bel et bien essayer.

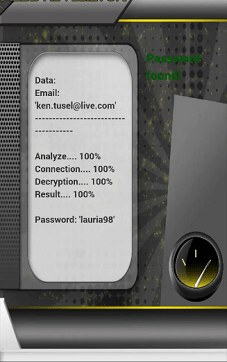

Technique 1 : PASS DECRYPTOR

PASS DECRYPTOR un logiciel multiplateforme qui peut vous servir et fournir des résultats satisfaisants. En effet vous pouvez l’installer soit sur votre smartphone, votre tablette ou votre ordinateur. Il est compatible à Android, Windows et iOS. Son utilisation est assez simple car il ne vous faut comme information de base soit le numéro de téléphone soit l’adresse email du compte dont vous voulez obtenir le mot de passe. En trois étapes simples vous aurez les résultats. D’abord il vous faut installer le logiciel sur un terminal. Ensuite, choisir la méthode de recherche soit par email ou par numéro de téléphone. Ensuite vous lancez la recherche et en quelques secondes vous aurez le mot de passe.

Des milliers de personnes ont déjà utilisé ce logiciel et ont confirmé son efficacité. Vous pouvez l’essayer. En cas de non satisfaction, vous serez remboursés.

Technique 2 : Attaque par dictionnaire

C’est une technique qui puise sa source dans les habitudes des utilisateurs à former les mêmes mots de passe ou les mêmes types de mot de passe. Le plus souvent ce ne sont pas des mots de passe correctement formuler. Alors le hacker va se servir d’un dictionnaire qui est composé d’une liste de mots comme généralement utilisé par les utilisateurs. Il combine cette liste de mots avec des chiffres en utilisant les noms d’utilisateur déjà disponibles.

Bien évidemment deviner le nom d’utilisateur et généralement quelque chose d’assez simple.

Technique 3: Détournement de trafic

Il est possible lorsque nous utilisons internet les individus puissent contrôler et vérifier le trafic dans le but de récolter des informations de connexion. Pour cela, il utilise les logiciels appelés des renifleurs de paquets. Cela se passe de la même manière que fonctionnent l’interception d’une ligne téléphonique ou encore la surveillance d’un individu pour récolter des informations sensibles. En d’autres termes, si les informations ne sont pas chiffrées lorsqu’elles transitent dans le réseau surveiller par le hacker, la tâche du pirate informatique s’en trouve alors facilité. Il se comportera tout simplement leur côté les formations qui vient à lui.

Par ailleurs, il y a la possibilité pour le hacker de ne pas se contenter d’intercepter le trafic. Il peut participer à l’interaction en prenant par exemple l’identité d’un site web ou d’une application factice. Ce qui lui permet alors de récupérer beaucoup plus facilement les identifiants de connexion de l’utilisateur qui ne pourra pas faire la différence.

Technique 4 : Le cassage de mot de passe

Le cassage de mot de passe est une activité appréciée par beaucoup de hacker. Il n’est pas rare de trouver sur des blogs ou des sites internet des personnes qui explique les méthodes pour y arriver. Cette technique va consister à utiliser la puissance de calcul des cartes graphiques pour obtenir la force nécessaire pour générer les calculs qu’il faut.

Il faudrait bien sûr avoir suffisamment de financement pour obtenir la machine qu’il faut. C’est qui est évalué dans les environs de 10 000 €

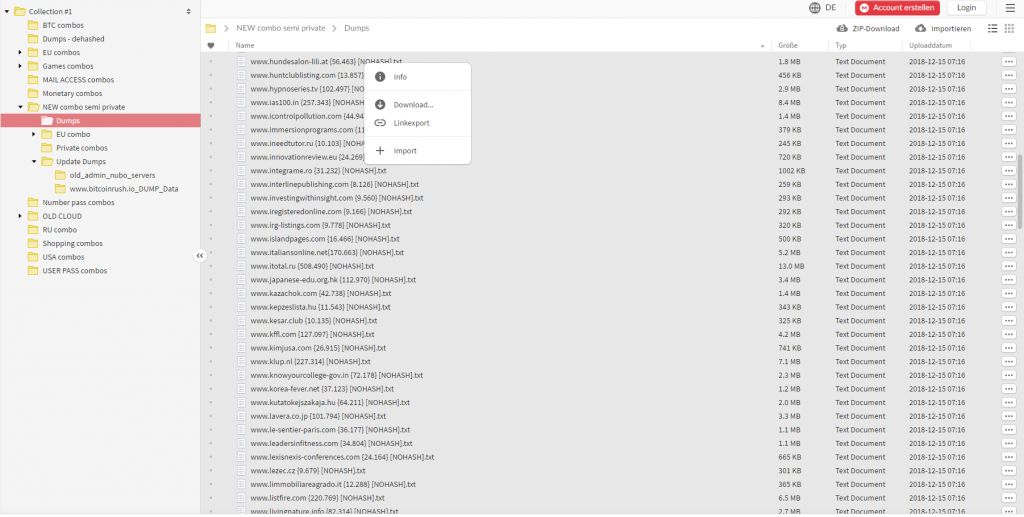

Technique 5 : Utiliser des bases de données disponibles en ligne

Dans la catégorie des réseaux sociaux ou des plateformes numériques, il n’est pas rare qu’on assiste à d’énormes fuite de données. C’est notamment le cas pour Twitter en 2018 auprès de 330 millions de d’utilisateurs avaient été contraints de changer leur mot de passe à cause d’une exposition du même genre.

En mars dernier Facebook aussi été indexé pour avoir mal héberger des centaines de millions de mots de passe qui était lisible sans aucune protection. Dans de quel contexte, les hackers peuvent récupérer les mots de passe et les réutiliser pour vous pirater. Il existe marché noir ou ce genre de base de données sont vendues pour mis à disposition gratuitement.

Accédez maintenant à un nombre illimité de mot de passe !