Réseaux industriels : la question essentielle de la visibilité

Avec la crise sanitaire que traverse le monde entier, nous avons pu assister à une convergence entre les réseaux.

La nécessité de sécuriser les systèmes informatiques industriels devenu plus qu’une nécessité. Pourtant la mise en place de moyens de sécurisation de ces systèmes nécessite d’abord de créer une visibilité de leur réseau OT. Pour ce fait, il y a malheureusement des obstacles qu’on ne peut pas ignorer.

Cet article va aussi vous intéresser : La majorité des systèmes et réseaux informatiques sont vulnérables à la cybercriminalité de petite catégorie

La co-fondatrice et Chief Business Development de Claroty, Galina Antova, spécialiste de la sécurité des environnements OT note sur ce point : « Comme dans tous les domaines de la cybersécurité, une cybersécurité industrielle efficace se résume fondamentalement à la mise en œuvre de contrôles qui réduisent les risques. Facile, non ? Mais une fois que s’est dit… par où commencer ? Là aussi la réponse semble évidente : dresser un inventaire complet du réseau, avec moult détails sur l’ensemble des actifs, leurs canaux de communications et les processus attachés. Mais bien que tout cela paraisse assez simple, la réalité est tout autre : l’un des défis fondamentaux auquel font face les RSSI en la matière est que la visibilité sur les réseaux de technologie OT (technologie dite « opérationnelle », ou industrielle) est particulièrement difficile à obtenir en raison d’une multitude de facteurs. ».

Alors notons les principaux obstacles qui rendent difficile une bonne visibilité sur les réseaux informatique industriels. Tout d’abord, il faut signifier que nous sommes dans un cadre de technologie non standardisée. En d’autres termes, les matériels informatiques dans le cadre des réseaux industriels pour avoir une durée de plusieurs dizaines d’années. Ce que signifie qu’au fur et à mesure que le temps passe, l’entreprise industrielle accumule de plus en plus actifs que ce soit sur le plan matériel ou sur le plan technique. Ce qui commence généralement à étendre et diversifier le site de production. Dans certains cas, les entreprises industrielles ont tendance à souvent mélanger les anciens matériels et les nouveaux dans le but d’en créer un meilleur. Ce qui pose un problème car ces matériels viennent souvent de fournisseurs différents.

Le second obstacle concerne généralement les protocoles, appelés dans ce contexte protocoles propriétaires. Généralement, les entreprises ont commencé à utiliser les mêmes protocoles déjà établi par le constructeur des appareils et matériels informatique. Les protocoles que généralement ne peuvent être déchiffrés que par l’utilisation d’outils spéciaux. Ce qui rend l’utilisation d’outils traditionnels un peu plus risqué dans la mesure où ils ne pourront pas offrir un bon son de visibilité sur la sécurité des réseaux OT.

Le troisième obstacle est relatif au coût que peut générer les perturbations potentielles. En effet « Comme les réseaux d’OT ont tendance à être fragiles avec une bande passante limitée, l’utilisation de systèmes d’analyse de vulnérabilité traditionnels conçus pour les réseaux informatiques plus robustes et mieux desservis peut entraîner la défaillance des dispositifs industriels et conduire, dans certains cas extrêmes, à la mise hors service d’usines entières. Étant donné que de nombreux environnements de production dépendent de la continuité opérationnelle pour assurer leur rentabilité, le coût d’un inventaire complet de l’OT est ainsi souvent jugé prohibitif. D’un autre côté, comme le coût potentiel de l’ignorance des menaces sur ces équipements l’est tout autant aux yeux du RSSI, cette dynamique pose un véritable dilemme à de nombreuses organisations ! » précise Galina Antova.

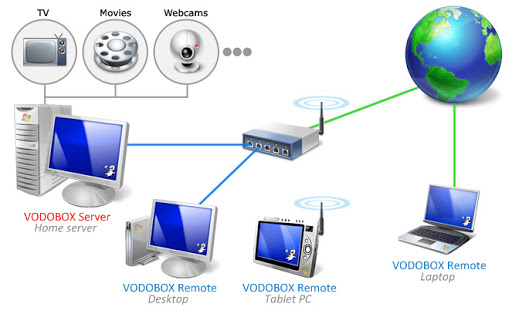

L’accès à distance se positionne comme étant le 4éme obstacle. En effet, l’équipe de support technique ont tendance à le plus souvent utiliser des connexions à distance. Il en est de même avec des fournisseurs tiers qui souvent sont chargés de la maintenance des actifs informatique. Avoir une bonne visibilité sur tes différentes périodes de connexion à distance est véritablement important. En particulier pour les audits, l’évaluation des risques ainsi que la gestion du changement. Le problème c’est que les systèmes généralement dédiés aux accès à distance n’ont pas été spécialement conçus pour les environnements industriels. Ce qui rend leur adaptation un peu plus compliquée.

« Ainsi, il est clair que si la visibilité est un facteur indispensable pour la sécurité des systèmes d’information traditionnels, elle ne l’est pas moins en matière d’informatique industrielle. Mais pour de trop nombreuses organisations encore, les spécificités des matériels et des réseaux de l’informatique industrielle ne sont pas suffisamment prises en compte par les solutions de sécurité génériques. La granularité dans la connaissance des configurations, des protocoles et configurations, notamment, n’est pas suffisante pour permettre de garantir le même niveau de sécurité que sur les réseaux de l’informatique bureautique ». Conclut Galina Antova.

Accédez maintenant à un nombre illimité de mot de passe !