Ryuk : le gendarme Français de la cybersécurité publie son rapport sur le Ransomware

Dans le courant de la semaine dernière, l’Agence nationale de sécurité des systèmes d’information en abrégé « Anssi » a publié un document relatif à un des programmes informatiques les plus dangereux de ces 10 dernières années : le ransomware Ryuk.

L’objectif du document fourni par l’organisme en Français de réponse contre la cybercriminalité vise l’objectif de porter plus d’informations sur le fonctionnement des groupes de cybercriminels qui emploient ce programme malveillant, sur le programme malveillant lui-même et ses conséquences néfastes sur la vie des organismes en ciblés.

Cet article va aussi vous intéresser : Le marché Français face à la cybersécurité selon le rapport ISG Provider Lens™ Cybersécurité – Solutions et Services

Il puise sa source dans le manga death Note, nom d’un célèbre personnage caractérisant le dieu de la mort, qui détient un carnet dans lequel le nom de toute personne qui est inscrite trouve certainement la mort dans une certaine condition. Dans la vraie vie, Ryuk est un dangereux logiciel utilisé par des cybercriminels pour soumettre des systèmes informatiques et soutirer de l’argent aux victimes. Il est classé parmi les logiciel de sa catégorie c’est-à-dire les logiciels de rançons / ransomwares, les plus dangereux qui soient au monde.

Parmi les victimes de ce programme dangereux on peut compter plusieurs grandes, moyennes ou petites entreprises à travers le monde entier, dans différents secteurs et sur tous les continents. À savoir Steelcase, UHS, Sopra Steria…

Face à la prolifération des logiciels de ce genre, et les dangers que cela crée, l’Agence nationale de sécurité des systèmes d’information a décidé de mieux informer l’ensemble des secteurs informatiques, en prélude sur ce dangereux rançongiciel. Un document très détaillé pour les entreprises en particulier

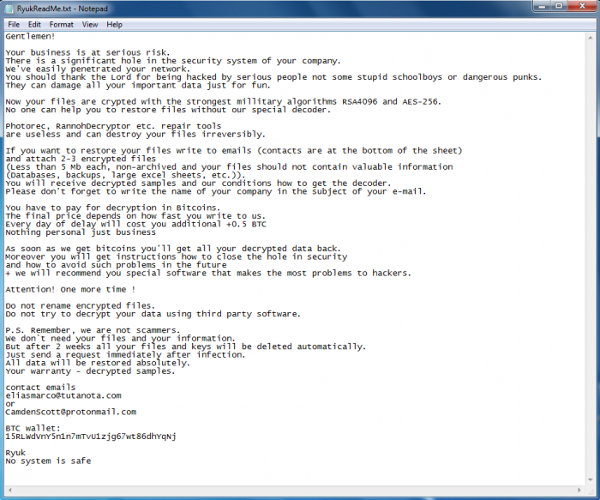

« Le rançongiciel Ryuk a été observé pour la première fois en août 2018. C’est une variante du rançongiciel Hermes 2.1, vendu sur le forum souterrain exploit.in à partir de février 2017 par le groupe cybercriminel CryptoTech pour environ 400 dollars », expliques-en ces termes l’organisme public. Il ajoute par ailleurs : « Ryuk se compose d’un dropper, déposant sur le poste de la victime l’une des deux versions d’un module de chiffrement de données (32 ou 64 bit). Le dropper exécute ensuite la charge utile. Après quelques minutes d’inactivité, Ryuk cherche alors à arrêter plus de 40 processus et 180 services, notamment ceux liés aux logiciels antivirus, aux bases de données et aux sauvegardes. Il assure sa persistance par la création d’une clé de registre ».

Si ce programme malveillant sévit dans presque tous les secteurs, le secteur de la santé semble être le plus touché. À cause de sa trop grande exposition du fait de ces événements qui marque le domaine. En effet, la santé représente seulement durant le mois d’octobre, environ 75 % des attaques informatiques enregistrées en France.

Par ailleurs, en début du mois de novembre, il a été constaté par les spécialistes de la sécurité sur près de 1400 hôpitaux, de laboratoires pharmaceutiques, d’universités et organismes gouvernementaux seraient en contact avec des serveurs et plateformes informatiques en étant liés de près ou de loin à un groupe de pirates informatiques connu comme l’un d’opérateur du ransomware Ryuk. « Ryuk demeure un rançongiciel particulièrement actif au cours du second semestre 2020. Il se distingue de la majorité des autres rançongiciels par le fait qu’au moins l’un de ses opérateurs a attaqué des hôpitaux en période de pandémie, par l’absence de site dédié de divulgations de données et par l’extrême rapidité d’exécution (de l’ordre de quelques heures) de la chaîne d’infection Bazar-Ryuk », alerte de ce fait l’Agence nationale de sécurité des système d’information.

« Le vecteur d’infection apparaît généralement être un courriel d’hameçonnage délivrant soit Emotet, soit TrickBot », explique le gendarme de la cybersécurité français. L’organisme précise parce fait que TrickBot est le loader distribuant le plus le programme Ryuk. « Une fois que des outils légitimes de post exploitation sont distribués par TrickBot (Cobalt Strike, Empire, Bloodhound, Mimikatz, Lazagne), les attaquants obtiennent des accès privilégiés à un contrôleur de domaine et déploient Ryuk (par exemple via PsExec) au sein du système d’information de la victime ». Note l’Anssi.

Cependant, il a été remarqué un changement à ce niveau. En effet depuis le mois de septembre 2020, la chaîne d’infection aurait basculé vers BazarLoader-Ryuk à la place de trickbot. À savoir si cela est définitif ou juste temporaire.

Les principaux groupes de pirates informatiques connus à ce jour utiliser ce programme malveillant sont UNC1878 cité plus haut, Wizard Spider, FING, Buer et SilentNight.

Il est vrai que Ryuk ne paraît pas en pratique comme un rançongiciel as a service (RaaS). Toutefois, l’Agence nationale de sécurité de système d’information a remarqué l’implication de plusieurs attaquants, lors d’une chaîne de contamination ayant abouti à l’utilisation de ce dernier.

Accédez maintenant à un nombre illimité de mot de passe !