Un cybercriminel aurait à lui tout seul attaqué près de 130 organisations à travers le monde

Le message est tombé durant la journée du 29 juin.

Cybercriminel d’origine Kazakh aurait réussi à compromettre les systèmes informatiques de prêt de 135 organisations dans le monde.

Suite à une enquête menée par la société Group-IB, l’identité de l’individu qui se cache derrière le pseudonyme Fxmsp, le profil d’un cybercriminel connu pour avoir vendu des accès de réseau informatique déjà compromis sur plusieurs forums. Selon les informations ces ventes d’accès compromis lui auraient permis d’être millionnaire entre 2017 et 2019. Ces activités ont été retracées par l’éditeur de solutions de sécurité russe. Cela leur a permis d’en faire découvrir sa véritable identité. Parmi les victimes de ce cybercriminel, il y aurait eu des banques, des groupes hôteliers, des établissements scolaires, et même des entreprises militaires repartis dans une quarantaine de pays dans le monde.

Cet article va aussi vous intéresser : Les pirates informatiques en quête de failles de sécurité à exploiter

Selon la société Russe de cybersécurité, le profil correspond à l’identité d’un ressortissant kazakh. Elle évalue la richesse accumulée par le cybercriminel et son complice à prêt de 1,33 millions d’euros, 1 500 000 dollars. Une telle rentabilité s’explique par des méthodes assez simple employé par le cybermalveillants pour commercialiser ses talents de criminels. Pour ce faire il a mis en place un système presque industriel pour fonctionner comme en entreprise. Et même si depuis l’année dernière, les profils utilisés par ces cybermalveillants sont restés inactifs, il y a des fortes de chance que ce dernier ait fait une refonte de ses identités dans le but de continuer à exercer en Asie-Pacifique. « Les premières traces connues de Fxmsp remontent à 2016. Le cybercriminel publie à cette époque une série de messages sur des plateformes cybercriminelles russophones dans l’espoir d’améliorer ses outils de cryptominage, technique consistant à infecter une entité pour détourner la puissance de traitement inactive de ses systèmes d’information. Celle-ci est ensuite utilisée sans le consentement de son propriétaire pour s’enrichir en « minant » de la cryptomonnaie, généralement Monero et Ethereum, qui exploitent des processeurs largement répandus et offre un niveau élevé d’anonymat. » note le rapport de Groupe-IB.

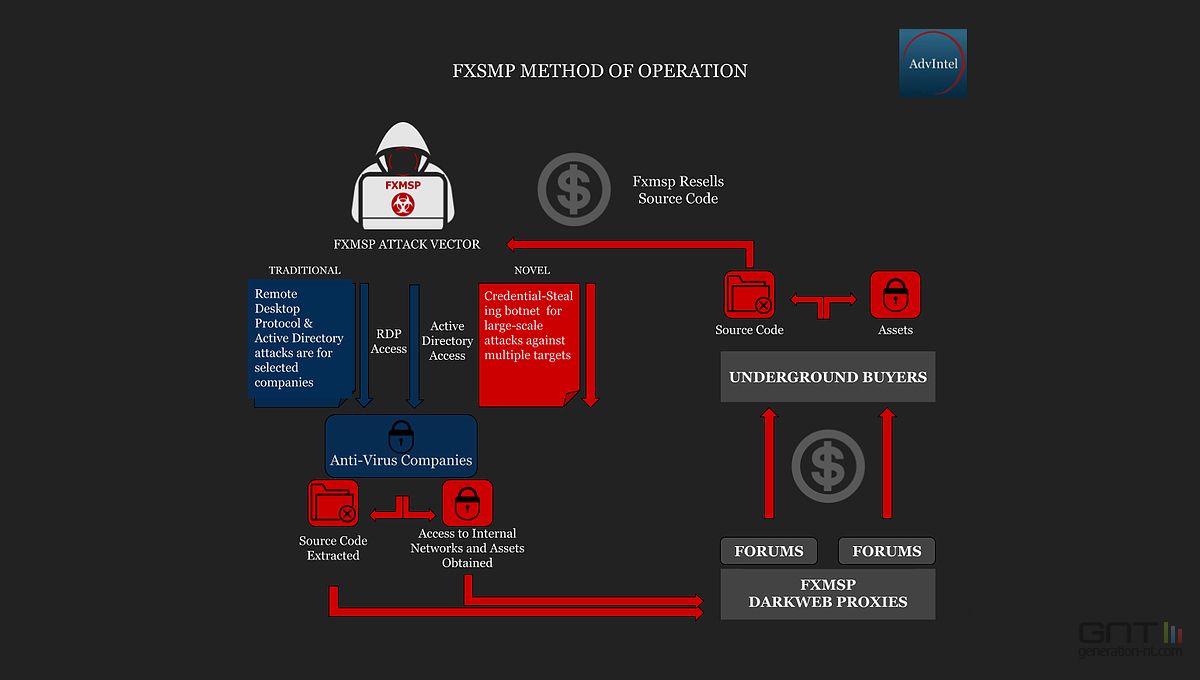

À partir de 2017, cybercriminel commence à s’enrichir, en commercialisant des accès appartenant à des réseaux informatiques piratés. Et cela par les compromissions initiales, passant par plusieurs phases. D’abord il se charge de mener les phases de reconnaissance et d’intrusion. Ensuite il va assurer la persistance de réseau pour terminer par l’acquisition de privilèges d’administrateur permettant ainsi à tout intrus de naviguer sur le réseau en toute liberté. Les accès qui seront par la suite vendus pourront être utilisés dans des campagnes d’attaques au rançongiciel ou de Cryptojacking. D’un autre côté, la vente d’accès est quelque chose de courant dans le domaine de la cybercriminalité. C’est devenu un business très rentable et pratiquée.

Le Groupe-IB décrit le mode opératoire du cybercriminel dans son rapport : « La technique utilisée par Fxmsp pour obtenir ces accès est relativement simple. Au lieu d’hameçonner ses victimes en les poussant à ouvrir une pièce jointe ou un site web contenant un code malveillant, technique la plus répandue, le cybercriminel utilise différents outils pour scanner des séries d’adresses IP et identifier des machines dont le port 3389, généralement employé pour l’accès à distance à des serveurs et postes de travail Windows via le protocole RDP (Remote Desktop Protocol), est « ouvert ». Cette porte d’entrée permet d’obtenir les identifiants de membres du réseau, dont Fxmsp récupère les mots de passe en utilisant des techniques dites de force brute. ». Elles lui permettront alors de rendre automatique les tentatives de connexion, en utilisant des mots de passe des gens constituer dans un recueil de mot de passe faible, recueil qui se fait appeler « dictionnaire ». Au moment où le pirate informatique est en mesure de s’identifier, cela lui permet alors de prendre le contrôle du réseau informatique ciblé et de désactiver les programmes informatiques sans assurer la sécurité ainsi que d’autres pare-feux. Dans ces conditions il est en mesure de compromettre même les sauvegardes réalisées par les entreprises pour être sûr d’avoir une porte dérobée sous la main au cas où il se fait repérer. Dès l’instant que la compromission est achevée, le cybercriminel peut tout simplement diviser comme il le souhaite le réseau informatique en différentes zones pour les revendre aux intéressés.

Selon l’étude réalisée par Group-IB, Fxmsp a réussi entre 2017 et septembre 2019, à compromettre les réseaux et systèmes informatiques de prêt de 135 organisations répartis dans 44 pays. Et cela dans presque tous les secteurs d’activité possible sur les cinq continents passant des plus petites entreprises au plus puissantes.

Cependant ce qui aura permis de propulser la renommée de ce pirate informatique, est en fait tout à fait symbolique mais assez exceptionnel. Le cybercriminel a vendu des accès compromis de trois grandes entreprises spécialisées dans la fourniture de solutions de sécurité, en l’occurrence Symantec, McAfee est Trend micro. Les différentes actions commercialisées par le cybercriminel comprenaient les codes sources des antivirus mis à la disposition de leurs clients par ces entreprises de sécurité, un sésame pour les cybercriminels leurs permettant de découvrir de nouveaux moyens pour contourner ses solutions et cela à 300 000 dollars, soit 267 000 €.

Accédez maintenant à un nombre illimité de mot de passe !