Webex : Cisco travail pour combler les failles de sécurité de son application

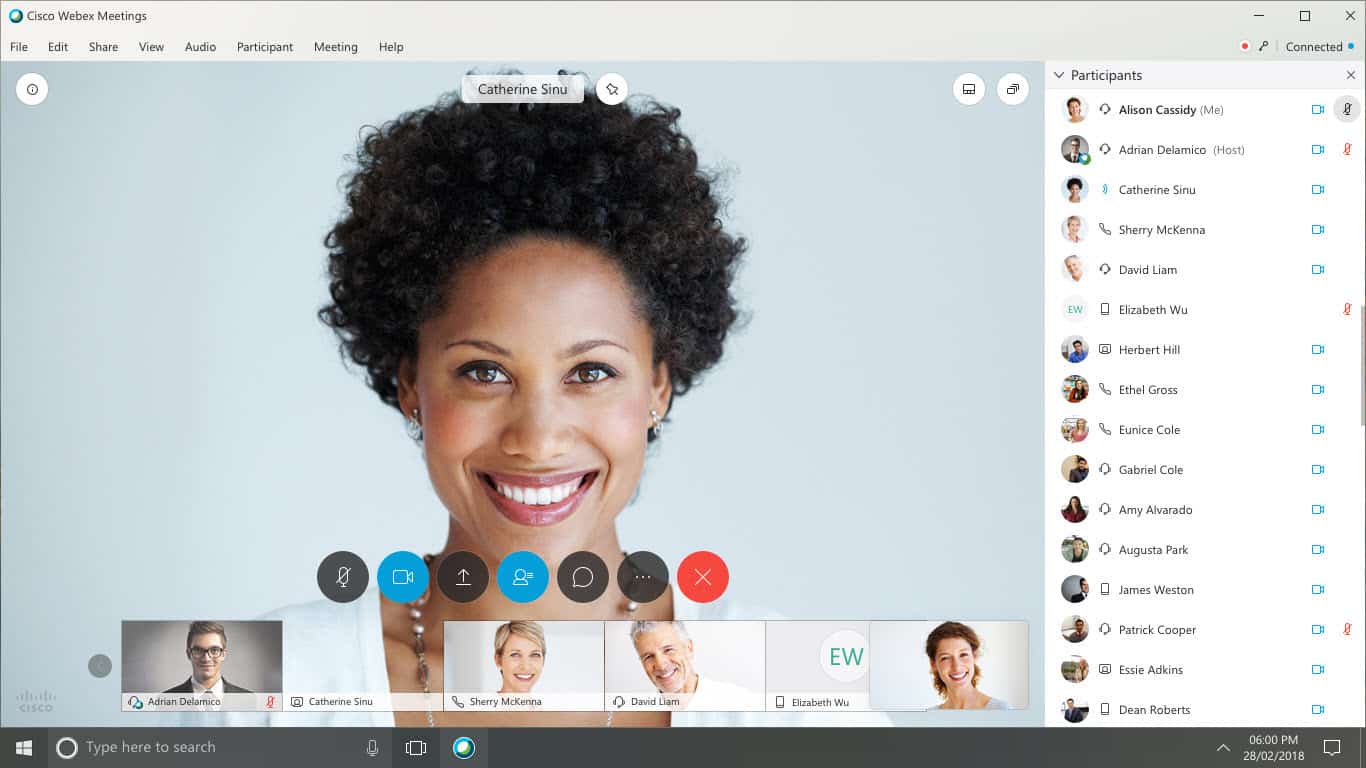

Webex est l’une de ses applications de collaboration à distance, à l’instar de Zoom ou de Teams qui a connu un énorme succès depuis le premier confinement durant le mois de mars et mai 2020.

Selon une spécialiste dans l’évaluation de l’expérience, Aternity, l’utilisation de la plateforme de Cisco, a connu une augmentation de 451 % en seulement 2020.

Récemment des failles de sécurité avaient été découvertes sur les applications de téléconférence de Cisco, Webex. Ces vulnérabilités pouvaient permettre à des personnes de s’infiltrer dans les relations en tant que des personnes fantômes de sorte à être Invisible pour les autres participants.

Cet article va aussi vous intéresser : Visioconférence : comment déterminer les applications les plus sécurisées

Les failles de sécurité ont été découvertes par des chercheurs d’IBM lors d’une étude menée sur plusieurs outils de travail à distance le plus utilisé par les employés pendant la crise sanitaire à coronavirus.

Selon ces derniers, si ces failles sont utilisées de manière combinées et efficacement, les personnes pourraient alors obtenir des contenus à la fois vidéos et audios, aux partages d’écran et au clavardage lors des réunions tenues par des collaborateurs à distance. Ils pourraient rassembler de ce fait plusieurs informations sur les participants à cette réunion, tels que des noms, des adresses mails des adresses IP, et tout cela en étant totalement invisible des autres participants. Pour ce faire, il faudra d’abord exclure d’autres participants.

C’est durant le fameux processus « handshake », qui est généralement tenu lors du lancement de chaque réunion à travers l’application Web ex, que le chercheur de IBM a réussi à déceler des failles de sécurité. Une procédure automatisée qui permet d’établir des paramètres de communication entre deux entités différentes avant le début de chaque communication. C’est comme son nom l’indique un processus de mise en liaison comme il est dénommé en anglais.

Les pirates informatiques qui pouvaient se procurer l’adresse URL des réunions, pouvez l’utiliser suite à plusieurs manifestations pour accéder au serveur Web et pouvoir infiltrer des réunions et voler par la suite des données de participants lors de la fameuse mise en liaison.

« Nous avons identifié les valeurs spécifiques des informations du client qui pourraient être manipulées pendant le processus de handshake, pour rendre l’attaquant invisible sur le panel des participants », souligne l’équipe de recherche d’IBM dans son rapport.

Mais il est possible pour les participants de se rendre compte qu’ils sont observés par les acteurs invisibles. Pour cela, ils devraient faire attention à un signal sonore qui souvent ressenti lors d’une nouvelle connexion audio. Or, lors de certaines réunions qui content de nombreuses personnes, l’hôte à tendance à désactiver le signal audio d’entrée et de sortie. Ce qui facilite à l’intrusion alors du pirate informatique. De plus, même en présence de tonalité, les en entendant souvent à négliger le signal sonore dont on ne peut souvent affilier à un quelconque participant.

Ce qui pourrait paraître rassurant, c’est que pour que le cybercriminel puisse profiter des failles de sécurité, il faudrait qu’il sache exactement l’adresse unique URL utilisées pour les réunions à travers au WebEx. Ce qui clairement réduit le champ des possibilités.

Actuellement, Cisco travaille de concert avec IBM pour fournir des correctifs de sécurité dans les prochains jours à venir.

Accédez maintenant à un nombre illimité de mot de passe !