Zero Trust : comment Microsoft compte se débarrasser des mots de passe ?

« La cybersécurité doit être pour tout le monde ».

C’était la déclaration de Vasu Jakkal, Vice-président d’entreprise pour la sécurité, la conformité et l’identité au sein de Microsoft.

Cet article va aussi vous intéresser : La cybersécurité et le Zero Trust

En effet, on peut le dire clairement sans se tromper, que tout le monde est exposé à la menace cyber. Les pirates informatiques n’ont plus particulièrement des cibles particulières qu’ils ciblent constamment. Ils visent tout le monde et à tout moment. Le géant américain du numérique Microsoft, a depuis lors tenter de trouver l’alternative qui sied pour accroître la sécurité de ses outils. Car en observant de plus près, les attaques informatiques n’ont jamais été autant dommageables.

« 579 cyberattaques se produisent chaque seconde pour un total de 50 millions de cyberattaques » par jour, avait signifié Vasu Jakkal.

Si nous devons remonter un peu dans le temps, pour parler des actes de piraterie qui ont marqué l’histoire, on mettrait en évidence l’affaire de SolarWinds. Une attaque informatique suffisamment sophistiquée pour ébranler des milliers de système informatique. Comme le signifie elle-même l’experte en cybersécurité de Microsoft c’est « la cyberattaque la plus sophistiquée que je n’ai jamais vu ». Cet incident a révélé une technicité très poussée des hackers qui ont tout simplement effectuer un logiciel de base, le programme Orion, pour finalement atteindre tous les clients de la société américaine. Cela inclut Microsoft lui-même, la NSA est l’organe chargé du nucléaire américain. Entreprise à travers le monde certaines placer parmi les Fortune 500. Comme quoi tout le monde est vulnérable et une vérité absolue.

« Le paysage actuel des cybermenaces montre que tout le monde peut être victime, du consommateur à la multinationale ».

On peut aussi prendre la TAC subi par le géant de l’oléoduc, Colonial Pipeline, en mai 2021 par une attaque au rançongiciel, un incident qui a obligé l’entreprise a cessé son fonctionnement pendant 6 jours privant presque, toute la côte ouest des États-Unis de carburants.

Dans ce contexte, de Microsoft a décidé de revoir sa politique en matière de cybersécurité. « La cybersécurité doit être pour tout le monde ! », Vasu Jakkal. Des l’instant que vous oubliez un seul maillon de la chaîne, c’est tout l’ensemble qui est compromis.

« J’ai eu l’opportunité d’échanger avec ces entreprises et 60% d’entre elles ne se sentent pas capables aujourd’hui de faire face à une cyberattaque », note l’experte en cybersécurité.

« Les organisations à but non lucratif doivent également être protégées car elles sont la seconde cible privilégiée des hackers, d’après Microsoft a ainsi récemment annoncé le déploiement complet de son offre cloud dédiée aux associations qui leur permet notamment de lutter plus efficacement contre les incidents de sécurité. », souligne Vasu Jakkal.

De plus, la société américaine envisage une approche sans mot de passe.

« Les mots de passe sont une cible de choix pour les attaques, et pourtant ils constituent la couche de sécurité la plus importante dans notre vie numérique », note Vasu Jakkal.

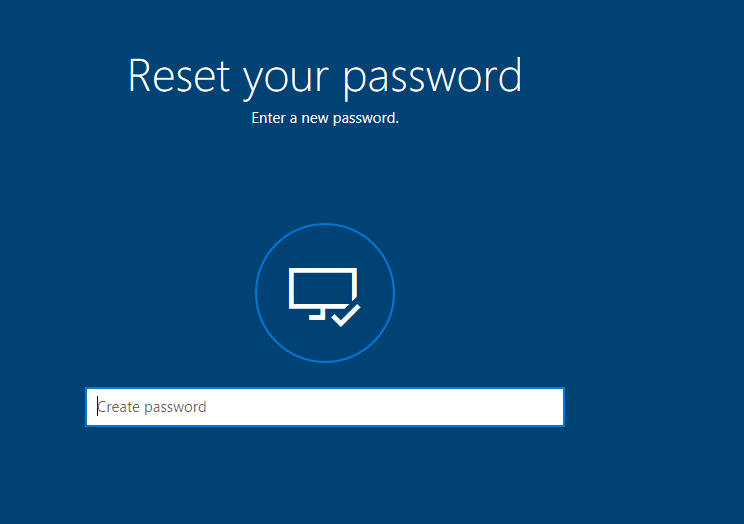

En septembre 2021, la société de Redmond avait déclaré se passer dorénavant du mot de passe comme mode d’authentification. À la place du mot de passe, on pourra se servir de Microsoft authenticator, de Windows Hello ou d’une clé de sécurité ou un code de vérification envoyé par mail ou par SMS.

« C’est la clé, en particulier depuis la massification du télétravail provoqué par la pandémie de Covid-19. L’idée est la suivante : partir du principe qu’il y aura une cyberattaque quoi qu’il arrive, qu’il ne faut jamais avoir confiance et qu’il faut « toujours vérifier ». De plus, tous les utilisateurs doivent pouvoir accéder aux ressources et aux services avec les mêmes conditions de sécurité peu importe leur terminal et leur localisation. », souligne la spécialiste en invoquant le Zero Trust.

La sécurité de Microsoft sans mot de passe se « repose sur trois piliers. Le premier est de vérifier l’utilisateur constamment avant d’accorder l’autorisation en fonction de plusieurs données (identité, intégrité de l’appareil, service…). Le deuxième est de limiter l’accès des utilisateurs en fonction d’un principe de juste-à-temps et juste suffisant (Just-in-Time/Just Enought Administration). Le troisième consiste à présupposer une violation de données et à analyser chaque activité en temps réel. », décrit Vasu Jakkal.

Accédez maintenant à un nombre illimité de mot de passe :