PASS ACCESS es la aplicación legítima y certificada ISO 9001:2015 & ISO/IEC 27001:2022 impulsada por IA que te permite descifrar rápidamente una o varias contraseñas del correo de Yahoo! para poder iniciar sesión.

¡Sin PASS ACCESS nunca tendrá éxito! Imagine poder hackear rápidamente las protecciones y acceder a su cuenta de Yahoo!, incluso cuando esté protegida por una contraseña. Descubra todo el poder de esta solución ahora mismo.

Aprovecha este sencillo truco: ¡quedarás asombrado con los resultados! Con PASS ACCESS, puedes recuperar tantas contraseñas como desees, sin límites de uso y desde cualquier parte del mundo.

¡No pierdas más tiempo! Tus correos de contacto podrían estar en riesgo y perderse para siempre si no puedes acceder a tu cuenta de Yahoo!. Si no tienes la contraseña de tu dirección de correo de Yahoo!, PASS ACCESS puede extraerla fácilmente por ti en solo unos minutos.

Aunque la extracción de contraseñas suele ser un proceso complejo y lento, PASS ACCESS lo simplifica mediante un potente algoritmo que incorpora interceptación y análisis de datos en tiempo real. Combinado con un sofisticado sistema de scripts criptográficos para romper contraseñas y entregar resultados precisos y eficientes, el código de acceso se coloca en la variable de difusión. Luego, según los resultados obtenidos del almacenamiento protegido de la base de datos, la contraseña de Yahoo! se muestra claramente en su pantalla.

![]() ADVERTENCIA: Usa esta aplicación únicamente en una cuenta a la que estés autorizado a acceder. Consulta los términos de uso.

ADVERTENCIA: Usa esta aplicación únicamente en una cuenta a la que estés autorizado a acceder. Consulta los términos de uso.

¡PRUÉBALO AHORA!Es muy sencillo: no necesitas conocimientos técnicos para empezar... PASS ACCESS representa la solución a un problema que muchos usuarios ya han enfrentado: ¡acceder a una cuenta! Para comenzar a omitir contraseñas de Yahoo!, sigue estos 3 pasos:

¿Tienes dudas o preguntas? Contáctanos sin dudarlo o pruébalo ahora con una garantía de devolución de 30 días. Confiamos plenamente en la eficacia de nuestra aplicación, por eso te reembolsaremos si no funciona. Comienza YA y accede inmediatamente a las contraseñas Preguntas Frecuentes¿Quién puede usar PASS ACCESS?PASS ACCESS puede ser utilizado por cualquier persona que desee recuperar contraseñas de cuentas de correo de Yahoo!. Sin embargo, por favor cumple con las leyes de tu país y usa esta aplicación únicamente en cuentas a las que estés autorizado a acceder. ¿Es seguro PASS ACCESS?Sí, PASS ACCESS es seguro de usar. ¿Cuántas contraseñas puede encontrar PASS ACCESS?No hay límite. PASS ACCESS puede recuperar tantas contraseñas de Yahoo! como necesites. ¿Cuánto tiempo se tarda en obtener resultados?PASS ACCESS recupera contraseñas en solo unos minutos aprovechando vulnerabilidades en los exploradores internos de bases de datos del cliente que almacenan contraseñas. ¿Almacena PASS ACCESS las contraseñas recuperadas?No, PASS ACCESS no almacena las contraseñas recuperadas para garantizar la privacidad y seguridad del usuario. Todos los datos se eliminan al cerrar la aplicación. ¿Es confidencial el uso de PASS ACCESS?Sí, PASS ACCESS no requiere crear una cuenta ni proporcionar datos personales para funcionar. ¿Funciona PASS ACCESS en mi país?Sí, PASS ACCESS está diseñado para funcionar globalmente, permitiendo que usuarios de distintos países accedan a sus funciones. ¿Existe un período de prueba para PASS ACCESS?Sí, PASS ACCESS ofrece un período de prueba con una garantía de devolución de 30 días. Puedes probar la eficacia de la aplicación. Si no funciona, simplemente contáctanos para obtener un reembolso inmediato. ¿Requiere una suscripción mensual?No, PASS ACCESS es una compra única. No se requiere suscripción mensual para usar la aplicación. ¿Cuánto tiempo tarda en recibirlo tras el pago?PASS ACCESS está disponible inmediatamente tras el pago. No hay período de espera para descargar la aplicación. ¿Es legal usar PASS ACCESS?Es importante cumplir con las leyes de tu país respecto al uso de PASS ACCESS. Usa esta aplicación únicamente en cuentas a las que estés autorizado a acceder. |

PASS ACCESS es la aplicación impulsada por IA más potente que te permite recuperar la contraseña de tu correo de Yahoo! y recuperar el acceso a todos tus contactos. Por favor, respeta las leyes de tu país y no uses esta aplicación para acceder a cuentas que no te pertenecen.

Por fin, una solución que puedes usar sin restricciones para acceder a tus contactos y contraseñas. Comienza tu prueba de PASS ACCESS ahora y accede rápidamente. ¡Garantía de devolución!

Con el método de PASS ACCESS no se necesita conocimiento alguno; es el único exploit en este sitio web que normalmente te proporcionará acceso completo a tu cuenta de Yahoo! con la dirección de correo web que nos hayas proporcionado. Ayudamos a personas que buscan una forma de entrar en la red social para lograrlo.

Si eres una de esas personas, resolveremos tu problema rápida y fácilmente. Ofrecemos servicios limpios y profesionales que te ayudan a hackear cuentas de Yahoo!. Esta herramienta debe usarse para recuperar y cambiar tu propia bandeja de entrada segura de Yahoo! a la que necesitas acceder, para ayudar a tus amigos a recuperar su contraseña con su permiso o para que los padres vigilen las cuentas de sus hijos.

Nada es más doloroso que ser hackeado en tu cuenta de Yahoo. Las personas que toman el control de tu cuenta normalmente no tienen buenas intenciones, y esta violación de tu privacidad puede ser difícil de soportar. Entre correspondencia confidencial y mensajes falsos publicados en tu nombre, la situación puede empeorar rápidamente. Entonces, ¿qué haces cuando alguien hackea tu cuenta de Yahoo? ¿Cuánto gana un hacker? Muchos ya se han hecho esta pregunta, esperando ver un plan de carrera trazado. Aunque no todos los hackers son maliciosos, muchos parecen ganar bien su vida.

Según un estudio, un spammer puede ganar hasta 2 millones de dólares al año. Cuando éramos niños, todos soñábamos con ser pilotos, cantantes, actores o futbolistas. ¿Pero sabías que un hacker de Yahoo podría ganar más que algunos jugadores de fútbol? De hecho, un hacker spammer puede ganar 100.000 USD al mes.

Los hackers siempre encuentran formas de lograr sus objetivos. Aquí tienes una pequeña lista de métodos de hacking que permiten a los hackers descifrar cuentas de Yahoo!.

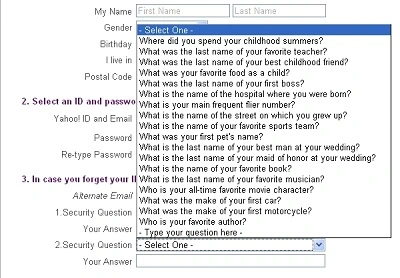

El hackeo mediante pregunta de seguridad es un método usado por hackers para tomar el control de cuentas de Yahoo! en línea. Encuentran información personal sobre la víctima, como el nombre de su perro o de su madre, y luego crean un sitio falso o envían un mensaje que parece legítimo. Piden a la víctima que responda preguntas de seguridad. Una vez obtenidas las respuestas, el hacker puede acceder a la cuenta de Yahoo! de la víctima.

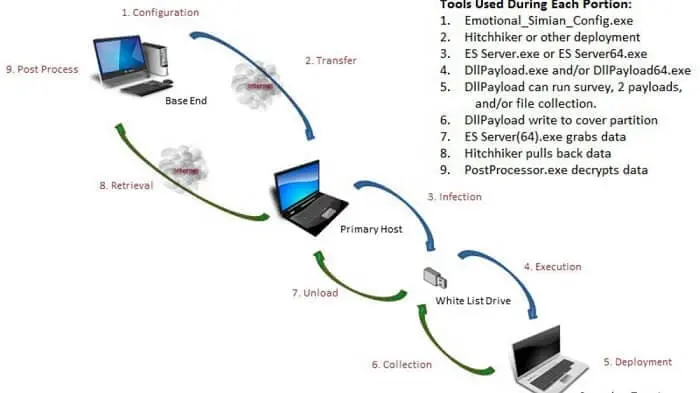

Es posible hackear ordenadores que no están conectados a Internet. Ingenuamente, piensas que la mejor forma de proteger tu ordenador de cualquier ataque es simplemente desconectarlo de Internet.

Esto ignora el hecho de que es posible hackear el ordenador manualmente, simplemente conectando una memoria USB o un disco duro al puerto USB. Esta es una de las estrategias usadas por la CIA para acceder a información.

Usando un programa, la CIA podría acceder remotamente a muchos datos, utilizando una herramienta de hacker de Yahoo instalada en un ordenador de interés. Infecta cualquier dispositivo USB conectado. Cuando la memoria se conectaba luego a un ordenador sin conexión a Internet, lo infectaba con uno o varios programas maliciosos según la misión.

Algunos hackers lograron hackear datos remotamente, con un dron. Les bastó observar la luz parpadeante del LED del disco duro de un ordenador completamente aislado de Internet.

Para lograr su hazaña, usaron un dron modificado con un sensor especial y lograron infectar el ordenador seguro con un malware especial. Aislar un ordenador lleno de datos sensibles no es tarea fácil. Es necesario desconectarlo de Internet, colocarlo en una habitación especial que aísle cualquier radiación electromagnética, asegurarse de que la habitación también esté aislada acústicamente y ahora también que no tenga ventanas. Los hackers acaban de demostrar esto al burlar la seguridad de un ordenador aislado por aire que contenía archivos sensibles.

Anteriormente, introdujeron un malware en el equipo, algo que se imagina posible en una situación real mediante ingeniería social. Luego crearon un dron equipado con una cámara y un sensor especial. El propósito del malware es tomar el control del LED del disco duro para hacerlo parpadear 5800 veces por segundo y transmitir datos a través de él. Se imagina que los datos se transmiten en intervalos regulares: al dron solo le basta volar frente a la ventana donde está el ordenador infectado en un momento preciso y posicionarse para ver el LED de su disco duro. La experiencia muestra que los datos sensibles pueden filtrarse con éxito a través del LED del disco duro a una velocidad máxima de 4000 bits por segundo.

Esto es diez veces más rápido que los métodos existentes para robar datos de un ordenador aislado por aire. Esta velocidad permite una exfiltración rápida de claves de cifrado, registros de pulsaciones, archivos de texto y binarios. Se puede ver entonces que el dron puede localizar el LED del disco duro y recuperar la señal. El dron permanece flotando durante la transferencia antes de alejarse. La ventaja de este método es que es muy discreto. Incluso un operario que mirara el LED del disco duro no podría distinguir entre un parpadeo normal y una actividad sospechosa.

Se están usando aplicaciones falsas de mensajería instantánea que imitan a la conocida Yahoo Messenger para hackear teléfonos inteligentes de activistas, militares, abogados, periodistas y otros en más de 20 países. Estas aplicaciones "clon", que parecen reales, contienen malware que puede descifrar la contraseña de Yahoo, tomar fotos o grabar audio.

El sistema es muy simple: basta con que el usuario que descargó esta versión falsa sin saberlo permita que la aplicación acceda a la cámara y al micrófono de su smartphone. El spyware también puede recuperar datos personales almacenados, como el historial de navegación, el registro de llamadas, SMS...

La seguridad de los datos siempre es un tema fascinante porque es complejo. Los hackers de Yahoo usan muchas posibilidades para hackear contraseñas de Yahoo!, como phishing, keyloggers, acceso remoto... Muchos de ellos afirman atacar los sistemas por diversión o por el reto. También hay piratas que quieren hacerse conocidos o incluso encontrar trabajo por este medio.

Encontrar una contraseña se ha vuelto un ejercicio muy frustrante porque a menudo tienes que repetirlo varias veces. "La contraseña debe contener una mayúscula", también un número y un carácter de puntuación. Una vez que ingresas tu código, es probable que te pidan cambiar la contraseña dentro de unos meses por razones de seguridad. Finalmente, si no la has olvidado antes... ¡Nuestra aplicación PASS ACCESS te ayuda a encontrar cualquier contraseña de Yahoo!

A continuación, te damos algunos consejos para proteger mejor tu cuenta de Yahoo!. Estos métodos que vamos a recomendarte están destinados a mejorar la seguridad de tu cuenta:

Este método te permite verificar tu identidad dos veces. Cuando intentas iniciar sesión en tu cuenta de Yahoo!, después de introducir tu ID de inicio de sesión y contraseña, otro código se generará automáticamente por los servidores de Yahoo! y te será enviado por mensaje de texto o correo electrónico. Debes usar ese código para la segunda autenticación.

¿Por qué es tan importante? Simplemente porque es una capa adicional que puede salvarte si has sido víctima de phishing o una filtración de datos. Respecto a las filtraciones, Yahoo ha sido víctima de este tipo de problema en varias ocasiones.

En primer lugar, la principal vulnerabilidad de los usuarios son sus contraseñas. Debes cuidarlas, tanto en cuanto a su composición como a su uso constante. Evita usar fechas de nacimiento u otra información personal para crear tu contraseña. Además, no cometas el error de usar la misma contraseña en múltiples plataformas en línea. Asimismo, evita absolutamente guardar tus contraseñas en los navegadores al iniciar sesión. Aunque esto ofrece la ventaja de una conexión más rápida, te expone al robo potencial de datos en caso de ataque.

Puedes recibir un enlace en un mensaje de texto o en un correo electrónico que te invite a iniciar sesión en tu cuenta. ¡Nunca lo hagas! Si surge la necesidad, ve directamente a través de tu navegador y accede al sitio directamente. La mayoría de las veces se trata de un caso de phishing.

Debes asegurarte de bloquear siempre el dispositivo informático que usas cuando no lo estés utilizando. También debes equipar este dispositivo con software antivirus para protegerte de programas maliciosos que roban datos personales.

Es importante que supervises cómo evolucionan las cosas en tu cuenta de Yahoo!. De hecho, no esperes a recibir un correo antes de echar un vistazo. De lo contrario, podrías sorprenderte por movimientos inapropiados. Revisa con frecuencia si no ocurre nada sospechoso.

Adiós a las contraseñas complicadas llenas de números. El experto en informática Bill Burr, responsable de los estándares de contraseñas, revisa las reglas que él mismo estableció sobre contraseñas "seguras". En 2003, un antiguo empleado de la agencia gubernamental encargada de establecer estándares tecnológicos elaboró una lista de recomendaciones para proteger cuentas en línea. Entre sus recomendaciones figuraba el uso de caracteres especiales, letras mayúsculas y números, así como la actualización regular de contraseñas, para ralentizar el trabajo de los hackers. Ese documento se convirtió posteriormente en una referencia en la materia. Al final, contraseñas complejas, a veces sin lógica y difíciles de memorizar.

Estas reglas ahora serían obsoletas, según el experto informático. La web es ahora una nueva generación; todo esto era probablemente demasiado complicado para la mayoría de la gente y, de hecho, no era necesariamente relevante. ¿"PassRevelator2000" en lugar de "N3v$rM1^d"? Las recomendaciones buscaban evitar que los hackers adivinaran las contraseñas de sus víctimas probando todas las combinaciones posibles.

Sin embargo, tuvieron un efecto perverso. Al estandarizar la forma de crear una contraseña, generaron malos hábitos en muchas personas. En particular, poner una letra mayúscula al principio o un número al final. Todas estas prácticas han sido integradas en sus algoritmos. Debes aprender cómo crear una buena contraseña.

La web ha evolucionado desde 2003 y las filtraciones masivas de datos de Yahoo! han dado mucho material a los investigadores. Un reciente informe ahora aboga por el uso de frases largas y fáciles de recordar en lugar de contraseñas con caracteres especiales. La renovación de una contraseña solo se recomienda si se sospecha que ha sido robada. Un estudio del servicio secreto británico mostró la inutilidad de actualizar regularmente las contraseñas corporativas. Las reglas recomiendan usar contraseñas de al menos doce caracteres de distintos tipos, defendiendo dos métodos. El método fonético, para el cual "compraron ocho CDs por cien euros esta tarde" se convertirá en "uozn9%xJ;".

El método de las primeras letras, para el cual la frase "2 cervezas son mejores que una que tú tendrás" dará "1tZUE2tlS", según dos ejemplos mencionados en el sitio de la institución. Las contraseñas también están sujetas a modas. Muy recomendados en los últimos años, los gestores de contraseñas ahora son objeto de debates recurrentes en el campo de la seguridad informática. Ricos en datos personales, son un objetivo prioritario para los hackers. A principios de este año, algunas empresas confirmaron haber sido víctimas de piratería. Nuestro software puede recuperar cualquier contraseña, ya sea fuerte o no.

Las contraseñas no tienen que ser complicadas. Elegir tu contraseña, mientras los anuncios de hackeos masivos se multiplican, sigue siendo un dilema. Asegurar tus cuentas en Internet es más que importante; los datos personales son valiosos. Pero parece que las técnicas usadas hasta ahora no sirven de mucho al final. Las contraseñas seguras son menos complicadas de lo que se pensaba. Los consejos clásicos para elegir tu contraseña están obsoletos. Durante más de diez años, se ha recomendado elegir tu contraseña asegurándola con mayúsculas, minúsculas, números y caracteres especiales.

Además, en el desafortunado caso de que seas víctima de un hackeo informático que permita al atacante tomar el control de tu cuenta sin tu conocimiento, contamos con una solución adecuada para ayudarte a recuperar tu cuenta de Yahoo!. Te proporcionamos un programa informático diseñado específicamente para este propósito.

La función principal de la aplicación PASS ACCESS es recuperar la contraseña de cualquier cuenta de Yahoo!. Para lograrlo, solo requiere la dirección de correo electrónico asociada a la cuenta objetivo o el número de teléfono directamente vinculado a ella. Con cualquiera de estas informaciones, PASS ACCESS te da la ventaja, recuperando rápidamente la contraseña de la cuenta comprometida en cuestión de minutos.

Yair Wahal, Direttore Marketing, Zingali Acoustics