PASS RECOVERY é o aplicativo legítima e certificada ISO 9001:2015 e ISO/IEC 27001:2022 com inteligência artificial que permite decifrar a senha de uma conta da rede social X, mesmo que seja complexa, para acessá-la.

Sem o PASS RECOVERY, o senhor ou a senhora nunca conseguirá aceder a isto! Imagine poder hackear e iniciar sessão agora na sua conta no X sem restrições.

Aproveite este truque simples — você ficará surpreso com os resultados! Você só precisa do @nomeusuario, número de telefone ou endereço de e-mail para que o PASS RECOVERY extraia a senha solicitada da conta do X em poucos minutos, mesmo que a conta seja privada, garantindo-lhe acesso total.

O PASS RECOVERY simplifica o processo de quebra de senhas integrando um algoritmo avançado. Ele utiliza um sistema poderoso de interceptação e análise de dados em tempo real, combinado com um processo sofisticado baseado em scripts para descriptografia criptográfica profunda. Assim que a senha é identificada, a próxima etapa envolve o processamento do armazenamento protegido da base de dados para obter resultados precisos e eficientes; o código de acesso é colocado na variável de transmissão. Isso permite que a senha do X seja exibida em texto simples na sua tela, permitindo que você faça login anonimamente em poucos minutos.

O PASS RECOVERY não acionará nenhum alerta ou notificação de segurança.

![]() AVISO: Não utilize esta aplicação em contas que não sejam suas. Consulte os termos de uso.

AVISO: Não utilize esta aplicação em contas que não sejam suas. Consulte os termos de uso.

EXPERIMENTE AGORA!Você não precisa de nenhuma experiência para começar... O PASS RECOVERY foi desenvolvido para contornar a segurança e recuperar facilmente o acesso a contas do X — foi exatamente por isso que o criamos! Para começar, basta seguir estes 3 passos:

Tem dúvidas ou perguntas? Entre em contato sem hesitar ou experimente agora com garantia de reembolso de 30 dias! Confiamos plenamente na eficácia da nossa aplicação, por isso garantimos o acesso às contas e senhas do X — ou devolvemos todo o seu dinheiro. Comece AGORA e acesse senhas instantaneamente

Compra única / Sem assinatura

Compatível com

Certificado conforme ISO 9001:2015 e ISO/IEC 27001:2022

Perguntas FrequentesQuem pode usar o PASS RECOVERY?Qualquer pessoa que tenha perdido o acesso à sua conta do X pode usar o PASS RECOVERY para recuperar sua senha. O PASS RECOVERY é seguro?O PASS RECOVERY é seguro. Quantas senhas o PASS RECOVERY pode encontrar?O PASS RECOVERY pode encontrar um número ilimitado de senhas do X. Quanto tempo leva para obter resultados?Os resultados geralmente são obtidos em poucos minutos após fornecer as informações solicitadas ao PASS RECOVERY. Ele pode recuperar senhas de todas as contas do X — privadas, pessoais ou profissionais. A segurança das senhas recuperadas é garantida?Sim, com o PASS RECOVERY, a segurança das senhas recuperadas é assegurada. Nenhum dado é armazenado para proteger a integridade do usuário. O uso do PASS RECOVERY é confidencial?Sim, o PASS RECOVERY não exige criação de conta nem quaisquer dados pessoais para funcionar. Todos os dados são apagados quando o aplicativo é fechado. Posso usar o PASS RECOVERY no meu país?Sim, o PASS RECOVERY foi projetado para funcionar em todo o mundo, garantindo que usuários de todos os países possam acessar seus serviços. Existe um período de teste para o PASS RECOVERY?Sim, oferecemos um teste de 30 dias com garantia de reembolso caso não funcione. Sinta-se à vontade para entrar em contato para um reembolso imediato. É necessário um plano mensal?Não, o PASS RECOVERY está disponível como uma compra única, sem necessidade de assinatura mensal. Quanto tempo leva para recebê-lo após o pagamento?O download é imediato após o pagamento. Não há tempo de espera para começar a usar a aplicação. É legal usar o PASS RECOVERY?Usar o PASS RECOVERY para acessar contas que não sejam suas é totalmente ilegal e pode resultar em processos criminais. Incentivamos você a usar a aplicação em conformidade com as leis do seu país. |

Aproveite acesso ilimitado e sem compromisso! Não utilize esta aplicação em contas que não sejam suas, pois isso é totalmente ilegal e pode levar a processos criminais. A melhor experiência é obtida na sua própria conta, respeitando as leis do seu país.

Acesse instantaneamente qualquer conta do X. Esta aplicação foi desenvolvida para ajudar pessoas que perderam a senha da sua conta do X a recuperá-la. Em outras palavras, ela extrai a senha da conta e a exibe na sua tela. Garantia de reembolso!

O X tem mais de 206 milhões de usuários e 500 milhões de tuítes por dia. É uma oportunidade para hackers quebrarem senhas do X. Com o X, você pode facilmente alcançar milhares de seguidores, até milhões! Mas você está ciente de que o valor da sua conta do X é maior do que as informações do seu cartão de crédito?

Há várias razões pelas quais hackers visam senhas do X:

Você precisa ter cuidado e agir rapidamente, pois seus contatos podem estar em perigo se alguém invadir seu perfil no X. Você deve recuperar sua senha perdida agora usando o PASS RECOVERY!

Há sempre uma sensação de insegurança ao conectar-se a uma conta do X. Uma sensação de que, ao tentar entrar e digitar a senha, alguém pode estar espionando naquele momento e descobrir sua senha. É muito importante proteger-se contra hackers.

Você pode tentar esconder sua senha como faz atualmente com um cartão de crédito, mas pode ser um pouco diferente com um telefone ou computador. Proteger sua vida privada é uma prioridade que não deve ser negligenciada. As consequências posteriores podem ser desastrosas. Mas você deve ter em mente que nenhuma senha é impossível de quebrar.

Após muito trabalho árduo, finalmente descobrimos como os hackers conseguem fazê-lo. Muitos de vocês provavelmente se perguntam como é possível realizar essa operação formidável com este programa.

Vale pelo menos tentar. Não é necessário pagar nem responder a pesquisas. Caso contrário, temos que recorrer a outras opções alternativas disponíveis. Se você usa a internet, certamente já ouviu falar do X. É a maior plataforma de rede social do mundo. Você também provavelmente já ouviu dizer que é a plataforma mais insegura do mundo. Talvez se pergunte: como uma empresa que atende tantos usuários consistentemente permite ser invadida com tanta frequência? Você ficaria surpreso ao descobrir o quão fácil é acessar o perfil pessoal de alguém no X.

Com programas de software online como o X Password Hack, é simples. Você pode acessar o site, seguir as instruções simples e, em 2 minutos, estar dentro da conta de qualquer pessoa. Prepare-se para ter acesso ao melhor software online de invasão do X disponível. Quando você sente que foi traído por alguém, um serviço de rede é a única maneira de conhecer a verdade. A primeira coisa a fazer é garantir que você tenha a melhor ferramenta para o X messenger. Experimente também em telefone ou tablet.

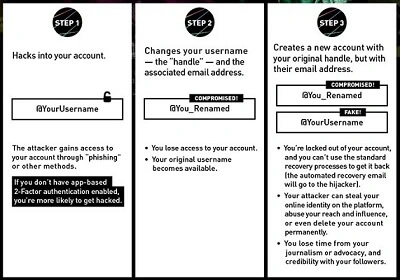

Agora, esses métodos que listamos abaixo são apenas para especialistas e profissionais de informática. Para iniciar ataques, o hacker começa decifrando a senha de uma conta e depois altera o @nomeusuario, a senha e o conteúdo dela. Assim, a vítima já não consegue recuperar sua identidade digital. O invasor usará então a conta como quiser. A invasão também pode ser ética: alguns fazem isso para testar as proteções de um sistema, não com fins criminosos, mas para melhorá-lo e torná-lo mais seguro, ou seja, menos vulnerável a tentativas fraudulentas de hackers.

A técnica de invasão mais difundida é o phishing: o usuário recebe um e-mail do X no qual lhe é solicitado que forneça suas credenciais para evitar que sua conta seja suspensa. Outra técnica, o golpe, consiste em criar um relacionamento com o alvo por meio de trocas via mensagens instantâneas, abusando então da confiança dele para que revele sua senha e login do X.

O FBI emitiu um alerta oficial contra a extorsão por hackers que chantageiam usuários do X. Os autores exigem resgate das vítimas e, em caso de recusa, ameaçam publicar seus dados pessoais obtidos ilegalmente.

Assim que possível, os criminosos pedem uma transferência para uma conta anônima em bitcoins. O Bureau cita mensagens enviadas por hackers. Na maioria dos casos, as mensagens são quase idênticas. Os criminosos ameaçavam enviar "informações comprometedoras" aos amigos e familiares dos usuários caso se recusassem a pagar.

O fundador do X, Jack Dorsey, foi hackeado! Sua conta no X foi exposta e os hackers se divertiram com ela. Eles usaram uma técnica formidável de invasão: a Troca de SIM (SIM Swapping). Esse tipo de ataque usa um método operacional bastante complexo que permite aos hackers transferir o número de celular da vítima para seu próprio telefone. Em resumo, os hackers fingem ser a vítima que desejam invadir para contornar a autenticação de dois fatores (2FA) e assumir o controle da conta do X.

Se, infelizmente, você for vítima da invasão de uma conta do X, você deve acessar seu e-mail o mais rápido possível e alterar sua senha, para impedir que o hacker entre novamente. Se ele já tiver antecipado você e sua senha já tiver sido alterada, então entre em contato com seu provedor de e-mail para relatar a invasão da sua conta. Esta é uma operação complicada (como o operador pode saber que você é realmente o proprietário da conta?).

Uma das técnicas mais comuns para invadir contas do X é a engenharia social, que é essencialmente um processo de coleta de informações sobre alguém cuja conta será invadida. As informações podem incluir data de nascimento, número de celular, apelido, nome, local de nascimento, etc.

Obter essas informações das pessoas envolvidas pode permitir que invadamos suas contas. O X não é exceção ao apresentar uma questão de segurança como opção no PASS RECOVERY. Assim, se alguém descobrir a resposta, poderá invadir a conta usando a opção de senha esquecida ou tentar suas senhas fracas.

"DoubleSwitch", este tipo de ataque é organizado principalmente para desestabilizar a atividade política de um país. O DoubleSwitch envolve invadir a conta do X de um usuário para se passar por ele. Extremamente perigoso, o ataque permite que pessoas mal-intencionadas influenciem a população transmitindo informações falsas ou incompletas.

Essa prática tornou-se comum nos últimos anos e é usada principalmente para desestabilizar países. Para organizar e transmitir informações alternativas às divulgadas pelo poder, os opositores políticos recorrem frequentemente às redes sociais. De acordo com informações fornecidas por especialistas em segurança, esse movimento político online é vítima de atos maliciosos de vários hackers. São principalmente as identidades de jornalistas, ativistas ou viajantes no país que são usurpadas por hackers.

A invasão de contas do X é muito fácil; na verdade, hackers especializaram-se em coletar contas para lançar ataques DDoS de um novo tipo. Sua conta foi restrita devido a uma atividade normal! Esta é o tipo de mensagem que o X pode exibir ao administrar seu espaço de microblogging. Padrão? Muitos retuítes, muitos "curtir" em poucos minutos. Seus fãs se tornaram muito "apaixonados"? Há grande chance de um hacker ter usado o método DDoS do X. A ideia do malware malicioso é obter centenas ou milhares de contas antigas do X. Como? Simples ou quase. Phishing ou senhas dignas de um estudante. A vantagem dessas contas é que são antigas, mas ainda estão presentes no X. O hacker não precisa criar aliados maliciosos que exigiriam autenticação adicional através do X, como um número de telefone.

Uma conta antiga já foi autenticada pelo seu legítimo proprietário. Qualquer vantagem para o invasor. Este só precisa configurar um script que lance seu ataque a partir das contas do X infiltradas. A conta atacada não consegue mais se comunicar. Especialmente disruptivo em tempos de crise ou no contexto de comunicação institucional. Como você sabe, vários ataques foram registrados. Conjuntos de bots criam e distribuem spams para manipular, mas continua sendo difícil para o X rastrear tudo isso. As contas de jovens mulheres não são as únicas que fazem retuítes.

Mas isso diz respeito aos "novos" inimigos. Para os antigos, é muito mais complicado. Em seu blog, o X afirma que "os robôs podem ser uma ferramenta positiva e essencial, desde suporte ao cliente até segurança pública, mas proibimos rigorosamente o uso de bots e outras redes de manipulação que comprometam a funcionalidade essencial do nosso serviço". O X confirma ter dobrado suas equipes e recursos e criado novas ferramentas e processos. É possível processar todas as senhas do X invadidas. Para se proteger, use uma senha única e suficientemente complexa para não ser descoberta por uma ferramenta ou por engenharia social.

Como você já sabe, o X é uma plataforma massiva alvo de diversos ataques, e alguns foram registrados recentemente. São alvos principalmente ativistas, mas também opositores políticos e jornalistas. Invasões, ataques cibernéticos, phishing, redes de hackers: entre computadores e smartphones, o digital está em toda parte e a segurança cibernética tornou-se uma questão crucial em meio a uma guerra cibernética ilimitada.

Por isso, em qualquer caso, é melhor prevenir do que remediar: se sua senha tiver apenas 6 ou 8 caracteres ou for muito fácil de adivinhar/quebrar, comece modificando-a, tomando cuidado para escolher uma que dificulte o trabalho dos muitos hackers (e seus robôs) que percorrem a web!

Dados privados, sites sensíveis de empresas ou governos, cartões de crédito, senhas: se o roubo de dados alimenta filmes e jornais, há quem faça isso legalmente e é muito menos conhecido do público em geral.

Se você tem uma conta no X, assim como em muitas outras redes sociais, é certamente importante tomar medidas para aumentar sua segurança. Isso é fundamental, pois vemos cada vez mais ataques cibernéticos direcionados a usuários de diferentes redes sociais. É por isso que planejamos dar algumas dicas sobre como você pode manter sua conta do X o mais segura possível.

Este é o primeiro conselho que podemos dar sobre proteger sua conta. A senha é muito importante; é a primeira barreira contra um hacker ou qualquer pessoa com más intenções que deseje acessar sua conta sem seu conhecimento.

Para isso, você deve primeiro saber como criar uma boa senha. A senha deve ser formulada de forma que os métodos clássicos de quebra de senhas não funcionem facilmente. Por isso, é mais do que recomendável criar uma senha com 8 a 10 caracteres. Ela deve conter letras maiúsculas e minúsculas, números e, se possível, caracteres especiais.

Você deve evitar senhas baseadas em credenciais conhecidas. É preciso acabar com "1111111111111", expressões como "senha" ou "password"; os cibercriminosos já conhecem esse truque. Além disso, é proibido usar datas de nascimento ou nomes de parentes. Ademais, a recomendação principal é não usar a mesma senha da sua conta do X em outras plataformas da web.

Por fim, se você tiver dúvidas ou achar que sua senha foi comprometida, redefina-a imediatamente. Existe um parâmetro dedicado para isso:

Logo após a proteção por senha da conta, é fortemente recomendável usar a autenticação multifator. Não importa quão complexa seja sua senha.

Você não está imune a vazamentos de dados ou erros de manuseio da sua parte. Além disso, hackers continuam a desenvolver novos métodos de invasão, mais ou menos eficazes. A autenticação multifator torna-se então uma camada adicional de segurança. Também ajuda a protegê-lo contra phishing, especialmente num contexto em que o X é uma das plataformas mais visadas por operadores de phishing em larga escala. A autenticação de dois fatores confirmará duplamente sua identidade para garantir total segurança. A vantagem é que a rede social X oferece essa opção em suas configurações. Portanto, não hesite e ative-a.

Como a maioria das redes sociais, o X oferece alertas de conexão que notificam o usuário quando uma nova conexão é detectada a partir de um novo dispositivo. Portanto, é claro que, se você for cuidadoso, conseguirá antecipar casos de roubo de conta. Esses alertas também podem avisá-lo em caso de atualização do seu endereço de e-mail, o que representa uma camada extra de proteção.

Phishing é uma prática muito comum na internet. Quase todos os usuários já foram vítimas de uma tentativa de phishing ou algo semelhante. Portanto, é a ameaça mais persistente à qual você estará mais exposto. Você precisa se sentir à vontade com essa situação. Desconfie ao receber mensagens privadas ou até mesmo anexos para download. Para isso, o X avisa:

"Nunca pediremos que você baixe algo ou faça login em um site que não seja do X. Nunca abra um anexo ou instale qualquer software de um e-mail que afirme ser nosso; não é.

Se suspeitarmos que sua conta foi vítima de phishing ou invadida, podemos redefinir sua senha para impedir que o hacker use indevidamente sua conta. Nesse caso, enviaremos por e-mail um link de redefinição de senha do X.com.".

Você deve ser extremamente vigilante e sempre alerta.

Seja seu navegador ou o aplicativo do X, antes de usá-lo, certifique-se de que você tenha instalado a atualização mais recente disponível. Sua segurança geral depende disso.

Você pode ser vítima de invasão cibernética e querer recuperar sua conta. A aplicação PASS RECOVERY pode permitir que você recupere sua conta do X em questão de minutos. Graças ao seu endereço de e-mail ou ao número de telefone associado à sua conta, ela permite encontrar a senha em poucos minutos.

Yair Wahal, Diretor de Marketing, Zingali Acoustics