Cracker un mot de passe

Les possibilités pour cracker un mot de passe

Cracker un mot de passe

Les possibilités pour cracker un mot de passe

Que recherchent exactement les hackers par le fait de vouloir cracker un mot de passe ? Est-ce la notoriété ? Est-ce le pouvoir ? L’argent ? Ou tout simplement prouver qu’ils sont forts ? Et bien c’est un peu les 3.

En effet, il existe 2 types de pirates : les bons et les méchants. Ce qu’on appelle les whitehats et les blackhats.

Les whitehats font du piratage de boîte email pour trouver les failles et les signaler à l’entreprise éditrice de ce service. Le fait de signaler ces bugs leur permet de se protéger et d’éviter d’avoir des surprises par la suite. Généralement, pour avoir signalé ces problèmes, les gentils hackers sont récompensés en argent. Au contraire, les blackhats ne piratent uniquement que pour pouvoir revendre les informations par la suite. Ils vont essayer de faire un maximum d’argent et exploitant les données des utilisateurs. Ils préviendront l’entreprise qu’ils ont piratée pour faire du chantage par la suite.

Des millions de comptes d'emails sont vendus sur le Dark Web. Il y a même un vendeur qui vendrait plus d'1 million de noms d'utilisateurs, d'emails et de mots de passe en clair de comptes GMail sur le Dark Web. D'ailleurs, selon un rapport de la Cybercriminal Agence International qui utilise ses compétences, ce piratage a permis à 43 millions de comptes d'utilisateurs d'être exposés et diffusés publiquement. Toutes ces informations ont été répertoriées sur le Dark Web et mises en vente pour 10 $ seulement ! Ces comptes contiennent également des noms d'utilisateurs, des courriels et leurs mots de passe déchiffrés.

Se faire pirater un compte d'email peut donc aller très loin ! Bien qu'il soit difficile de vérifier si les données sur le Dark Web sont vraies ou non, il y a un gros trafic et tout se vend. Les pirates qui cherchent à gagner de l'argent en grande partie utilisent le Dark Web pour vendre des comptes d'utilisateurs piratés et volés à partir d'anciens piratages de données, qui sont ensuite utilisées par les cybercriminelles pour perpétuer d'autres crimes tels que le vol d'identité par des logiciels espions. Il est fortement recommandé aux utilisateurs de réinitialiser leurs mots de passe le plus tôt possible, s'ils croient que leurs comptes ont été piratés. En outre, si les mêmes mots de passe et les mêmes questions de sécurité ont été utilisés ailleurs, changez-les d'urgence. Un hacker va parfois pirater un compte mail en utilisant un mot de passe grâce à un mot de passe qui n'a pas été modifié.

Ne croyez pas que ces escrocs sont cachés dans des endroits sombres, la plupart exercent leurs activités criminels dans leur salon assis sur leur canapé. Certains détournent des millions d’euros tranquillement dans cette situation assez surréaliste. Ils n’ont pas de matériel dernier cri non plus, un simple ordinateur fait l’affaire ! Tout est décentralisé, grâce au cloud et les serveurs VPN, ils peuvent simuler leur présence à un endroit sur Terre où ils ne sont pas. Cela les rend invisible sur Internet !

Pirater un compte d’adresse email devient un jeu d’enfant si les hackers utilisent des astuces simples comme le phishing, les faux emails… ces arnaques fonctionnent encore parfaitement de nos jours car les personnes utilisant un ordinateur ont d’abord confiance en leur matériel et ne s’imaginent pas un seul instant pouvoir être piraté.

Voici pour vous quelques techniques utilisées par les hackers pour casser les mots de passe et nous allons parler de la plus connue à la moins connue :

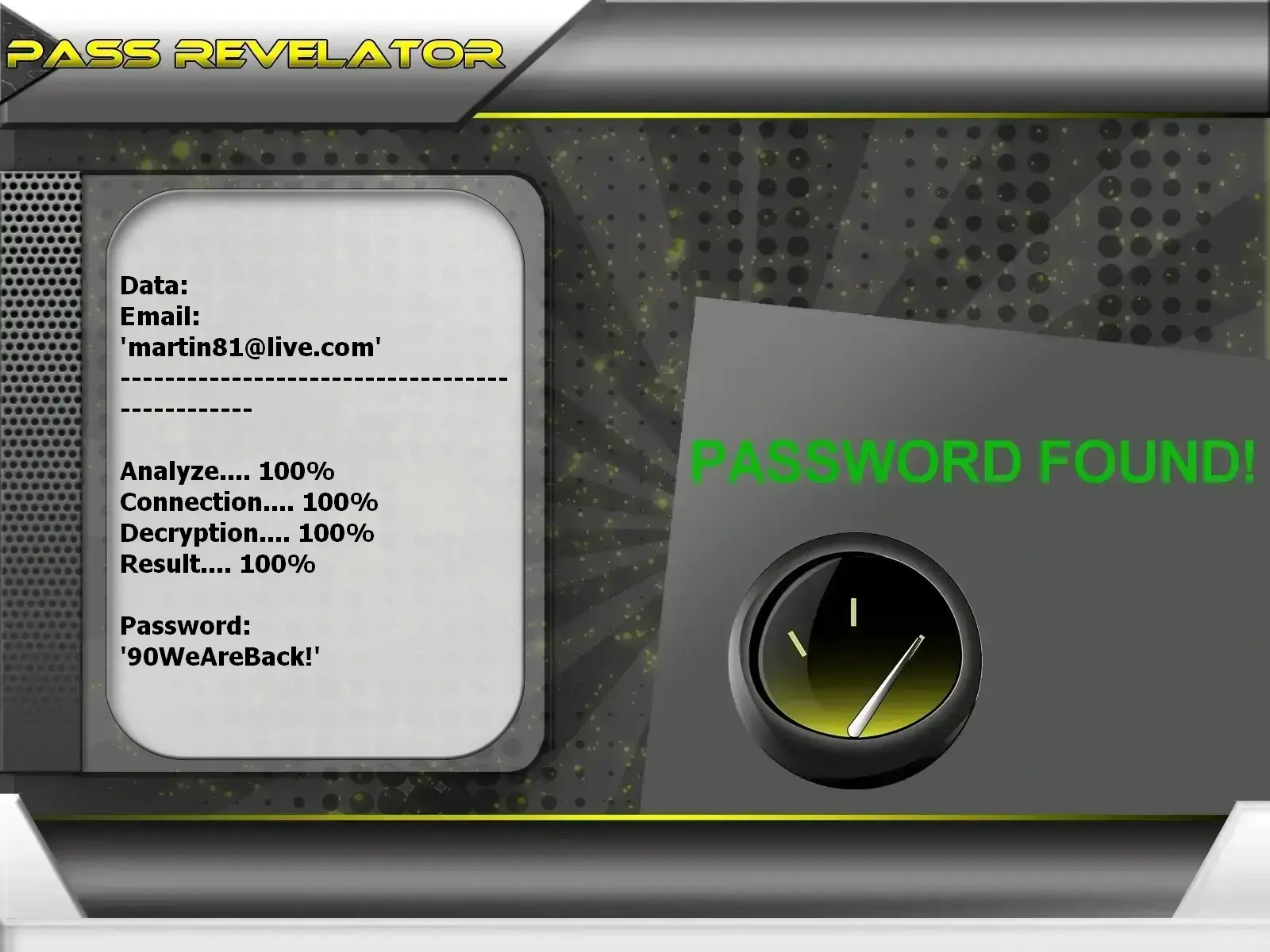

Il s'agit de l'application de piratage de mot de passe qui est fonctionnelle sur les ordinateurs mais aussi sur les téléphones et les tablettes. Inscrivez simplement l'adresse du compte à pirater et le logiciel va vous afficher son mot de passe.

Vous pouvez télécharger l'application depuis son site officiel : https://www.passwordrevelator.net/fr/passrevelator

Quand on parle de cracker un mot de passe, c’est immédiatement la technique qui vient à l’esprit de ce qu’ils ont l’habitude d’utiliser dans ce domaine. L’attaque par force brute est classique. Les cybercriminels l’utilisent constamment surtout que les outils de piratage de ce genre ont connu une certaine sophistication ces 5 dernières années. En particulier, cette méthode reste quand même efficace contre les utilisateurs qui ont tendance à avoir une mauvaise gestion de leur mot de passe. La technique de force brute consiste essentiellement à chercher à casser le mot de passe en essayant plusieurs combinaisons de manière aléatoire ou ciblée de sorte à ce que la bonne combinaison puisse répondre aux besoins de l’authentification. Dans l’une de ses variantes appelée l’attaque au dictionnaire, le logiciel informatique va essayer tout un ensemble de combinaisons qui constituent déjà des mots de passe collectés et stockés dans un espace connu sous l’appellation de dictionnaire. Dans la variante appelée « cassage de mot de passe », les combinaisons de mots de passe utilisés par les cybercriminels sont généralement générées par un script automatisé qui se base sur des habitudes des utilisateurs ou même de manière aléatoire. Bien évidemment, la manière dont le mot de passe de l’utilisateur est composée va déterminer la durée et bien évidemment l’efficacité de cette méthode contre lui.

L’hameçonnage, connu sous l’appellation de phishing, est de loin l’une des méthodes de piratage informatique de mots de passe les plus populaires parce que tous les utilisateurs en ont déjà entendu parler au moins une fois. Ce qui signifie que vous n’êtes pas ignorant de ce sujet. On parle notamment d’hameçonnage lorsque le pirate informatique utilise un lien pour conduire l’utilisateur ciblé vers une plateforme web. La plateforme web en question est censée usurper les identités et l'interface d’une autre. L’objectif bien évidemment est de faire croire à l’internaute qu’il se trouve sur un site web légitime pour ensuite lui demander de fournir lui-même ses identifiants de connexion. Si ce dernier se fait prendre par l’escroquerie, il va lui-même permettre au pirate informatique de récupérer ses mots de passe sans que ce dernier n’ait à fournir des efforts supplémentaires. Le plus souvent le phishing est réalisé de manière généralisée. C’est-à-dire avec des messages corrompus qui sont composés dans le but d’atteindre le maximum de personnes ce qui permet aux pirates informatiques d’être en mesure d’avoir le maximum de victimes possibles. Cependant, il existe une variante beaucoup plus dangereuse qui n’est pas très connue. Il s’agit notamment du Spearphishing. Une technique d’hameçonnage ciblée qui ne s’en prend qu’à une seule personne ou un groupe de personnes en particulier dont les cybercriminels ont déjà pris le soin d’étudier et d’établir une stratégie contre eux. Contrairement au phishing de manière générale, le spearphishing est difficile à contrer si la personne ciblée n'est pas quelqu'un de méfiant et vigilant de base.

Lorsqu’on se connecte à Internet, peu importe la méthode que nous utilisons pour cette connexion, nous ne pensons pas de manière objective aux possibilités d’être piégé. Cependant, il existe dans le domaine de la cybersécurité d’autres techniques discrètes et très efficaces que les cybercriminels utilisent contre nous pour collecter nos données. L’attaque de l’homme du milieu, comme son nom l’indique, est une méthode qui consiste pour le cybercriminel à infiltrer notre connexion et surveiller notre trafic Web. Pour réussir une telle chose, le pirate informatique va faire en sorte d’intercepter votre connexion. Pour cela, il dispose de plusieurs méthodes. Le plus célèbre et le plus dangereux est la mise à disposition d’un faux réseau WiFi. En effet, tous les réseaux WiFi, en particulier ceux qui sont accessibles à tous sans aucune protection, sont de potentiels outils utilisés par les cybercriminels. Et cela ne semble pas véritablement difficile. Nous avons l’habitude de consommer internet grâce au WiFi. Par conséquent, il suffit juste pour le hacker d’ouvrir un Hotspot et de laisser les utilisateurs venir se faire piéger. La technique devient beaucoup plus dangereuse lorsque le cybercriminel décide par exemple d’usurper le nom d’un routeur WiFi utilisé par beaucoup de personnes.

Beaucoup d’utilisateurs de service Internet ne savent pas ce que c’est qu’un DNS. Pourtant, cet outil informatique peut être la cause de votre piratage informatique et de beaucoup plus que ça. « Le Domain Name System ou DNS est un service informatique distribué utilisé qui traduit les noms de domaine Internet en adresse IP ou autres enregistrements » (voir la définition sur Wikipédia). Son rôle est de permettre à l’utilisateur de pouvoir facilement accéder à une adresse informatique. Les Cybercriminels ont trouvé un moyen de profiter de cette fonctionnalité. Les DNS enregistrent souvent les tâches pour accélérer l’accès des sites internet ou d’autres plateformes par les internautes. Grâce à la stratégie de l’empoisonnement des caches DNS, il est possible pour les cybercriminels de créer un chemin vers d’autres sites web. Et cela, sans même que l’utilisateur ne puisse sans s’en rende compte. Lorsque la technique est bien mise en place et que l’utilisateur utilise un navigateur quelconque pour se rendre sur un site web qu’il souhaite, son trafic sera détourné vers un autre site web factice. C'est un site web qui a été conçu pour récolter les données personnelles de l’utilisateur. Le plus dangereux dans cette technique, c’est que contrairement au phishing où l’internaute doit cliquer d’abord sur un lien, ici nul besoin de cliquer sur quoi que ce soit. Le détournement du trafic se fait depuis la base et il faut avouer que l’internaute ne dispose de pratiquement d’aucun moyen de s’en protéger.

Dans le but de se protéger dans certains secteurs il faut exclure toutes les méthodes de connexion au réseau sans fil. Pour cela, les acteurs informatiques développent des méthodes de connexion totalement étanches permettant de se protéger des menaces d’Internet. Par conséquent, il utilise ce qu’on appelle des câbles Ethernet équipés de prises RJ45. Ils sont utilisés pour établir la communication entre les différents appareils de l’organisation ou de l’établissement concerné. L’objectif étant bien évidemment d’empêcher tout piratage informatique extérieur. Le problème c’est que des spécialistes ont développé une méthode qui leur permet quand même de pirater les ordinateurs et de récolter des données ce qui prouve qu'aucun système n'est imparable. On se demande alors comment ils font. La pratique consiste à tout simplement exploiter les ondes émises par les ordinateurs dans le but de collecter des données sensibles.

Ils vont d'abord chercher à réceptionner des rayons électromagnétiques qui sont émises par les câbles Ethernet. La réception est faite par un ordinateur branché à un câble alimenté par une antenne. La contrainte de cette technique, c’est que le pirate doit pouvoir accéder physiquement au réseau et lui injecter un programme malveillant pour aider à la captation du réseau. Pour l’injection, il est possible de passer par l’utilisation d’une clé USB contaminée et cette méthode marche bien évidemment.

Cela concerne particulièrement celui qui a tendance à utiliser n’importe quelle clé USB sur son terminal. Aujourd’hui tout le monde utilise les clés USB que ce soit pour conserver des données ou pour les transmettre. Par conséquent, ces petits outils deviennent alors des vecteurs d’attaques informatiques. Les clés USB peuvent être contaminées par des logiciels malveillants. Il suffit juste que l’utilisateur imprudent la connecte à son terminal. Comment cela peut-il se passer exactement ? Le hacker peut passer par un proche qui a commencé par exemple à télécharger des jeux sur sa clé USB. Il peut aussi passer par un collaborateur imprudent. Mais ce qui est beaucoup plus répandu, c’est le fait de laisser traîner ses clés USB comme si cela avait été égaré. Malheureusement, il existe toujours des personnes qui vont récupérer ces clés et les connecter à leur ordinateur.

Le rançongiciel encore connu sous l’appellation de logiciel de rançonnage ou de ransomware, est un programme informatique qui a pour fonctionnalités de pouvoir prendre en otage le système informatique. Après la prise d’otage, le pirate informatique derrière cette opération exige le paiement d’une rançon. En échange de la somme payée, la personne ciblée peut recevoir alors une clé de déchiffrement qui lui permettra de se libérer de ce virus. Le problème avec cette technique, c’est qu’on oublie le plus souvent que le hacker en plus de prendre en otage de système informatique, exfiltre aussi les données importantes. Ce qui lui donne la possibilité d’avoir connaissance de votre information de connexion et données sensibles. Une autre négligence, c’est de croire que seules les entreprises sont ciblées par ce fléau. N’importe qui peut être victime de rançongiciel sur un ordinateur ou même un smartphone.

Dans la catégorie des logiciels malveillants utilisés le plus souvent par les hackers pour voler des mots de passe, le cheval de Troie est clairement en tête. Le Trojan peut infecter un ordinateur ou un smartphone en passant par une application officielle. Il peut lui même être une application officielle pouvant être téléchargée soit sur le Play Store de Google ou n’importe quelle application officielle. Il peut permettre d’installer des scripts malveillants sur les appareils qu’il a contaminés. En allant plus loin, exfiltrer des informations et permettre de surveiller le trafic et l’utilisation même du terminal d’un individu à distance car il peut même prendre le contrôle de cet appareil informatique. Le cheval de Troie est difficile à détecter, c’est d’ailleurs pour cette raison que les hackers aiment l’utiliser.

Nous parlons ici d’un programme informatique qui est un dérivé populaire du logiciel espion classique. Si depuis longtemps on a toujours cru que les logiciels espions étaient particulièrement utilisés dans un contexte beaucoup plus poussé du hacking, il n’en demeure pas moins qu’il existe une version populaire pouvant être utilisée par n’importe qui : les Stalkerwares. Ce sont des programmes informatiques qui auront la possibilité de surveiller l’utilisation d’un terminal informatique par un tiers. Cela va inclure alors la possibilité de connaître le mot de passe de plusieurs comptes utilisés par la cible.

Ces techniques sont aussi délicates à observer qu’à s’en protéger. Cependant, vous pouvez facilement éviter de vous faire cracker le compte en adoptant de bon comportements et une bonne hygiène en matière de numérique.

Oui, il est possible de pirater un mot de passe MSN en utilisant différentes méthodes de piratage informatique.

Tout utilisateur possédant un compte MSN peut potentiellement être victime d'une attaque informatique visant à pirater son mot de passe.

Outre PASS REVELATOR, il existe plusieurs autres méthodes telles que l'utilisation de logiciels de surveillance, de contrôle à distance, la réinitialisation de mots de passe, l'attaque par force brute, l'enregistreur de frappe, et le vol de mot de passe sur le navigateur.

Pour protéger efficacement son compte MSN, il est recommandé d'utiliser un mot de passe fort, d'activer la double authentification, de sécuriser ses appareils, d'effacer régulièrement les cookies du navigateur, d'utiliser un réseau virtuel privé, d'installer un antivirus, de maintenir ses logiciels à jour, et d'éviter d'utiliser des ordinateurs publics pour les connexions.