Cracker un mot de passe Twitter hacké

Twitter fait parti des plus grands réseaux sociaux

Cracker un mot de passe Twitter hacké

Twitter fait parti des plus grands réseaux sociaux

Quand un pirate cracke un mot de passe Twitter, un utilisateur a toujours envie de le hacker à nouveau pour en récupérer sa possession.

Les entrepreneurs qui travaillent dans la sécurité informatique se font aussi cracker leur compte Twitter. Il n’y a pas tellement d’intérêt de pirater Twitter mais le challenge est la motivation des pirates.

Ils peuvent après décrire leurs exploits auprès de leur petite communauté. Ils font souvent des concours entre eux et se rencontrent afin d’échanger sur les techniques de piratage nouvelle génération. Les groupes de pirates se le partagent entre eux sur le DarkWeb ou encore des forums cachés et privés. Ne croyez pas que cela ne se fait pas sans business derrière. Il y a bien un commerce sous terrain caché inaccessible pour la plupart d’entre nous. C’est de là que tout commence et que les comptes Twitter sont crackés. Même si leur but n’est pas tellement motivé, il est toujours utile pour un groupe d’opposition politique ou un concurrent de faire du mal à la réputation d’un compte Twitter suivi par des millions de personnes.

Avez-vous un compte Twitter ? Avez-vous déjà été piraté ? Avez-vous tenté de pirater un compte Twitter ?

Bien sûr nous ne vous demandons pas de le faire car il est illégal de pirater le compte d'autrui. Mais vous avez peut-être eu besoin de pirater votre propre mot de passe face à la difficulté de pouvoir accéder à votre compte.

Il existe aujourd'hui plusieurs techniques de piratages informatiques. La nature de ces attaques varie selon la personne et l'intérêt porté à la réalisation de ce piratage.

Nous vous donnons quelques conseils qui peuvent être utiles, en particulier lorsqu'il s'agit du piratage de mots de passe de Twitter

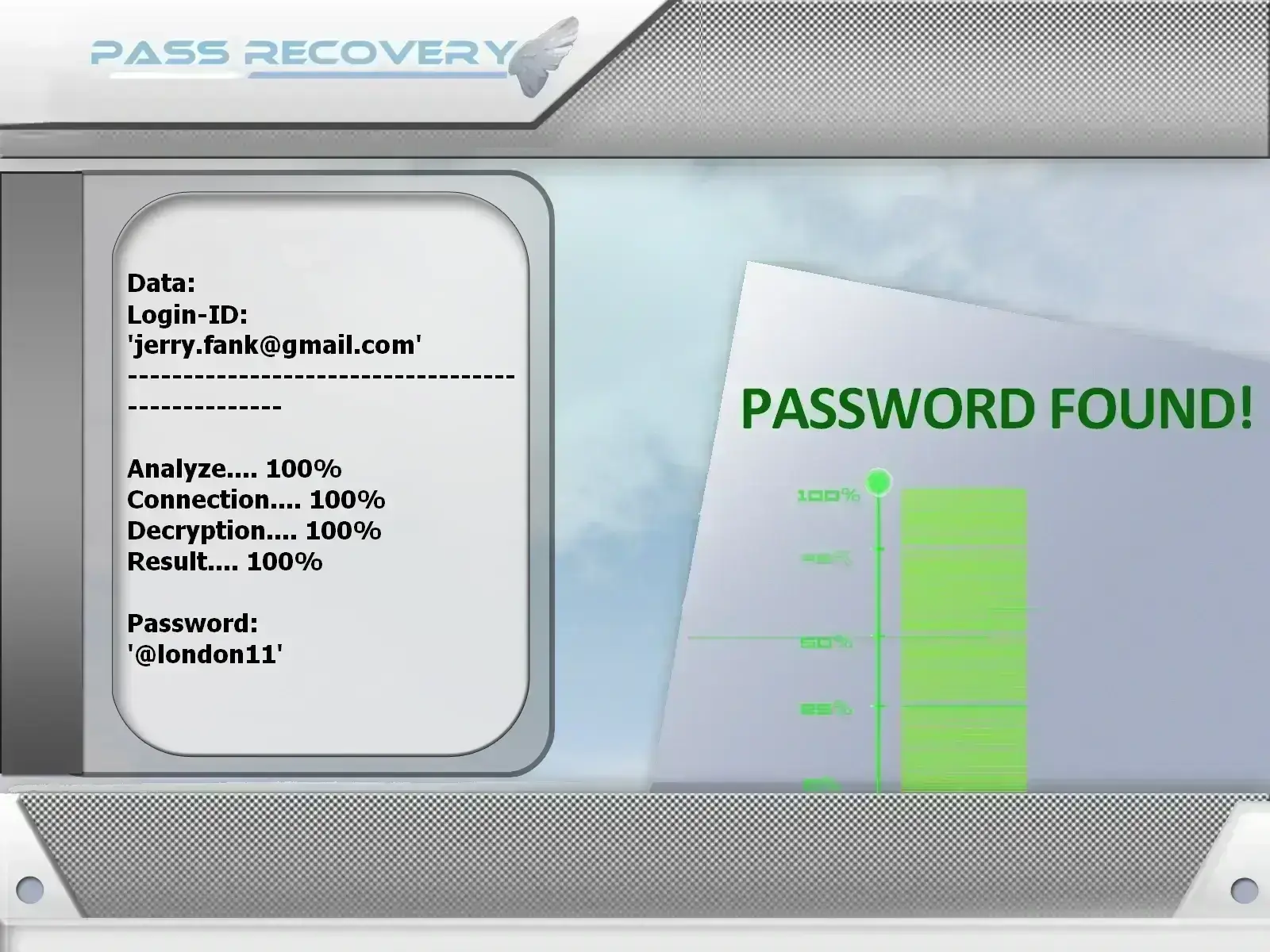

grâce à PASS

RECOVERY

(fonctionne aussi avec un numéro de téléphone ou un pseudo).

Vous avez un compte Twitter et vous n'arrivez pas à y accéder, PASS RECOVERY peut bien être la solution pour vous.

En effet, PASS RECOVERY est conçu pour déchiffrer le mot de passe de n'importe quel compte Twitter et cela en quelques minutes seulement. Il vous suffit juste de fournir ce type d'information : l'adresse email associée au compte, le nom d'utilisateur ou le numéro de téléphone. Par la suite, le programme se charge lui-même de faire la recherche pour détecter votre mot de passe.

PASS RECOVERY a été programmé pour que son utilisation soit la plus simple possible. Ce qui signifie que vous n'avez pas besoin d'être un génie en hacking. Procédez en trois étapes simples :

Vous pouvez l'essayer dès maintenant en le téléchargeant depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passrecovery

Vous avez une période d’essai d'un mois, si vous n'êtes pas satisfait vous êtes intégralement remboursé.

C'est une technique qui consiste à analyser un système informatique à l'aide d'un logiciel appelé renifleur permettant de trouver des vulnérabilités et de collecter les données qui transitent via ce réseau. C'est une sorte de surveillance qui a pour but de collecter le maximum d'informations non cryptées. Cette technique est aussi connue sous l'appellation du sniffing existe plusieurs catégories :

On peut retenir entre autres que le reniflement est une technique qui permet non seulement d'espionner une personne ou un groupe utilisant le même réseau informatique. Il permet aussi de collecter des données sensibles comme des mots de passe qui seront très utiles pour réaliser des attaques informatiques sur Twitter.

C'est une technique qui consiste à essayer de manière progressive des combinaisons de lettres, de symboles et de mots jusqu'à ce que le bon mot de passe soit trouvé et confirmé. L'attaque par force brute fait partie des méthodes de piratage informatique les plus utilisées par les hackers. Les pirates informatiques s'en servent constamment et en particulier pour cracker les mots de passe de comptes de réseaux sociaux comme Twitter. L'efficacité de cette méthode varie selon les techniques mises en place pour réaliser le piratage. On sait par exemple que les pirates informatiques vont utiliser des logiciels qui permettent de générer de façon aléatoire ces combinaisons et de les essayer de manière automatisée. De cette façon, en tenant compte de la puissance de calculs mis à disposition pour cette action et de la complexité des mots de passe qui doivent être crackés, la durée du piratage peut être rapide ou longue. Au delà de l'attaque par force brute, il y a une autre méthode connue sous l'appellation de l'attaque au dictionnaire. Cette méthode utilise le même procédé d'essais aléatoires grâce à un programme informatique automatisé. A la différence de l'attaque par force brute de manière pure, l'attaque au dictionnaire va se servir d'une base de données contenant déjà des identifiants de connexion. L'objectif avec cette méthode est de faire un tri, de sorte à détecter les bons mots de passe après les avoir essayés un par un.

Cette technique consiste essentiellement à faire une analyse analogique de l'ensemble de mots de passe extraits suite à l’attaque informatique d'une plate-forme dans le but de trouver les identifiants d'une victime. En profitant d'une faille de sécurité quelconque, un pirate informatique peut dérober un ensemble de mots de passe stockés dans la table arc-en-ciel. Dans les conditions où certains programmes web utilisent le même procédé de cryptage et de stockage, le hacker profite souvent de certaines conditions similaires pour essayer de compromettre des mots de passe d'une autre plate-forme. Il y a aussi le fait que les utilisateurs adoptent les mêmes comportements peu importe le site web concerné. C'est une suite logique du fait que les utilisateurs utilisent par exemple les mêmes identifiants de connexion à travers plusieurs comptes en ligne. Dans ce contexte, l'attaque de la table arc-en-ciel ressemble beaucoup à une sorte d'attaque au dictionnaire. Même si celle-ci s'appuie beaucoup plus sur le décryptage des systèmes de hachage.

On parle ici d'un programme informatique qui donne la possibilité d'enregistrer l'activité de l'écran d'un appareil informatique et de l'envoyer à son opérateur. En d'autres termes, ce programme est capable de non seulement vous espionner, mais aussi de faire en sorte que d'autres personnes sachent ce que vous faites. L'enregistreur d'écran est un programme malveillant classique. Il est utilisé pour combler les manques de l'enregistreur de frappe. En effet, l'enregistreur de frappe, connu sous l'appellation de Keylogger, est un programme informatique qui est capable d'enregistrer et d'envoyer au pirate informatique qui l'a installé tout ce que vous saisissez sur le clavier de votre ordinateur. Il est donc très utile dans la technique de l'espionnage. Son point faible est qu'il peut être contourné avec l'utilisation d’un clavier virtuel. C’est pour cela que les hackers utilisent en plus l'enregistreur d'écran. Lorsque ses deux outils sont utilisés ensemble, le piratage et le vol d'informations sensibles ne peuvent que réussir ! Si vous vous connectez par exemple à votre compte Twitter, il sera facile pour les pirates de récolter toutes vos informations d'identification.

Effectivement, cette solution n’a pas du tout été créée dans le but de cracker un compte Twitter et pourtant, il s’agit bien d’une méthode de piratage de mots de passe Twitter. En particulier si cette technique est cumulée à l'ingénierie sociale. Pour réussir, la personne malveillante va d'abord lancer la réinitialisation du mot de passe de votre compte Twitter. Ensuite il peut vous demander, suite à un appel téléphonique, de lui transmettre le code que vous avez reçu par message en prétextant s'être trompé par exemple de destinataire. Ce code est en réalité le code de sécurité envoyé par Twitter dans le but de confirmer la réinitialisation du mot de passe. Si jamais vous commettez l'erreur de lui transmettre ce code, vous perdrez automatiquement l'accès à votre compte.

Une situation qui arrive le plus souvent lorsqu'on utilise un ordinateur publique pour se connecter. Par exemple, vous allez dans un cybercafé et que vous décidez de vous connecter à votre compte Twitter. Il arrive souvent que l'enregistrement du mot de passe se fasse automatiquement. Après votre session même si vous vous déconnectez, n'oubliez pas que votre mot de passe est déjà enregistré dans le navigateur. Une personne avec de mauvaises intentions peut alors accéder à cet ordinateur et dérober vos identifiants. Il en va de même lorsque vous utilisez votre smartphone ou un autre ordinateur. Il est impossible de savoir à quel moment quelqu'un pourrait prendre connaissance de vos données personnelles.Il s’agit d’un risque si par mégarde vous enregistriez vos identifiants de connexion. Par ailleurs, le piratage pourra quand même avoir lieu même si le pirate informatique n'accède pas physiquement à votre appareil puisqu’il peut avoir préalablement avoir installé un logiciel malveillant pouvant jouer le rôle d’intermédiaire pouvant récupérer tous vos identifiants Twitter.

Les fuites de données sont des situations dans lesquelles une base de données contenant toutes les informations personnelles ou professionnelles échappent au contrôle et à la surveillance de l'organisation qui était chargée de leur protection. Le plus souvent, ce sont les plateformes web qui sont victimes de cette situation qui malheureusement est une chose courante sur le web. Les fuites de données exposent grandement les utilisateurs car cela permet souvent aux pirates informatiques de pouvoir collecter facilement des données d’utilisateurs. Grâce à toutes ces informations qui peuvent facilement être récoltées grâce à des fuites, les pirates informatiques peuvent initier plusieurs types d'attaques tels que le cassage de mots de passe ou l'attaque au dictionnaire comme mentionné plus haut.

Généralement, les fuites de données sont causées par des défaillances de serveurs qui sont censées héberger les informations des utilisateurs. Les fuites de données sont aussi causées généralement par les piratages.

Cette pratique consiste à analyser et à étudier le comportement de la personne ciblée. En l'observant de manière indirecte et à distance le plus souvent, le pirate informatique essaie de déterminer des habitudes de comportement de l’utilisateur afin de pouvoir les prédire. La pratique ressemble fortement à de l'ingénierie sociale mais elle est totalement différente puisqu’il n’y a aucun contact direct entre la cible et le hacker.

Comme son nom l'indique, c'est une technique d'espionnage qui consiste essentiellement à espionner la conversation d'une personne cible. Au sens téléphonique du terme, c'est l'utilisation de matériel d'espionnage ou de logiciel qui permet d'intercepter la communication. En ce qui concerne les réseaux informatiques et la communication web, il existe des logiciels malveillants qui permettent aussi d'écouter, de surveiller et de collecter des données lors d'une communication. Bien évidemment, l'appareil informatique de la personne ciblée doit être corrompu par ce programme. Le plus souvent l'installation de matériel de surveillance téléphonique ainsi que de logiciel de surveillance de communication web se font de manière physique. Le pirate informatique par exemple peut corrompre l'ordinateur ou le smartphone de sa victime en utilisant une application particulière qui peut ressembler à un cheval de Troie ou un renifleur.

C'est un programme informatique qui permet à un pirate informatique de procéder à des modifications de système de sorte à pouvoir obtenir des accès très variés. C'est un logiciel malveillant qui est utilisé dans le cadre d'une attaque précise. Il peut créer des portes dérobées permettant aux pirates d'entrer et de sortir comme il veut. Il peut permettre l'installation d'applications malveillantes. Et enfin, il permet de voler des informations contenues dans le smartphone ou l'ordinateur ciblé. Les rootkits sont des programmes utilisés par les hackers possédant un niveau élevé à cause de la difficulté de s'en procurer mais aussi de l'utiliser.

Les botnets sont des réseaux d'appareils informatiques connectés les uns aux autres par un logiciel malveillant. Plusieurs appareils informatiques d’utilisateurs différents sont infectés dans le but de générer une grosse puissance de calcul afin de réaliser des actes de cyber malveillance. L'objectif est d'abord de les contaminer grâce au logiciel qui sera chargé de la liaison pour ensuite prendre le contrôle à distance des appareils informatiques pour pouvoir réaliser certaines tâches. Lorsqu'un appareil informatique est inclus dans un réseau de zombies (botnets) le hacker peut l'utiliser pour infecter d'autres appareils. Le pirate informatique peut aussi les surveiller à distance et il peut aussi collecter les informations qui pourront lui être utiles plus tard. Généralement, tous les appareils pouvant être connectés à Internet peuvent être victimes des botnets, notamment les ordinateurs, les objets connectés et même les smartphones.

Une chose est certaine, tôt ou tard votre compte Twitter sera la cible de pirate informatique. Peut-être que les hackers ont déjà essayé de s’attaquer à votre mot de passe. Il est important de mesurer le danger et de savoir y faire face et cela dans les meilleures conditions possibles. L'objectif est de déterminer des méthodes pouvant aider à mieux se protéger. Voici donc quelques techniques qui peuvent améliorer la sécurité de votre compte Twitter et à protéger votre mot de passe :

Twitter est l'un des plus grands réseaux sociaux au monde. Il est souvent piraté en raison de sa popularité et de l'intérêt des pirates pour les défis et les éventuels gains à obtenir en piratant des comptes Twitter.

Les hackers utilisent diverses techniques telles que le sniffing, les attaques par force brute, l'attaque de la table arc-en-ciel, l'enregistreur d'écran, la réinitialisation de mot de passe, le vol de mot de passe par le navigateur, les fuites de données, le spidering, l'écoute téléphonique, le rootkit et les botnets.

PASS RECOVERY est un outil conçu pour déchiffrer les mots de passe de comptes Twitter. Il fonctionne en demandant des informations telles que l'adresse email associée au compte, l'identifiant ou le numéro de téléphone, puis en effectuant une recherche pour détecter le mot de passe.

Pour protéger son compte Twitter, il est recommandé de verrouiller l'accès à son appareil, d'utiliser un antivirus, de réaliser les mises à jour régulièrement, d'utiliser un réseau virtuel privé, d'utiliser des mots de passe uniques, d'activer la double authentification, de faire attention aux messages de phishing et de se méfier des applications tierces.

Non, il est illégal de pirater un compte Twitter ou tout autre compte en ligne appartenant à autrui. Le piratage informatique est une infraction punissable par la loi.