Comment protéger son compte Instagram efficacement ?

La sécurité de votre compte Instagram est primordiale à l'ère du numérique. Avec plus de 2 milliards d'utilisateurs actifs mensuels, Instagram est devenu une cible privilégiée pour les cybercriminels. Chaque jour, des milliers de comptes sont compromis, entraînant vol d'identité, usurpation et perte de données personnelles. Pour protéger efficacement votre présence en ligne, il est essentiel de mettre en place une stratégie de sécurité multicouche qui combine bonnes pratiques et outils de protection avancés.

La protection de votre compte Instagram repose sur plusieurs piliers fondamentaux. Ces mesures de sécurité, lorsqu'elles sont appliquées conjointement, réduisent considérablement les risques de piratage et vous permettent de profiter sereinement de votre expérience sur le réseau social. Découvrez ci-dessous les 7 mesures essentielles pour sécuriser votre compte Instagram :

- Prendre soin de ses identifiants de connexion : la première ligne de défense

- Vos identifiants de connexion constituent la clé d'accès à votre univers numérique. La protection de ces informations sensibles doit être votre priorité absolue. Les cybercriminels utilisent des techniques sophistiquées d'ingénierie sociale pour collecter des données personnelles qui leur permettront de deviner ou de réinitialiser vos mots de passe. Il est donc crucial de ne jamais divulguer publiquement des informations pouvant servir d'identifiants de connexion ou de réponses à vos questions de sécurité.

Lorsque vous devez communiquer des informations personnelles en ligne, assurez-vous systématiquement de la légitimité du demandeur et de la sécurité du canal de communication utilisé. Privilégiez l'utilisation de numéros de téléphone et d'adresses email secondaires dédiés spécifiquement à vos comptes sur les réseaux sociaux. Cette segmentation limite considérablement l'impact d'une éventuelle compromission.

Le choix du mot de passe mérite une attention particulière. Selon les statistiques de cybersécurité, plus de 65% des utilisateurs réutilisent le même mot de passe sur plusieurs plateformes. Cette pratique dangereuse transforme une simple fuite de données en catastrophe numérique généralisée. En cas de violation d'une base de données, l'ensemble de vos comptes devient vulnérable aux attaques par credential stuffing.

Créez un mot de passe unique pour Instagram, composé d'au moins 12 caractères incluant majuscules, minuscules, chiffres et symboles spéciaux. Évitez absolument les informations personnelles facilement devinables. Considérez l'utilisation d'une phrase de passe plutôt qu'un simple mot de passe, comme recommandé par l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information).

Les données particulièrement sensibles à protéger incluent :

- Votre numéro de téléphone : utilisé pour la récupération de compte et l'authentification à deux facteurs, il ne doit jamais être affiché publiquement sur votre profil

- Votre date de naissance : information fréquemment utilisée comme question de sécurité ou élément de réinitialisation de mot de passe

- Votre adresse email : point d'entrée principal pour les tentatives de phishing et les demandes de réinitialisation de mot de passe

- Votre nom complet et adresse : facilitent l'usurpation d'identité et les attaques ciblées

- Éviter d'enregistrer ses mots de passe sur votre navigateur : un risque souvent sous-estimé

- Les navigateurs web modernes comme Google Chrome, Mozilla Firefox, Safari et Microsoft Edge proposent tous des gestionnaires de mots de passe intégrés pour simplifier votre expérience de navigation. Bien que pratique, cette fonctionnalité présente des failles de sécurité importantes que les utilisateurs avertis ne peuvent ignorer.

Le principal problème réside dans l'accessibilité de ces mots de passe enregistrés. Sur la plupart des navigateurs, n'importe quelle personne ayant un accès physique à votre ordinateur déverrouillé peut consulter l'intégralité de vos mots de passe en quelques clics, simplement en se rendant dans les paramètres du navigateur. Sur Chrome par exemple, il suffit d'aller dans Paramètres > Remplissage automatique > Mots de passe pour afficher en clair tous les identifiants stockés.

Les cybercriminels exploitent également cette vulnérabilité via des malwares spécialisés capables d'extraire automatiquement les mots de passe stockés dans les navigateurs. Ces programmes malveillants, de plus en plus sophistiqués, peuvent exfiltrer vos données d'authentification sans que vous ne vous en rendiez compte.

La solution recommandée par les experts en cybersécurité consiste à utiliser un gestionnaire de mots de passe dédié comme Bitwarden, KeePass, 1Password ou Dashlane. Ces outils spécialisés offrent un chiffrement renforcé, une authentification forte et des fonctionnalités avancées de génération de mots de passe complexes. Contrairement aux gestionnaires intégrés aux navigateurs, ils nécessitent un mot de passe maître pour déverrouiller le coffre-fort numérique, ajoutant une couche de sécurité essentielle.

Si vous utilisez actuellement la fonctionnalité d'enregistrement de mots de passe de votre navigateur, prenez le temps de migrer vers une solution plus sécurisée et supprimez tous les mots de passe stockés dans votre navigateur. Cette simple action peut considérablement réduire votre surface d'attaque.

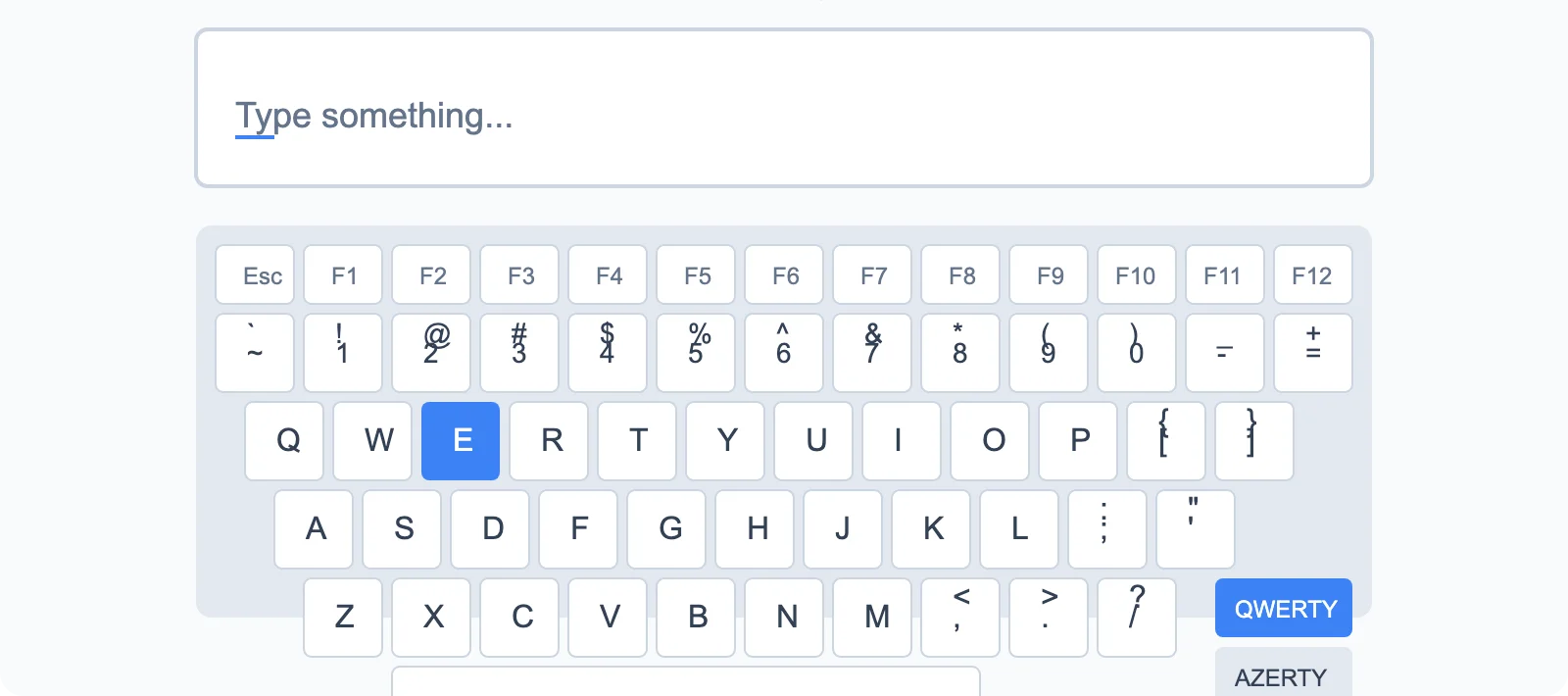

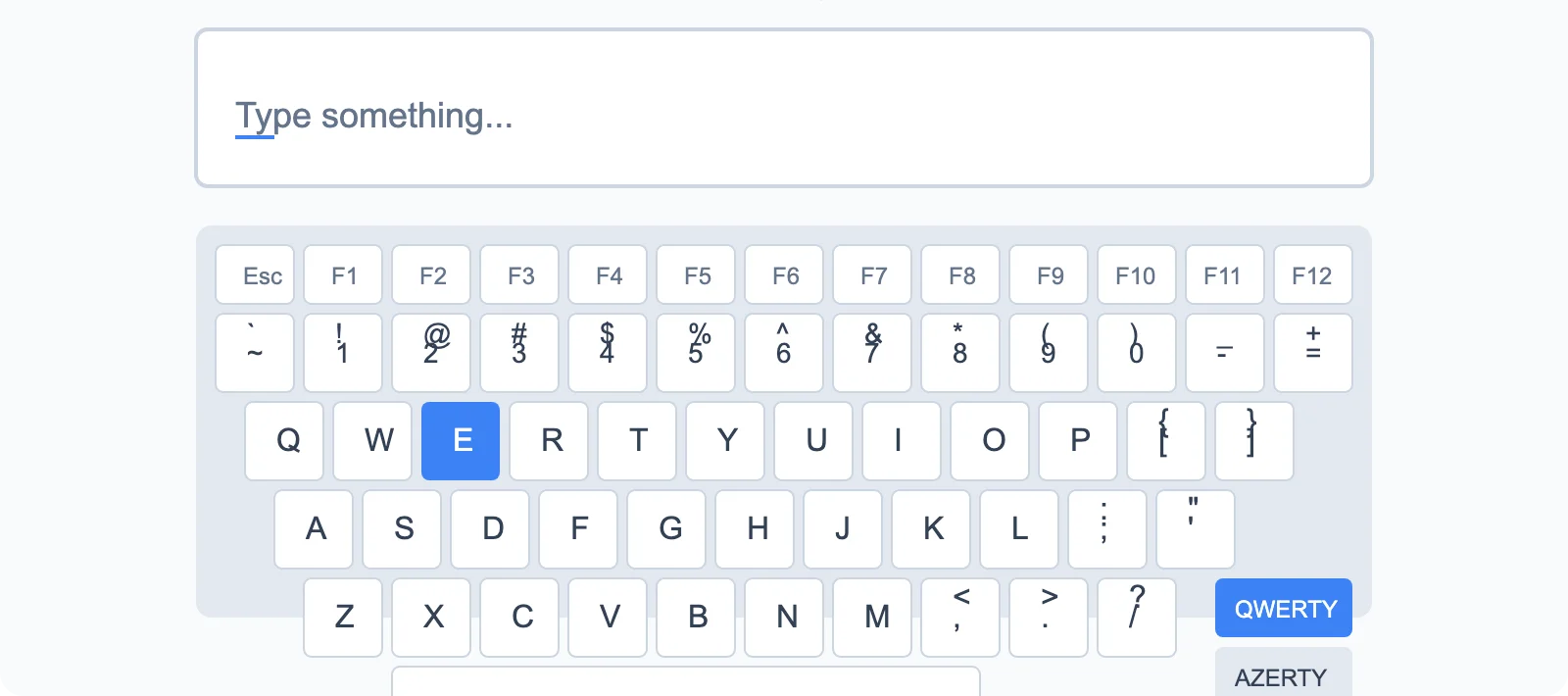

- Utiliser un clavier virtuel plutôt qu'un clavier physique : contrer les enregistreurs de frappe

- Les keyloggers (enregistreurs de frappe) représentent l'une des menaces les plus insidieuses et efficaces dans l'arsenal des cybercriminels. Ces logiciels espions, une fois installés discrètement sur votre ordinateur, enregistrent silencieusement chaque frappe de clavier effectuée. Ils capturent ainsi vos identifiants de connexion, vos mots de passe, vos messages privés et toutes vos informations sensibles sans que vous ne suspectiez leur présence.

Les keyloggers peuvent être installés de plusieurs manières : via des pièces jointes d'emails malveillants, des téléchargements de logiciels piratés, des clés USB infectées, ou même par accès physique direct à votre machine. Certaines variantes matérielles se connectent directement entre le clavier et l'ordinateur, rendant leur détection particulièrement difficile.

La parade efficace contre cette menace consiste à utiliser un clavier virtuel (clavier à l'écran) lors de la saisie d'informations sensibles, notamment vos identifiants Instagram. Contrairement au clavier physique, le clavier virtuel fonctionne par clics de souris ou touches tactiles. Les keyloggers traditionnels basés sur l'interception des frappes au niveau du pilote de clavier ne peuvent donc pas enregistrer ce que vous saisissez.

Pour activer le clavier virtuel sur Windows, recherchez "Clavier visuel" dans le menu Démarrer. Sur macOS, activez "Afficher le panneau Accessibilité" dans les Préférences Système. La plupart des systèmes d'exploitation mobiles disposent également de cette fonctionnalité.

Attention toutefois : les keyloggers les plus avancés peuvent capturer des captures d'écran ou enregistrer les coordonnées des clics de souris. Pour une protection maximale, combinez l'utilisation du clavier virtuel avec un antivirus performant régulièrement mis à jour et capable de détecter les comportements suspects typiques des enregistreurs de frappe.

Adoptez également l'habitude de surveiller les processus actifs sur votre ordinateur et inspectez régulièrement les programmes au démarrage. Tout logiciel inconnu ou comportement système inhabituel (ralentissements inexpliqués, activité réseau anormale) doit éveiller votre vigilance.

- Ne pas se connecter avec un terminal public : un danger invisible

- Les ordinateurs publics mis à disposition dans les cybercafés, bibliothèques, hôtels, aéroports ou espaces de coworking présentent des risques de sécurité considérables qui en font des pièges potentiels pour vos données personnelles. Même si l'urgence de consulter votre compte Instagram peut sembler justifier cette prise de risque, les conséquences d'une compromission peuvent être dévastatrices.

Ces terminaux partagés constituent des environnements non sécurisés par nature. Vous n'avez aucun contrôle ni aucune visibilité sur leur configuration de sécurité, leur historique d'utilisation ou les logiciels qui y sont installés. Ils peuvent héberger une multitude de menaces :

Les logiciels espions et keyloggers : installés intentionnellement par des individus malveillants ou accidentellement via des infections, ces programmes enregistrent tout ce que vous tapez, y compris vos identifiants et mots de passe.

Les sessions non fermées : si l'utilisateur précédent n'a pas correctement déconnecté ses comptes ou nettoyé l'historique du navigateur, des données sensibles peuvent être facilement accessibles.

Les proxys malveillants et attaques man-in-the-middle : le réseau auquel est connecté l'ordinateur public peut intercepter vos communications et voler vos données d'authentification.

Les cookies de session persistants : même après déconnexion, des cookies peuvent rester sur la machine et permettre à une autre personne d'accéder à votre compte.

Si vous vous trouvez dans une situation d'urgence absolue nécessitant l'utilisation d'un terminal public, appliquez strictement ces précautions minimales : utilisez toujours la navigation privée (mode incognito), vérifiez que la connexion est sécurisée (HTTPS), ne cochez jamais l'option "rester connecté", fermez complètement le navigateur après utilisation, et modifiez immédiatement votre mot de passe depuis un appareil de confiance.

La meilleure pratique reste toutefois d'utiliser exclusivement votre smartphone personnel via votre connexion de données mobiles 4G/5G plutôt qu'un terminal public. Les réseaux WiFi publics présentent également des risques et devraient être évités sans l'utilisation d'un VPN. Si vous voyagez fréquemment, investissez dans une batterie externe pour garantir l'autonomie de votre téléphone et conservez ainsi un accès sécurisé à vos comptes en toute circonstance.

- Utiliser des appareils informatiques fiables et faire les mises à jour : le fondement de votre sécurité

- La sécurité de votre compte Instagram dépend directement de la sécurité de l'appareil depuis lequel vous y accédez. Un dispositif compromis ou mal protégé représente une porte d'entrée béante pour les cybercriminels, annulant tous vos autres efforts de sécurisation. Votre ordinateur, smartphone ou tablette constitue le maillon le plus critique de votre chaîne de sécurité numérique.

L'importance cruciale des mises à jour de sécurité

Les pirates informatiques exploitent constamment les vulnérabilités découvertes dans les systèmes d'exploitation, les applications et les navigateurs web. Les éditeurs de logiciels publient régulièrement des correctifs de sécurité pour combler ces failles. Négliger ces mises à jour revient à laisser intentionnellement votre porte d'entrée déverrouillée. Activez impérativement les mises à jour automatiques sur tous vos appareils.

Les mises à jour concernent plusieurs niveaux : le système d'exploitation (iPhone, Mac, Windows, Android OS, iOS, Android), les applications installées, les navigateurs web, et les plugins/extensions. Chaque composant obsolète représente une faille de sécurité potentielle que les attaquants peuvent exploiter pour prendre le contrôle de votre appareil.

Protection antivirus et anti-malware

Équipez votre ordinateur d'une solution antivirus professionnelle reconnue, régulièrement mise à jour. Windows Defender offre une protection de base correcte pour les utilisateurs de Windows 10 et 11, mais des solutions tierces comme Kaspersky, Bitdefender, ESET ou Norton offrent des fonctionnalités avancées supplémentaires. Effectuez des analyses complètes hebdomadaires et maintenez la protection en temps réel activée en permanence.

Complétez votre antivirus avec un logiciel anti-malware dédié comme Malwarebytes, qui détecte des menaces spécifiques que les antivirus traditionnels peuvent manquer, notamment les PUP (programmes potentiellement indésirables), les adwares et les spywares sophistiqués.

Pare-feu et protection réseau

Le pare-feu (firewall) constitue votre première ligne de défense en surveillant et contrôlant le trafic réseau entrant et sortant. Assurez-vous que le pare-feu de votre système d'exploitation est activé. Pour les utilisateurs avancés, des pare-feu tiers comme ZoneAlarm offrent un contrôle plus granulaire sur les connexions réseau.

L'usage d'un VPN pour la confidentialité

Un VPN (réseau privé virtuel) chiffre l'ensemble de votre trafic internet et masque votre adresse IP réelle. Cette protection est particulièrement importante lorsque vous utilisez des réseaux WiFi publics mais améliore également votre confidentialité générale en ligne. Des services réputés comme NordVPN, ExpressVPN, ProtonVPN ou Mullvad offrent un excellent niveau de sécurité.

Le VPN empêche votre fournisseur d'accès internet, les administrateurs réseau et les éventuels espions de surveiller vos activités en ligne, incluant vos connexions à Instagram. Il protège également contre certaines attaques comme l'interception de données sur les réseaux non sécurisés.

Hygiène numérique et bonnes pratiques

Ne téléchargez des logiciels que depuis des sources officielles (Microsoft Store, App Store, Google Play, sites web officiels des éditeurs). Méfiez-vous des logiciels piratés qui contiennent souvent des malwares. Évitez de cliquer sur des liens suspects dans les emails, messages ou publicités. Désinstallez les programmes inutilisés qui augmentent inutilement votre surface d'attaque.

- Activer l'authentification à double facteur : la couche de sécurité indispensable

- L'authentification à deux facteurs (2FA), également appelée vérification en deux étapes ou authentification multi-facteurs (MFA), représente la mesure de sécurité la plus efficace pour protéger votre compte Instagram contre les accès non autorisés. Cette fonctionnalité cruciale ajoute une couche de protection supplémentaire qui persiste même si votre mot de passe est compromis.

Pourquoi l'authentification à deux facteurs est-elle essentielle ?

Aucun mot de passe, aussi complexe soit-il, n'offre une sécurité absolue. Les techniques de piratage modernes incluent le phishing sophistiqué, les attaques par force brute distribuées, l'exploitation de fuites de données, et l'ingénierie sociale avancée. Un mot de passe volé ou deviné ne suffit plus pour accéder au compte lorsque l'authentification à deux facteurs est activée, car le pirate aura besoin d'un second élément d'authentification qu'il ne possède pas.

Selon les statistiques de Google, l'activation de l'authentification à deux facteurs bloque 100% des attaques automatisées par bot, 99% des attaques par phishing en masse, et 66% des attaques ciblées sophistiquées. Ces chiffres démontrent l'efficacité remarquable de cette protection.

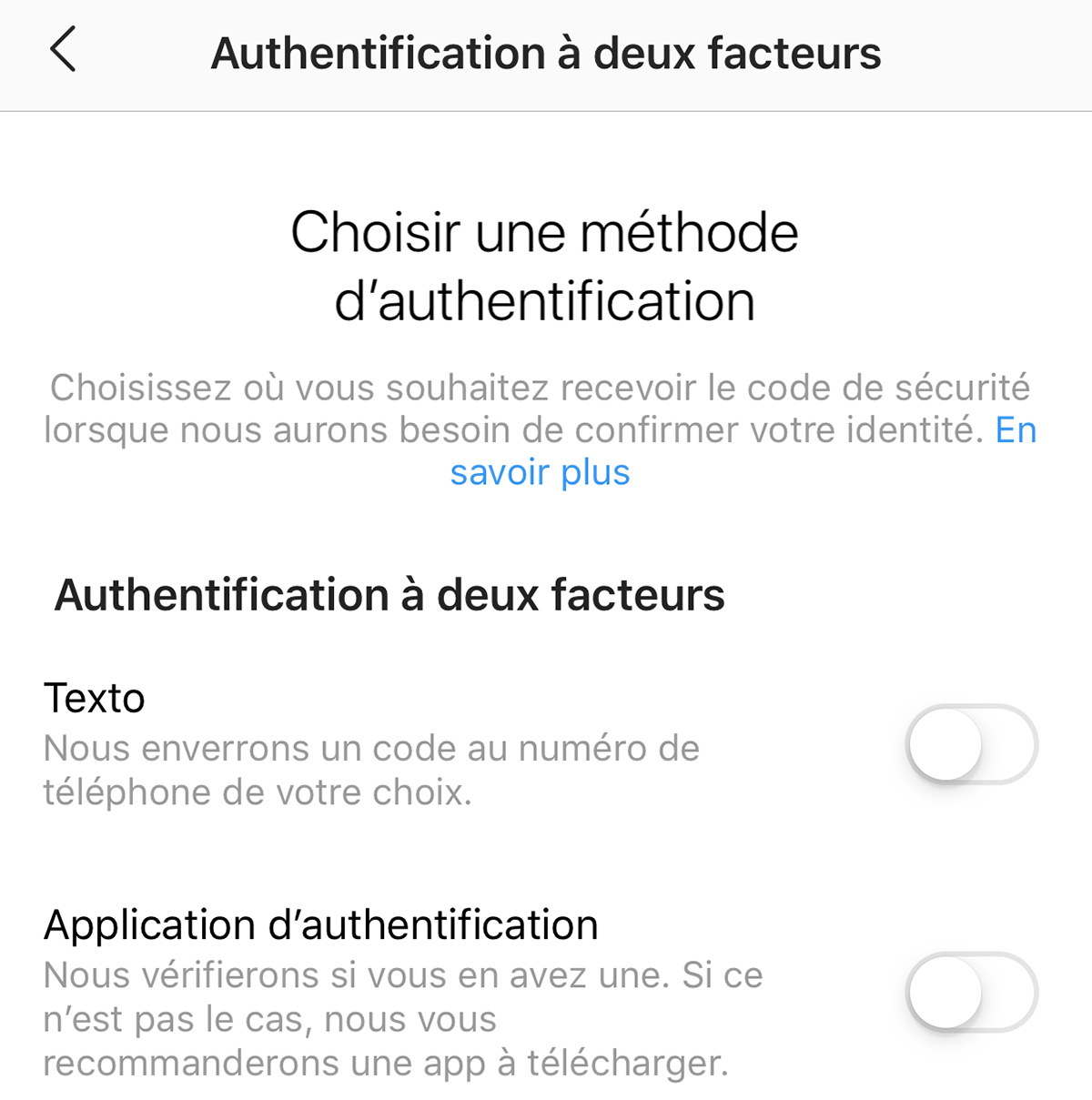

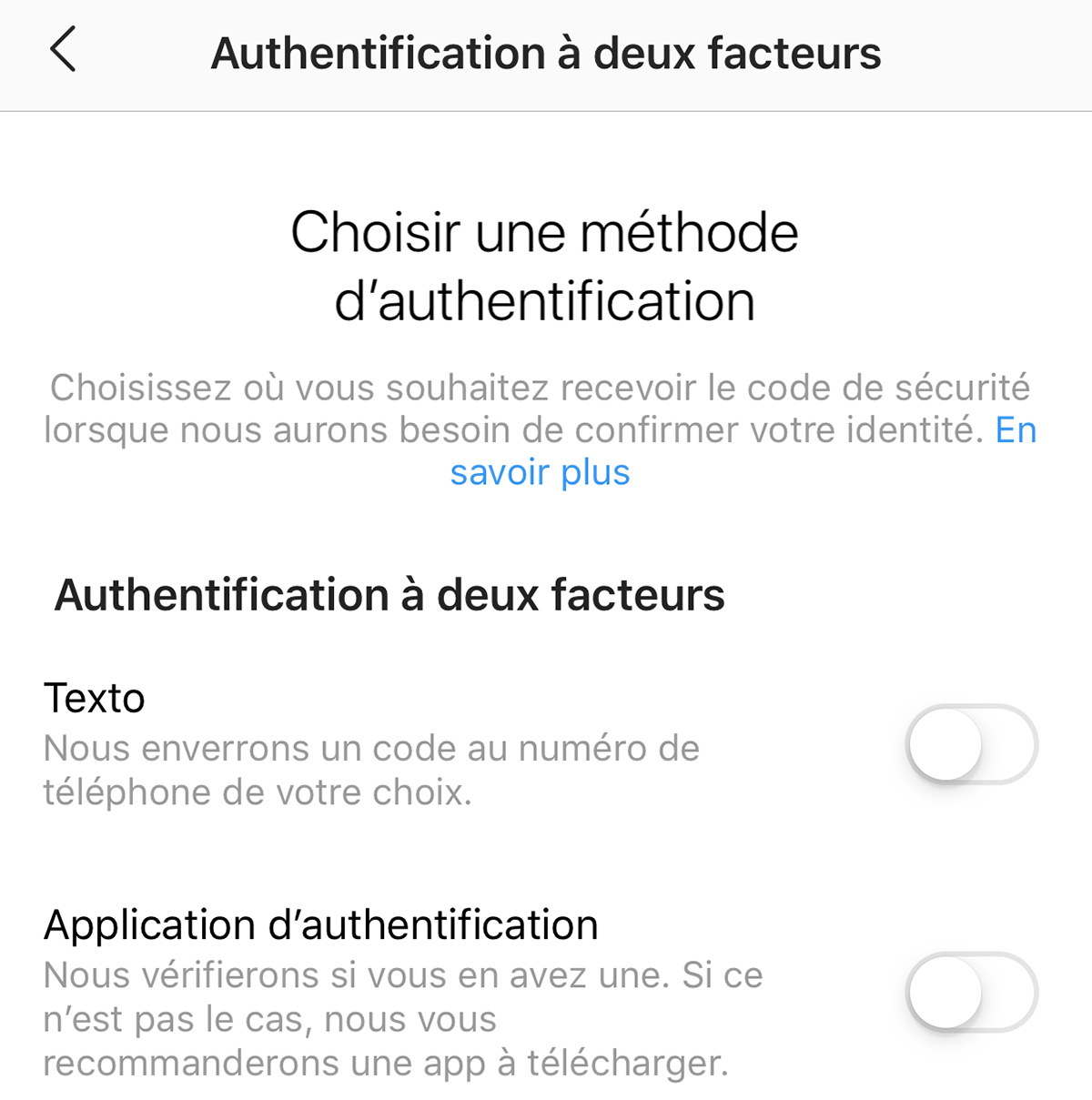

Les différentes méthodes d'authentification à deux facteurs sur Instagram

1. SMS de vérification (moins sécurisé mais mieux que rien)

Instagram envoie un code à 6 chiffres par SMS à votre numéro de téléphone enregistré. Vous devez saisir ce code pour finaliser la connexion. Bien que pratique, cette méthode présente des vulnérabilités : les SMS peuvent être interceptés via des attaques de type SIM swapping où le pirate convainc votre opérateur téléphonique de transférer votre numéro vers une nouvelle carte SIM qu'il contrôle.

2. Application d'authentification (fortement recommandé)

Des applications comme Google Authenticator, Microsoft Authenticator, Authy ou 2FAS génèrent des codes temporaires basés sur un algorithme TOTP (Time-based One-Time Password). Cette méthode est plus sécurisée que les SMS car elle fonctionne hors ligne et ne peut pas être interceptée. Les codes changent toutes les 30 secondes, rendant leur exploitation par un attaquant pratiquement impossible.

3. Clés de sécurité physiques (protection maximale)

Les clés de sécurité matérielles comme YubiKey ou Google Titan Security Key offrent le niveau de protection le plus élevé. Ces dispositifs USB ou NFC doivent être physiquement présents pour authentifier la connexion, rendant les attaques à distance impossibles.

Comment activer l'authentification à deux facteurs sur Instagram

1. Ouvrez l'application Instagram et accédez à votre profil

2. Appuyez sur le menu (trois lignes horizontales) puis "Paramètres et confidentialité"

3. Sélectionnez "Centre de comptes" puis "Mot de passe et sécurité"

4. Choisissez "Authentification à deux facteurs"

5. Sélectionnez le compte à sécuriser et choisissez votre méthode préférée

6. Suivez les instructions pour configurer l'authentification

Codes de récupération : votre bouée de sauvetage

Lors de l'activation de l'authentification à deux facteurs, Instagram génère des codes de récupération d'urgence (généralement 5 à 10 codes). Sauvegardez-les précieusement dans un endroit sûr, de préférence hors ligne (coffre-fort physique, gestionnaire de mots de passe chiffré). Ces codes vous permettront de récupérer l'accès à votre compte si vous perdez votre téléphone ou n'avez plus accès à votre méthode d'authentification principale.

Ne sous-estimez jamais l'importance de l'authentification à deux facteurs. C'est votre meilleure assurance contre le piratage de compte et cette protection ne prend que quelques minutes à configurer pour une tranquillité d'esprit durable.

- Protéger physiquement ses appareils informatiques : la sécurité commence par le contrôle d'accès

- La protection logicielle de votre compte Instagram perd toute efficacité si vos appareils physiques ne sont pas sécurisés. Un accès physique non autorisé à votre smartphone, tablette ou ordinateur permet à un attaquant de contourner la plupart des mesures de sécurité que vous avez mises en place. La sécurité physique constitue donc le socle fondamental de votre stratégie de protection globale.

Verrouillage et contrôle d'accès

Votre appareil informatique doit être systématiquement verrouillé lorsqu'il n'est pas utilisé, même pour de courtes périodes. Cette protection élémentaire empêche toute personne se trouvant à proximité d'accéder à vos données personnelles, vos comptes en ligne et vos sessions actives.

Pour les ordinateurs, configurez un verrouillage automatique qui s'active après 5 minutes maximum d'inactivité. Prenez l'habitude de verrouiller manuellement votre écran (Windows + L sur Windows, Ctrl + Commande + Q sur Mac) chaque fois que vous vous éloignez de votre poste. Sur smartphone, activez le verrouillage automatique après 30 secondes à 1 minute d'inactivité.

Méthodes d'authentification biométrique avancées

Les technologies biométriques offrent une sécurité supérieure aux simples codes PIN ou mots de passe pour le déverrouillage des appareils :

Reconnaissance d'empreintes digitales : présente sur la majorité des smartphones modernes et certains ordinateurs portables, cette méthode est rapide et sécurisée. Assurez-vous d'enregistrer plusieurs doigts pour plus de flexibilité.

Reconnaissance faciale : Face ID d'Apple et Windows Hello utilisent des capteurs 3D sophistiqués difficiles à tromper. Contrairement à la reconnaissance faciale basique par caméra 2D, ces systèmes résistent aux photos et aux masques.

Reconnaissance de l'iris : moins commune mais extrêmement sécurisée, cette technologie scanne les motifs uniques de votre iris.

Combinez ces méthodes biométriques avec un mot de passe ou code PIN fort comme méthode de secours. Évitez les codes PIN évidents comme "0000", "1234" ou votre date de naissance.

Protection contre le vol et la perte

Activez les fonctionnalités de localisation et d'effacement à distance sur tous vos appareils : "Find My" pour Apple, "Find My Device" pour Android et Windows. Ces outils vous permettent de localiser votre appareil perdu, de le verrouiller à distance, d'afficher un message sur l'écran de verrouillage, et en dernier recours, d'effacer complètement toutes les données qu'il contient.

Notez les numéros de série (IMEI pour les smartphones) de vos appareils et conservez-les en lieu sûr. Ces informations sont cruciales pour déclarer un vol et potentiellement bloquer l'appareil sur les réseaux mobiles.

Chiffrement du disque dur et des données

Le chiffrement complet du disque garantit que même si quelqu'un accède physiquement à votre disque dur (en le retirant de l'ordinateur par exemple), il ne pourra pas lire son contenu sans la clé de déchiffrement. BitLocker est intégré à Windows Pro et Enterprise, FileVault à macOS, et LUKS aux distributions Linux. Les smartphones modernes chiffrent automatiquement leurs données.

Vigilance dans les lieux publics

Dans les espaces publics, ne laissez jamais votre appareil sans surveillance, même brièvement. Les vols d'opportunité sont extrêmement fréquents dans les cafés, bibliothèques, aéroports et transports en commun. Utilisez un câble antivol Kensington pour sécuriser physiquement votre ordinateur portable dans les environnements partagés.

Soyez conscient de votre environnement lorsque vous saisissez des mots de passe ou des informations sensibles. Le "shoulder surfing" (regard par-dessus l'épaule) est une technique simple mais efficace utilisée par les voleurs d'identité. Positionnez-vous de manière à protéger votre écran des regards indiscrets et utilisez des filtres de confidentialité sur votre écran si vous travaillez régulièrement dans des espaces publics.

Sauvegardes régulières et redondantes

Bien que non directement liée à la prévention du piratage Instagram, la sauvegarde régulière de vos données constitue une protection essentielle contre la perte d'informations en cas de vol, de panne matérielle ou d'attaque par ransomware. Appliquez la règle du 3-2-1 : conservez 3 copies de vos données importantes, sur 2 supports différents, dont 1 copie hors site (cloud ou stockage externe dans un autre lieu).

Sessions actives et déconnexion

Vérifiez régulièrement les sessions actives de votre compte Instagram. Dans les paramètres de sécurité, Instagram affiche la liste de tous les appareils actuellement connectés à votre compte avec leur localisation approximative et la date de dernière activité. Déconnectez immédiatement toute session que vous ne reconnaissez pas, car cela peut indiquer un accès non autorisé à votre compte.

Lorsque vous utilisez Instagram sur un appareil partagé ou emprunté (bien que déconseillé), assurez-vous de vous déconnecter complètement avant de rendre l'appareil. Une simple fermeture de l'application ne suffit pas : effectuez une déconnexion explicite depuis les paramètres du compte.

Protection physique avancée pour les professionnels

Pour les utilisateurs Instagram professionnels (influenceurs, entreprises, créateurs de contenu) dont le compte représente une valeur commerciale significative, considérez des mesures de sécurité physique supplémentaires :

• Utilisez un appareil dédié exclusivement pour la gestion de vos comptes professionnels

• Conservez vos appareils dans un coffre-fort ou un espace sécurisé lorsqu'ils ne sont pas utilisés

• Activez les alertes de sécurité pour être notifié immédiatement de toute connexion suspecte

• Souscrivez une assurance cybersécurité professionnelle couvrant le piratage de comptes

• Documentez toutes vos mesures de sécurité pour faciliter la récupération de compte en cas d'incident

La sécurité physique de vos appareils n'est pas une simple précaution, c'est le fondement sur lequel repose l'ensemble de votre stratégie de protection numérique. Un appareil mal protégé annule instantanément tous vos efforts de création de mots de passe complexes, d'activation de l'authentification à deux facteurs et de vigilance contre les menaces en ligne.

Conclusion : Une approche globale de la sécurité Instagram

La protection de votre compte Instagram nécessite une approche holistique combinant vigilance, bonnes pratiques et outils technologiques appropriés. Aucune mesure isolée ne peut garantir une sécurité absolue, mais l'application rigoureuse de ces sept piliers fondamentaux réduit drastiquement les risques de compromission de votre compte.

La cybersécurité est un processus continu, pas une configuration ponctuelle. Les menaces évoluent constamment, tout comme les techniques des cybercriminels qui redoublent d'ingéniosité pour exploiter de nouvelles failles. Restez informé des dernières menaces et des mises à jour de sécurité d'Instagram. Consultez régulièrement le Centre d'aide Instagram pour les recommandations de sécurité officielles.

Développez une conscience sécuritaire permanente : questionnez systématiquement les demandes d'informations personnelles, examinez les URLs avant de cliquer, méfiez-vous des offres trop belles pour être vraies, et écoutez votre instinct lorsque quelque chose vous semble suspect. La plupart des piratages réussis exploitent la négligence humaine plutôt que des vulnérabilités techniques sophistiquées.

Enfin, sensibilisez votre entourage à ces pratiques de sécurité. Un réseau social sécurisé est un réseau où chaque utilisateur contribue à la sécurité collective en adoptant des comportements responsables. Partagez ces connaissances avec votre famille, vos amis et vos collègues pour créer un environnement numérique plus sûr pour tous.

En cas de compte compromis : Si malgré toutes ces précautions votre compte Instagram est piraté, agissez immédiatement : tentez de réinitialiser votre mot de passe via l'email ou le SMS de récupération, contactez le support Instagram officiel, signalez le piratage à vos contacts pour éviter qu'ils ne soient victimes de tentatives de phishing utilisant votre identité, et documentez tous les détails de l'incident pour faciliter la récupération de votre compte.

La sécurité de votre présence numérique mérite un investissement en temps et en attention. Les quelques minutes consacrées aujourd'hui à sécuriser correctement votre compte Instagram vous épargneront potentiellement des heures, voire des jours de stress et de démarches complexes pour récupérer un compte compromis. Protégez-vous dès maintenant.