Pirater un mot de passe TikTok

Les méthodes efficaces qui fonctionnent

Pirater un mot de passe TikTok

Les méthodes efficaces qui fonctionnent

TikTok est le réseau social le plus utilisé au monde par la jeunesse. Il cumule chaque mois des milliards d'utilisateurs et se distingue avec Facebook comme l'une des plateformes numériques les plus utilisées au monde.

La fonctionnalité principale de TikTok consiste à partager des vidéos courtes portant sur différents domaines. Il peut s'agir de vidéos ludiques, éducatives, politiques ou d'information. La popularité de la plateforme n'attire pas seulement des simples utilisateurs qui veulent se distraire, il y a aussi des personnes avec des mauvaises intentions qui se rapprochent de plus en plus de cette plateforme dans le but de nuire. Tout comme les plateformes d'accès en ligne, le réseau social nécessite l'utilisation d'identifiants de connexion.

Dans cet article, nous allons aborder la notion de piratage de mot de passe de comptes TikTok. Avant toute chose, nous voulons mentionner que l'objectif de cet article n'est pas de vous encourager au piratage informatique. Nous voulons vous apprendre les différents dangers auxquels chaque utilisateur, si vous en faites partie, est exposé. La connaissance de ces dangers vous permettra évidemment de savoir comment vous protéger et vous assurer de la confidentialité de vos données personnelles.

Il existe un florilège de techniques à ne pas négliger et nous avons rassemblé pour vous les techniques les plus efficaces qui peuvent pirater des comptes TikTok. Nous allons procéder de manière méthodique en commençant par les plus populaires au moins populaires. A noter que nous vous donnerons les conseils adéquats pour mieux vous protéger.

avec PASS UNLOCKER

Cette application permet de pirater n’importe quel mot de passe TikTok depuis un nom d'utilisateur (@nom), un numéro de téléphone ou une adresse email. A partir d’une de ces 3 informations, PASS UNLOCKER va décrypter et afficher le mot de passe sur votre écran. Vous pourrez par la suite vous connecter au compte sans difficulté.

Vous pouvez télécharger PASS UNLOCKER depuis son site officiel : https://www.passwordrevelator.net/fr/passunlocker

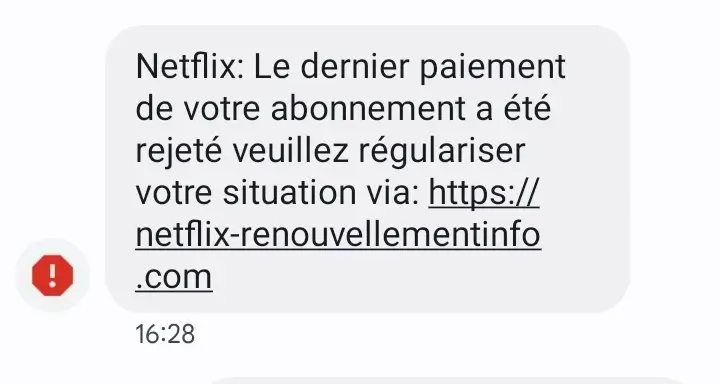

Lorsqu'on parle de piratage informatique, précisément le vol de mot de passe, la première technique qui nous vient à l'idée est forcément le phishing. C'est une technique assez basique et populaire dans le domaine de la cybercriminalité. La quasi-majorité des attaques informatiques ont utilisé cette méthode.

De prime abord, cette méthode nécessite d'avoir un certain contact avec la cible car il consiste tout simplement à pousser ce dernier à commettre la faute qui lui permettra d'exposer son mot de passe. En général, les hackers vont envoyer des messages à leur cible (personnes ou entreprises). Ils inciteront l'utilisateur à cliquer sur un lien afin de s'inscrire sur un site web. Sans se méfier, lorsqu'il exécute cette action, il tombe rapidement dans le piège, car le lien le redirige vers une plateforme numérique fictive. Cette plateforme est manipulée directement par des pirates informatiques. En fournissant les informations demandées dans les champs, l'utilisateur inattentif offre un accès direct à son mot de passe. En résumé, voici ce qu'implique le phishing.

L'ingénierie sociale ou le social engineering est une méthode qui consiste à exploiter les relations avec sa cible dans le but de lui extorquer le maximum d'informations personnelles. Vous pouvez être ami sur les réseaux sociaux ou même dans la vraie vie. Dans cette méthode, le hacker va simplement essayer de collecter le maximum d'informations sur vous. Comme ils savent que les utilisateurs utilisent beaucoup de mots de passe qui sont fondés sur des données personnelles comme les dates de naissance ou les noms de proches, le hacker collecte les informations de ce type. Lorsqu'il détient ses informations, il va alors essayer de deviner le mot de passe en faisant des combinaisons aléatoires.

Il y a aussi la technique qui consiste à se faire passer pour un ami de sa cible. Le hacker initie un processus de réinitialisation de mot de passe. Il demande alors à sa cible de lui transmettre un code qu'il a reçu par message en lui faisant croire qu'il s'est trompé de numéro lors de la saisie. Le code est le message de sécurité de la double authentification. En lui transmettant ce code, l'utilisateur victime donne l'opportunité à ce hacker de changer le mot de passe et de le priver de son accès à son compte TikTok. Une méthode assez simple mais qui a déjà prouvé son efficacité et qu'il continue d'ailleurs de prouver.

La technique de crackage de mot de passe TikTok s'inscrit dans plusieurs méthodes que nous pouvons décrire. Comme le nom l'indique, l'objectif est de forcer l'accès et de trouver le mot de passe quoi qu'il en coûte.

Toujours dans les classiques de la cybercriminalité, nous avons le logiciel pirate, le keylogger, en français l'enregistreur de frappe. Sa particularité consiste à récupérer toutes les informations qu'une personne saisit sur le clavier de son terminal informatique. Que cela soit un smartphone, un ordinateur ou même une tablette, lorsque le programme informatique est déjà installé sur celui-ci, l'opérateur en charge de ce malware peut simplement récupérer toute information qui lui sera utile. Et parmi le lot, il y a bien évidemment votre mot de passe.

Évidemment, cette technique n'est pas parfaite car elle fonctionne essentiellement sur les appareils informatiques qui fonctionnent grâce à des claviers physiques. Dans la mesure où l'appareil utilise un clavier numérique, le logiciel devient alors inutilisable. Pour contrer cette faiblesse, il a été alors inventé l'enregistreur d'écran. Le résultat d'écran n'est pas forcément un logiciel pirate vu qu'il est déjà préinstallé dans la majorité des smartphones, ordinateurs ou tablettes en circulation. Le problème, c'est que les hackers peuvent utiliser cette fonctionnalité dans le but de voler vos données. Parmi les informations, tout ce que vous allez faire sur votre écran sera copié et envoyé à votre pirate.

Ce qui signifie que quand vous utilisez votre smartphone pour vous connecter à TikTok en tapant le code sur l'écran, vous serez alors exposé.

Technique un peu méconnue du grand public, le SIM Swap se présente comme étant quelque chose de très délicat. Ce n'est pas du piratage informatique dans le sens propre du terme. C'est une pratique qui consiste à détourner le numéro de téléphone d'un tiers en utilisant certaines failles du système.

Comme vous le savez, les opérateurs de téléphonie mobile offrent de nos jours des services en ligne. Ces services en ligne donnent la possibilité aux clients de pouvoir résoudre certains problèmes en ligne. Par exemple, récupérer son numéro de téléphone suite à la disparition de son téléphone et cela sans même se déplacer de chez lui.

Voilà comment le hacker va procéder pour voler votre numéro de téléphone. Tout d'abord, il va appeler votre opérateur téléphonique. Il s'est fait passer pour vous en fournissant certaines données personnelles vous concernant. Évidemment, des données qu'il a pris le soin de collecter sur Internet ou même auprès de vous directement. Une fois que l'opérateur téléphonique se fait avoir par cette usurpation d'identité, le criminel demande alors de récupérer son numéro de téléphone sur une nouvelle carte SIM. Il va de soit que le numéro de téléphone est à vous, mais c'est au hacker qu'il sera envoyé dorénavant. Vous perdez alors accès à votre numéro de téléphone. Comme si cela ne suffisait pas, le hacker qui a votre numéro peut alors procéder à la modification de votre mot de passe sur vos comptes en ligne. Voilà exactement en quoi est dangereuse cette méthode qui a quand même l'air très simple.

À l'instar de la méthode précédente qui est le SIM Swap, le Simjacking exploite aussi certaines failles de sécurité relatives aux cartes SIM. Les cartes SIM ne sont pas simplement de petites plaquettes, elles sont aussi un concentré de technologies avec leur propre système d'exploitation. Qui dit système d'exploitation dit forcément vulnérabilité ! Le problème, c'est qu'il existe beaucoup de cartes SIM produites depuis très longtemps qui n'ont pas été mises à jour et les pirates savent cela.

En utilisant des scripts spécialisés dans l'exploitation de ce type de vulnérabilité, ils vont tout simplement essayer de corrompre la carte SIM dans le but d'extraire tout type d'information qui leur semble nécessaire et cette technique marche parfaitement.

Le détournement de session est une méthode réservée aux spécialistes. Dans cette technique, les hackers utilisent des méthodes sournoises pour se détourner de votre connexion. Par exemple, si vous accédez à Google ou que vous avez accès à votre téléphone, votre objectif est par exemple de vous rendre sur TikTok. Grâce à des manipulations stratégiques, ils vous conduisent automatiquement vers une autre plateforme. Bien que le processus présente des similitudes avec l'ingénierie sociale, les hackers ne sont pas contraints de vous inciter explicitement à cliquer sur un lien. Ils disposent d'une variété de méthodes, parmi lesquelles :

Le WiFi est omniprésent de nos jours, contribuant à la démocratisation de l'accès à Internet. Bien qu'il facilite la connexion et permet une utilisation à moindre coût, il représente également un terrain d'action pour les hackers cherchant à piéger les utilisateurs. En effet, l'attrait des réseaux WiFi offrant un accès gratuit à Internet est universel. Cependant, tous les réseaux WiFi ouverts ne sont pas sûrs. Des hackers peuvent déployer de faux réseaux WiFi ou altérer des réseaux existants, exploitant ainsi des vulnérabilités lors de votre connexion. Lorsque vous utilisez ces réseaux pour accéder à vos comptes en ligne, vos données peuvent être discrètement récoltées à votre insu.

C'est une technique un peu récente qui est une forme détournée de l'hameçonnage. Contrairement à la première méthode que nous avons mentionnée plus haut, qui consiste à tromper l'utilisateur en lui envoyant un lien, le quishing est une technique qui pousse l'utilisateur à aller vers des plateformes factices après avoir scanné des QR codes. Comme on le sait, l'utilisation de QR codes s'est beaucoup démocratisée ces dernières années, particulièrement depuis la pandémie de coronavirus. Aujourd'hui, on scanne les QR codes pour presque tout. Donc, les pirates ont eu l'idée brillante de souvent modifier les QR codes par des faux. Ainsi, l'utilisateur lambda va dans un espace pour y effectuer une transaction. En voulant scanner le QR code indiqué, il peut se tromper et se faire avoir par le faux QR code des hackers. Ce qui va bien évidemment le conduire vers une plateforme factice où ses informations seront demandées. Évidemment, dès l'instant où il les saisit, les hackers vont simplement les collecter et les utiliser. Une méthode qui malheureusement fait de plus en plus de victimes à cause de nos habitudes avec les QR codes.

Au regard de ce qui précède, on peut mentionner que le simple fait d'utiliser TikTok vous expose à du piratage informatique. Les techniques de piratage sont multiples et à tout moment, le cybercriminel sait comment profiter des failles du site. Alors, vous devez aussi vous protéger.

Protéger son profil demande beaucoup de discipline et d'actions. Voici quelques astuces que vous pouvez mettre en pratique pour atteindre cet objectif :

Si vous utilisez un smartphone ou une tablette pour accéder à TikTok, il est essentiel pour vous de trouver un moyen pour sécuriser l'appareil en question. Pour cela, vous devez utiliser un logiciel de protection antivirus. Il est essentiel car l'une des plus grosses menaces sont les logiciels malveillants. Heureusement pour vous, il existe plusieurs types de protection, des logiciels antivirus adaptés selon les budgets. Dans ce cas, n'hésitez pas à protéger votre appareil et à déployer l'outil essentiel pour cela.

La sécurisation de votre appareil ne se limite pas simplement à installer un antivirus. Vous devrez aussi faire en sorte que n'importe qui ne puisse pas l'utiliser à votre insu ou sans votre consentement. Pour cela, il vous suffit tout simplement de verrouiller son accès par une méthode biométrique (empreinte digitale ou reconnaissance faciale). Utilisez alors des appareils qui vous offrent une telle sécurité. Prenez aussi garde de ne pas le laisser n'importe où, même si c'est seulement quelques secondes.

Le VPN est un réseau qui donne la possibilité de sécuriser votre connexion de soins parce qu'il échappe à certains abus sur Internet. Parmi les abus, il y a aussi le détournement de session ou l'espionnage de connexion. Les réseaux VPN se sont démocratisés ces dernières années, ce qui vous donne la possibilité de facilement avoir un abonnement à coût très réduit. Vous pouvez vous connecter à Internet sans risque d'être suivi.

Si on est tenté de se connecter à Internet gratuitement lorsqu'on est dans des endroits publics, il est important d'éviter n'importe quel réseau. Certains hotspots WiFi sont des pièges. L'accès est librement ouvert à n'importe qui. Même si vous avez toute la sécurité nécessaire, cette sécurité est aussi essentielle car vous ne pouvez pas savoir de quelle stratégies malveillantes le hacker dispose.

Les appareils publics sont souvent infestés de logiciels malveillants. Si cela vous permet d'avoir souvent accès à vos comptes en ligne de manière simple lorsque votre terminal est indisponible, sachez que le risque de se faire avoir et d'être victime de vol de mot de passe est très grand lorsque vous utilisez un appareil public. Évitez-le tout simplement. Par appareil public, on fait allusion aux ordinateurs de cybercafés ou aux ordinateurs professionnels que vous pouvez utiliser au travail. Il faut aussi éviter d'utiliser les ordinateurs appartenant à des proches car on ne sait jamais...

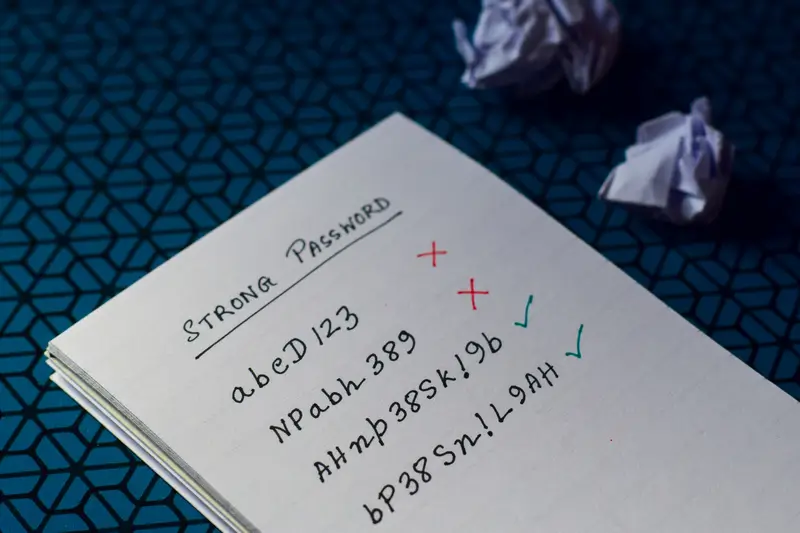

Le mot de passe est l'identifiant essentiel que cible le hacker lorsqu'il décide de vous attaquer. Par conséquent, vous devez faire attention lorsque vous constituez votre mot de passe. Mettez-le en priorité optimale : le mot de passe doit être constitué d'au moins 8 caractères. Ces caractères doivent être variés entre des chiffres, des symboles et même des lettres. La deuxième priorité réside dans l'utilisation de données personnelles. Il est totalement exclu d'utiliser des informations de nature à être trop familières. Par exemple, n'utilisez pas votre nom ou le nom d'un proche. N'utilisez pas non plus de dates de naissance ou de chiffres relatifs à vos habitudes. Utilisez de préférence des données qui sont totalement étrangères à votre situation sociale. Utilisez aussi des phrases, car elles sont plus complexes et difficiles à casser.

N'utilisez pas le même mot de passe sur tous vos comptes en ligne. En effet, si c'est ce que la majorité d'entre nous font, il faut savoir que les pirates informatiques savent déjà comment profiter de telle situation. Par ailleurs, vu que vous n'êtes pas à l'abri d'une fuite de données, le fait que l'un de vos comptes soit exposé au piratage informatique à cause d'une fuite probable expose n'importe lequel de vos comptes. Par conséquent, vous devez être discipliné.

Peu importe la difficulté de votre mot de passe, vous n'êtes pas à l'abri d'une fuite, comme nous l'avons mentionné plus haut. Vous n'êtes pas non plus à l'abri d'une erreur quelconque qui serait susceptible de vous exposer. Par conséquent, la double authentification vous protège doublement et vous permet d'anticiper de potentiels piratages informatiques de votre compte TikTok. Heureusement pour vous, le réseau social propose cette méthode d'authentification. Il faudrait alors l'activer le plus tôt possible si cela n'est pas déjà fait.

En cas de piratage de votre mot de passe TikTok, si vous vous retrouvez malheureusement victime d'une attaque permettant à un intrus de prendre le contrôle de votre compte à votre insu, nous avons élaboré une solution adaptée. Notre outil PASS UNLOCKER est spécialement conçu pour vous assister dans la reprise en main de votre compte TikTok.

PASS UNLOCKER a pour mission principale de restaurer l'accès à n'importe quel compte TikTok piraté. Nous mettons cet outil à votre disposition pour vous aider à surmonter les conséquences fâcheuses d'une éventuelle intrusion.

Pour protéger votre compte TikTok, vous pouvez suivre plusieurs mesures de sécurité, telles que :

L'utilisation de mots de passe faibles expose votre compte à un risque accru de piratage. Les hackers peuvent facilement deviner ou craquer des mots de passe faibles, mettant ainsi en danger la sécurité de votre compte et de vos données personnelles.

Les liens de phishing sur TikTok peuvent souvent sembler légitimes, mais il existe quelques signes révélateurs, tels que :

Si vous pensez que votre compte TikTok a été piraté, vous devriez immédiatement :