Ferramenta para hackear Instagram

Vamos ver como hackear a senha do Instagram

Ferramenta para hackear Instagram

Vamos ver como hackear a senha do Instagram

Várias estrelas e influenciadores já tiveram as suas contas do Instagram hackeadas. Seja por concorrentes ou por pessoas ciumentas. Alguns têm mais de 10 milhões de seguidores — um número que deixa qualquer um impressionado!

Não são menos de 6 milhões de perfis do Instagram que foram violados por um grupo de hackers anónimos. Essas contas são posteriormente vendidas em fóruns ou na Dark Web por apenas alguns dólares. Os compradores utilizam-nas para espionar os proprietários ou simplesmente enviar publicidade de drogas ou outras fraudes. Ou pior ainda: pedem dinheiro aos seguidores, fingindo ter um problema grave.

Em geral, são países africanos que utilizam este método, recebendo grandes somas de dinheiro — alguns conseguem extrair até 1.000 dólares por dia! É uma quantia considerável, especialmente quando se sabe que uma conta do Instagram hackeada custa apenas 3 ou 4 dólares.

Existem duas possibilidades para um hacker: ou ele hackeia a conta do Instagram sozinho, ou compra-a no mercado negro, ou seja, na Dark Web.

Mas e quanto aos diferentes métodos que os hackers utilizam sem que você perceba? Vamos revelar como eles violam a conta. Explicaremos em detalhe como os hackers manipulam uma série de ferramentas simples, mas eficazes. Aqui está um exemplo: o uso de páginas de login falsas, diretórios, simuladores de endereços IP para contornar a autenticação de dois fatores ou simplesmente falsificar um número de telefone para receber o SMS de login quando clica em "Esqueci minha senha". Saiba que o Instagram tenta corrigir as falhas de segurança, mas os hackers estão sempre um passo à frente. Eles trabalham em equipa e, por vezes, trocam ou revendem as ferramentas usadas para hackear o Instagram.

Aqui estão algumas técnicas que você precisa conhecer e que constantemente visam a sua conta do Instagram:

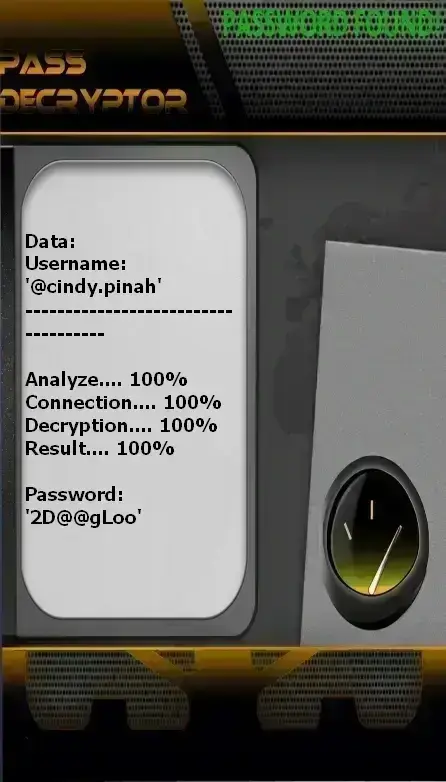

utilizando

o PASS DECRYPTOR a partir do @nome de utilizador

(também funciona com número de telefone ou endereço de e-mail).

Esta ferramenta é muito fácil de usar. Ela decodifica a senha de uma conta do Instagram utilizando um @nome de utilizador, um endereço de e-mail ou um número de telefone. Basta introduzir uma dessas três opções, e o software trata do resto — utilizando um algoritmo avançado para exibir a senha no seu ecrã. Todo o processo leva apenas alguns minutos.

Pode descarregá-la a partir do site oficial: https://www.passwordrevelator.net/pt/passdecryptor

Deve saber uma coisa: as bases de dados são grandes reservas de dados pessoais compostas por informações que circulam na web. Esses dados resultam geralmente de vazamentos, algo comum na Internet. Podem originar-se do método de raspagem (scraping). Trata-se de uma técnica que permite a ferramentas sofisticadas recolher dados publicados na web de forma automatizada e acessível a todos. Com bons conhecimentos de análise de dados e recolha de informação, é obviamente possível que hackers deduzam as suas credenciais de acesso e ataquem a sua conta do Instagram. Por isso, seria ingénuo acreditar que está seguro pelas medidas de segurança que implementou, pois um vazamento de dados pode ocorrer a qualquer momento, e as causas variam consoante o contexto.

Embora existam muitas técnicas desenvolvidas por hackers para hackear contas online, devemos focar-nos em métodos clássicos que continuam a causar estragos. Em particular, o phishing — conhecido em inglês como *phishing*. Estamos a falar de um método bastante complexo para utilizadores comuns, mas muito fácil de implementar para um hacker experiente. No contexto do phishing, o hacker pode enviar uma mensagem por SMS, e-mail ou redes sociais, convidando o utilizador a realizar uma tarefa, confirmar a sua identidade ou qualquer outra ação que o incentive a clicar num link. O link contido na mensagem redireciona o utilizador para uma plataforma web que replica exatamente a página de login do Instagram. Ou seja, faz com que acredite que está a iniciar sessão no Instagram. Contudo, isso não é verdade. Por isso, é fortemente recomendado **nunca clicar em links recebidos de correspondência desconhecida** ou em mensagens amplamente partilhadas sem verificar a origem. Além disso, é aconselhável aceder diretamente ao navegador caso queira saber o conteúdo da mensagem. Em qualquer caso, deve **evitar clicar em qualquer link suspeito**.

Entre as técnicas mais comuns usadas por cibercriminosos contra si, destacamos a engenharia social. Não se trata exatamente de um ataque informático no sentido estrito, mas sim de um método que os hackers usam para manipular a vítima a fornecer informações pessoais que podem ser usadas para adivinhar credenciais de acesso. Ou seja, a sua origem está nas interações sociais, mais na manipulação do que na invasão propriamente dita. Primeiro, o cibercriminoso tentará criar afinidade consigo. Através das trocas, ele buscará obter informações como a sua data de nascimento, nome de entes queridos ou de animais de estimação, endereço geográfico, etc. Frequentemente, essas perguntas são feitas de forma inocente ou em publicações gerais que convidam as pessoas a partilhar livremente dados pessoais. Por isso, deve **publicar o mínimo possível de informações pessoais** no Instagram ou em qualquer rede social. Evite interagir facilmente em publicações que peçam explicitamente dados pessoais e desconfie de mensagens de desconhecidos — nem todos têm boas intenções.

Na categoria de ataques informáticos no sentido estrito, abordamos o sequestro de sessão. Para realizar esta técnica, é necessário ter bons conhecimentos de programação e hacking. Ou seja, trata-se de um método utilizado principalmente por cibercriminosos experientes. O sequestro de sessão consiste em criar uma ponte entre o utilizador e a plataforma do Instagram, facilitando que o hacker redirecione o utilizador para uma plataforma sob o seu controlo. Esta técnica é inspirada no phishing: o utilizador é redirecionado para um site falso que imita o Instagram. Contudo, ao contrário do phishing — onde a vítima clica voluntariamente num link —, aqui o redirecionamento ocorre **sem o seu conhecimento**. Frequentemente, essa ponte baseia-se nos cookies armazenados no navegador. Esses cookies podem ser usados para implantar scripts maliciosos. Por isso, é fortemente recomendado limpar sempre os cookies após visitar plataformas web.

O keylogger é uma ferramenta amplamente usada no contexto do cibercrime. Os hackers costumam usar este programa malicioso para recuperar informações específicas. O keylogger é um software concebido para exfiltrar dados introduzidos no teclado. Graças a ele, o hacker pode obter tudo o que uma pessoa digita no teclado. Assim, se o seu dispositivo estiver infetado, todas as suas credenciais de acesso serão roubadas, podendo levar a múltiplos ataques à sua conta do Instagram. Neste contexto, é essencial ter um bom antivírus e monitorizar rigorosamente o consumo de Internet, pois a instalação não autorizada de um keylogger geralmente aumenta o tráfego de dados.

Como utilizadores frequentes da Internet, costumamos ligar-nos a redes WiFi em espaços públicos sem hesitar. E isso, apesar dos perigos envolvidos — especialmente em redes abertas e gratuitas. É comum que os hackers criem hotspots WiFi falsos, usurpando a identidade de redes legítimas ou criando novos roteadores com acesso livre. Se se ligar descuidadamente a um desses pontos, está exposto a vários riscos: vigilância, ataques *man-in-the-middle* (interceção de comunicações) e roubo de dados de login. Trata-se de uma prática perigosa, pois é difícil proteger-se contra ela.

Muitas pessoas desconhecem, mas é possível hackear o cartão SIM. Pode parecer estranho, mas é uma realidade amplamente explorada por cibercriminosos. Explicamos como funciona.

O cartão SIM é um componente de hardware, tal como a placa gráfica ou o smartphone. Isso significa que também pode ser vulnerável a ataques informáticos — e é exatamente o que acontece. Desde os anos 2000, os cartões SIM comercializados apresentam falhas de segurança. O mesmo se aplica ao e-SIM, que é um programa informático e também pode ser vulnerável. Além de permitir chamadas e acesso à Internet, o SIM armazena funcionalidades como monitorização de consumo, assistência técnica e até serviços meteorológicos, acessíveis através de um menu dedicado.

Na verdade, o cartão SIM funciona como um computador completo com sistema operativo próprio — e, portanto, pode conter vulnerabilidades. O problema é que muitas das aplicações que operam no SIM não foram atualizadas desde 2009, nomeadamente o S@T Browser, um programa-chave na operação do cartão. Os hackers sabem disso e exploram essas brechas.

O Simjacking começa com o recebimento de um SMS contendo instruções para operar o cartão SIM. Ao seguir essas instruções, o SIM solicita ao smartphone dados como número de série e identificador da estação base onde está localizado. Essas informações são recolhidas pelos cibercriminosos, permitindo-lhes localizá-lo e, posteriormente, roubar as credenciais do Instagram.

Estamos aqui num contexto de hacking avançado. O Cavalo de Tróia é um programa informático utilizado por cibercriminosos de alto nível. Embora seja difícil de desenvolver, a sua eficácia é assustadora. Se for alvo de um Trojan, será muito difícil eliminá-lo. Trata-se de um software sofisticado que pode esconder-se facilmente atrás de uma aplicação legítima — até mesmo na Play Store ou App Store. Graças à sua capacidade de ocultar funcionalidades maliciosas, consegue surpreender muitos utilizadores. Se for infetado, será quase impossível evitar o roubo de dados pessoais, pois o Trojan permite aos hackers:

Por isso, a melhor forma de se proteger é utilizar um bom software antivírus e mantê-lo sempre atualizado.

Para isso, precisa de ser altamente disciplinado sempre que estiver online. Além disso, é essencial adotar boas práticas de higiene digital — um conjunto de comportamentos destinados a reforçar a sua cibersegurança. Em primeiro lugar, a base para proteger a sua conta do Instagram é:

Além de todas essas medidas de proteção, é crucial estar preparado — porque os cibercriminosos podem sempre ter uma pequena vantagem. Como se costuma dizer na cibersegurança, não existe segurança absoluta a 100%. Sempre existirá alguma vulnerabilidade. Por isso, recomendamos uma ferramenta que pode ajudá-lo a recuperar a sua conta do Instagram caso perca o acesso devido a hacking ou simplesmente esqueça a senha: PASS DECRYPTOR. A boa notícia é que esta ferramenta não exige que seja especialista em hacking ou cibersegurança. Funciona perfeitamente no seu smartphone, tablet ou computador.

Recursos adicionais para proteger a sua conta do Instagram:

Hackear a conta do Instagram de outra pessoa sem o seu consentimento é ilegal e constitui uma violação da privacidade e das leis de cibersegurança na maioria dos países.

Embora nenhum método garanta segurança absoluta, existem várias medidas que pode tomar para reforçar a segurança da sua conta do Instagram, como ativar a autenticação multifator, alterar regularmente a senha e evitar links ou mensagens suspeitas.

Se suspeitar que a sua conta do Instagram foi hackeada, deve imediatamente alterar a sua senha, revogar o acesso a aplicações de terceiros e comunicar o incidente ao suporte do Instagram para obter assistência.

Para reforçar a segurança das suas informações pessoais online, deve praticar boa higiene digital, como utilizar senhas fortes e únicas, evitar redes WiFi públicas e atualizar regularmente os seus dispositivos e software.