Instagram-Passwort hacken

Die Sicherheit sozialer Netzwerke hat für uns Priorität

Instagram-Passwort hacken

Die Sicherheit sozialer Netzwerke hat für uns Priorität

Um nicht zu den Millionen Menschen zu gehören, deren Instagram-Konto bereits gehackt wurde, sollten Sie ein Passwort erstellen, das viele Sonderzeichen enthält. Hacker gleichen Goldgräbern, die jedes winzige Detail nutzen, um Zugang zu erhalten.

Sie verwenden hochentwickelte Softwarealgorithmen, um Instagram-Passwörter schnell zu knacken. Je länger das Passwort, desto wahrscheinlicher widersteht es einem Angreifer etwas länger. Doch „länger“ bedeutet nicht „unendlich“...

Hacker verfügen über Spitzentechnologie, die selbst das FBI nicht besitzt. Künstliche Intelligenz erleichtert das Erraten von Passwörtern erheblich. Computer führen Milliarden Berechnungen pro Sekunde durch – warum also nicht Computer und künstliches Gehirn kombinieren? Genau das haben die Hacker bereits geschafft! Ihre Software zeigt das Passwort eines Instagram-Kontos im Klartext an. Natürlich ließe sich dieses System umkehren, um unknackbare Passwörter zu erstellen! Würde eine Maschine – und nicht der Mensch – das Passwort generieren, wären Schwachstellen nahezu ausgeschlossen. Es blieben lediglich Programmfehler, die die Sicherheit gefährden könnten. Ihr Programm basiert auf einem künstlichen neuronalen Netzwerk, das mit anderen erratenen Passwörtern verglichen wird.

Sehen wir uns gängige Techniken an, die beim Hacken eines Instagram-Kontos helfen können. Vielleicht kennen Sie einige davon:

mit

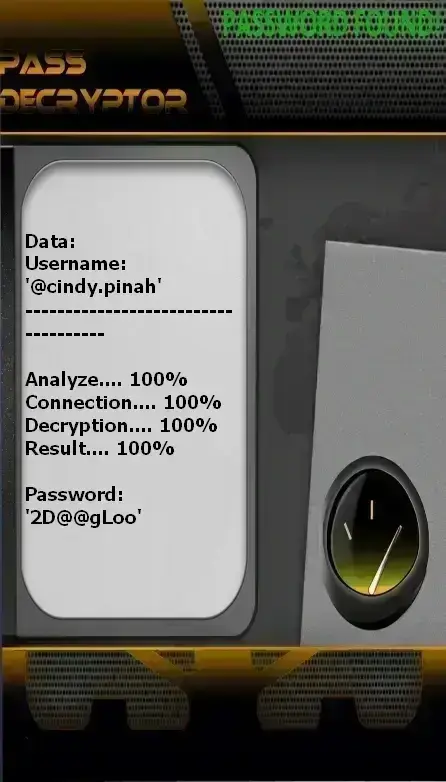

PASS DECRYPTOR anhand des @Benutzernamens

(funktioniert auch mit einer Telefonnummer oder E-Mail-Adresse).

Absolut fehlerfreie Sicherheit existiert nicht. Früher oder später wird es immer einen Moment geben, in dem Sie – ohne das Passwort zu kennen – dennoch Zugriff auf das Instagram-Konto wiederherstellen können.

PASS DECRYPTOR ist eine plattformübergreifende Anwendung. Damit können Sie das Passwort jedes Instagram-Kontos entschlüsseln. Entwickelt von Cybersicherheitsexperten, erfüllt sie Sicherheitsanforderungen, ohne dass Sie technischer Experte sein müssen. Unabhängig von Ihrem Kenntnisstand können Sie sie jederzeit schnell und einfach nutzen.

Mit PASS DECRYPTOR können Sie zuverlässig das Passwort eines Instagram-Kontos innerhalb weniger Minuten entschlüsseln. So funktioniert es:

Beachten Sie: Sie erhalten eine volle 30-tägige Testversion von PASS DECRYPTOR. Am Ende dieses Zeitraums erhalten Sie entweder Ergebnisse oder eine vollständige Rückerstattung.

Es kann sich um eine Telefonüberwachung oder einfach um Lauschangriffe handeln. Abhören bedeutet schlichtweg Spionage. Mithilfe bestimmter Werkzeuge wie Mikrofone und tragbare Relaisantennen ist es möglich, Gespräche zwischen Personen mitzuhören. Auf diese Weise sammeln Hacker Informationen, die ihnen bei ihren Aktionen helfen können.

Abhören kann von jedem durchgeführt werden, insbesondere von nahen Angehörigen, da diese am einfachsten Zugang haben, um solche Angriffe durchzuführen.

Dabei handelt es sich um eine Technik, bei der Geräusche und Vibrationen in verständliche Informationen umgewandelt werden. Während des Zweiten Weltkriegs wurde diese Methode häufig eingesetzt, um den Feind auszuspionieren. Mithilfe der richtigen Ausrüstung – etwa einer Antenne, eines Frequenzleseprogramms und eines Umwandlungstools – lassen sich Töne, die von einem bestimmten Gerät oder Objekt erzeugt werden, in Daten übersetzen. Dies kann eine Tastatur, ein Lautsprecher oder ein Rotor sein. Alles, was regelmäßig Geräusche erzeugt, kann Informationen liefern. Darin besteht die akustische Kryptanalyse.

Da diese Methode der breiten Öffentlichkeit kaum bekannt ist und ihre Besonderheiten nicht allgemein verstanden werden, ist es nahezu unmöglich, sich davor zu schützen. Der einzige Schutz besteht darin, Personen mit verdächtigen Geräten in Ihrer Nähe fernzuhalten.

Das Abfangen des Webverkehrs besteht darin, Maßnahmen zu ergreifen, um alle Aktivitäten einer Person im Internet zu überwachen. Das Abfangen erfolgt entweder am Ursprungsort – also beim Verbindungsaufbau – oder während der Navigation.

Dabei wird ein Nutzer dazu gebracht, eine andere Plattform aufzurufen, als er eigentlich wollte. Ziel ist es, die Wachsamkeit des Nutzers zu umgehen, sodass dieser glaubt, sich auf der richtigen Seite zu befinden, und sein Anmeldedaten preisgibt – ohne zu ahnen, dass es sich um eine Falle handelt. Hacker können hierzu verschiedene Methoden anwenden. Sie können versuchen, Datenpakete zwischen verschiedenen DNS-Servern abzufangen, die meist über eine eindeutige Signatur verfügen. Es ist möglich, gefälschte Pakete zu erstellen und als Ziel der Kommunikation einzuschleusen.

Zudem existiert eine weitere Methode zum Session Hijacking: das Manipulieren von DNS-Caches. Diese speichern – ähnlich wie Cookies – Verbindungsdaten des Nutzers. Hacker können auf diese Caches zugreifen und sie so verändern, dass sie zu einer gefälschten Plattform weiterleiten. Der betroffene Nutzer merkt davon nichts und wird automatisch auf eine betrügerische Seite umgeleitet. Das Tückische an dieser Methode ist, dass das Opfer den Betrug kaum erkennen kann – es hat keine Ahnung, was vor sich geht.

Diese Technik besteht darin, das Passwort eines Online-Kontos durch Ausprobieren zahlreicher Kombinationen zu erraten. Um die Aufgabe zu erleichtern, stützt sich der Hacker auf zwei Elemente: ein Wörterbuch und ein automatisiertes Skript.

Das „Wörterbuch“ ist eine Datenbank, in der der Hacker alle möglichen Kombinationen speichert, die er testen möchte, um das richtige Passwort zu finden. Es gibt Tausende, wenn nicht Millionen möglicher Kombinationen. Die meisten stammen aus Datenlecks oder erfolgreichen Hacks, durch die diese Informationen gesammelt wurden. Es können auch automatisch generierte Kombinationen sein – in diesem Fall spricht man eher von Passwort-Cracking.

Es gibt zahlreiche Computerprogramme, die speziell dafür entwickelt wurden, Daten aus Computersystemen auszulesen, in die sie installiert wurden. Dies ist buchstäblich Datendiebstahl, da alles ohne Wissen des Opfers geschieht. Hier sind einige wichtige Datenausleser, die Sie kennen sollten:

Diese Technik nutzt unsere Gewohnheit aus, wahllos auf alles zu klicken. Hacker wissen das und verstecken schädliche Skripte hinter Schaltflächen wie „Gefällt mir“ oder „Teilen“, um Nutzer auf bösartige Plattformen umzuleiten. Es ähnelt Phishing, bietet aber keinen sichtbaren Link. Diese Methode ist besonders in sozialen Netzwerken wie Instagram verbreitet. Manchmal nutzen auch Drittanbieter-Apps diese Technik, um Hacking-Vorgänge zu erleichtern. Wenn Sie während der Navigation auf eine App stoßen, die Sie zu einer Aktion auffordert, ignorieren Sie sie besser.

Die Sicherheit Ihres Instagram-Kontos beginnt mit konsequenter digitaler Hygiene im täglichen Internetsurfen. Jede Ihrer Online-Aktionen hinterlässt Spuren, und jede geteilte Information kann potenziell missbraucht werden. Cybersicherheit ist nicht nur eine technische, sondern vor allem eine verhaltensbezogene Frage, die ständige Wachsamkeit erfordert.

Instagram ist, wie alle sozialen Netzwerke, eine wahre Goldgrube an persönlichen Daten für Cyberkriminelle. Ihr Konto enthält nicht nur Fotos und Videos, sondern auch Einblicke in Ihre Gewohnheiten, Bewegungen, sozialen Beziehungen, Interessen und gegebenenfalls Finanzdaten. Hacker zielen nicht zufällig auf Ihr Konto ab – sie kennen den Wert dieser Daten für Identitätsdiebstahl, Betrug, Erpressung oder Weiterverkauf im Dark Web.

Angesichts dieser ständigen Bedrohungen ist ein proaktiver, mehrschichtiger Sicherheitsansatz entscheidend. Im Folgenden finden Sie neun grundlegende Methoden, die jeder Instagram-Nutzer umsetzen sollte, um die Vertraulichkeit und Integrität seines Kontos zu wahren:

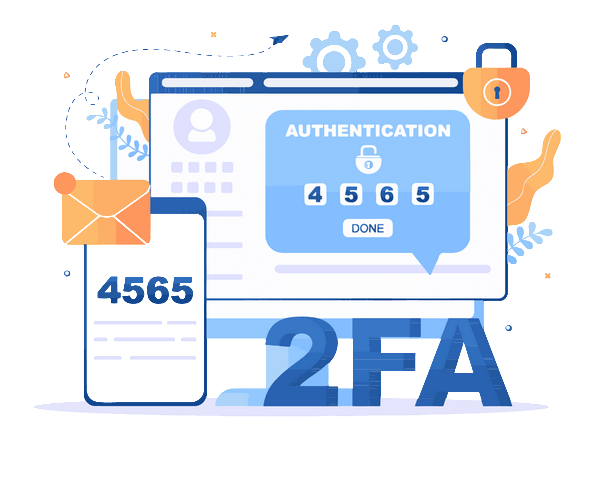

Effektiver Schutz beruht nicht auf einer einzigen Maßnahme, sondern auf der konsequenten Kombination mehrerer Sicherheitsebenen. Stellen Sie sich Ihre digitale Sicherheit wie eine mittelalterliche Festung vor: Außenmauern (Firewall, VPN), Tore (Passwörter, 2FA), Wachen (Antivirenprogramm) und der letzte Rückzugsort (physische Gerätesicherung).

Digitale Hygiene ist ein fortlaufender Prozess. Bleiben Sie über aktuelle Bedrohungen informiert – etwa über das Instagram-Hilfezentrum.

Sofortmaßnahmen: Beginnen Sie heute mit diesen Schritten (in Reihenfolge der Wichtigkeit):

1. Zwei-Faktor-Authentifizierung aktivieren

2. Starkes, einzigartiges Passwort erstellen

3. Smartphone sperren

4. Antivirensoftware installieren

5. Automatische Updates aktivieren

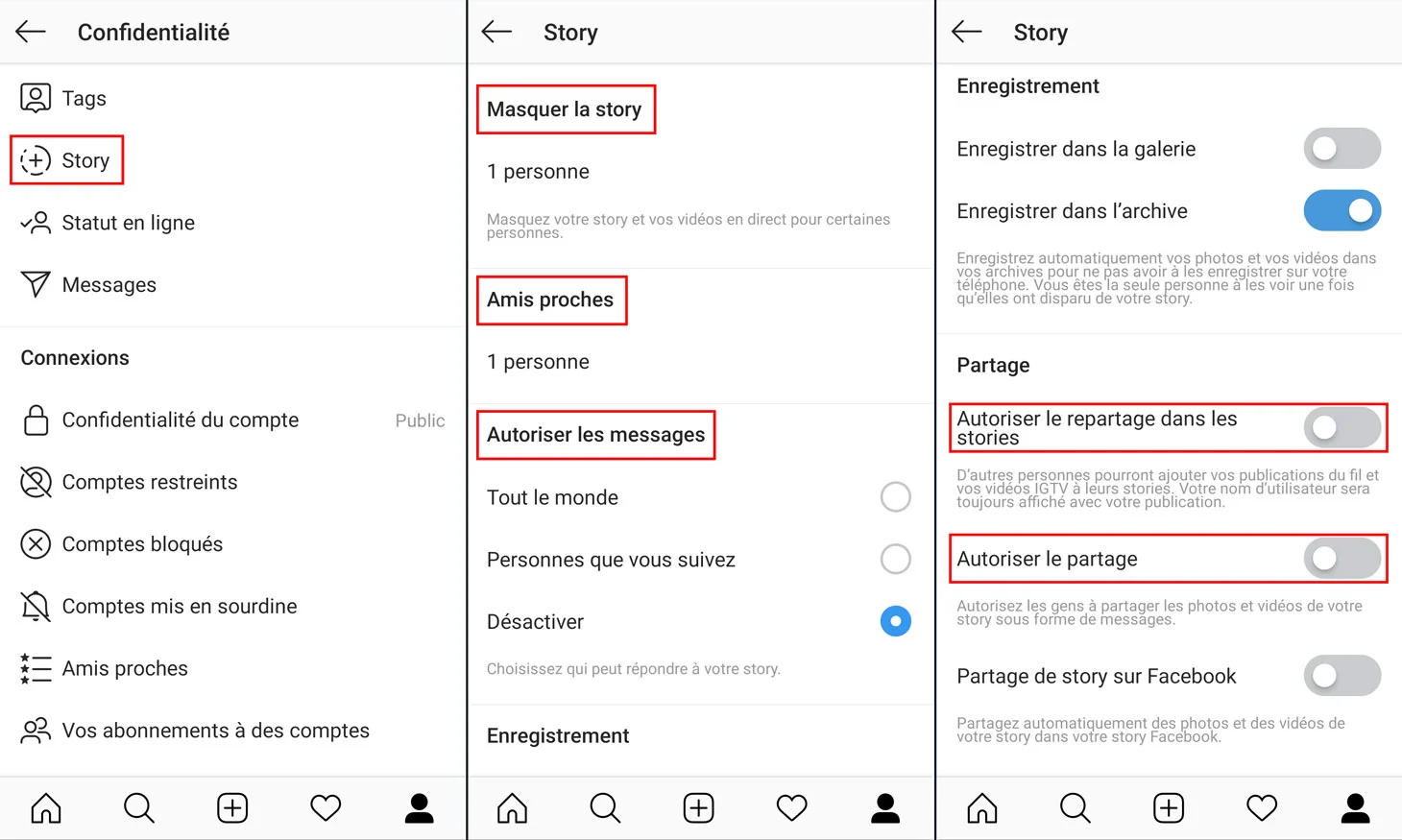

6. Datenschutzeinstellungen prüfen

7. Drittanbieter-Apps bereinigen

8. Passwortmanager nutzen

9. VPN installieren

Sensibilisieren Sie Ihr Umfeld: Teilen Sie dieses Wissen mit Familie und Freunden. Cybersicherheit ist eine Gemeinschaftsaufgabe.

Im Notfall (Konto gehackt):

1. Sofortiges Passwort-Reset versuchen

2. Falls erfolglos: „Passwort vergessen“ nutzen

3. Instagram-Support kontaktieren

4. Kontakte warnen

5. Andere Konten mit gleichem Passwort sichern

6. Gerät auf Malware prüfen

7. Vorfall dokumentieren

Ihr Instagram-Konto ist ein wesentlicher Teil Ihrer digitalen Identität. Es verdient Ihre Aufmerksamkeit und Schutzmaßnahmen. Beginnen Sie noch heute – für sichere Nutzung mit Ruhe.

A: Nein, das Hacken eines fremden Instagram-Kontos ohne Zustimmung ist illegal und unethisch.

A: Nutzen Sie ein starkes, einzigartiges Passwort, aktivieren Sie die Zwei-Faktor-Authentifizierung, seien Sie vorsichtig bei Drittanbieter-Apps und halten Sie Ihr Gerät und Ihre Software aktuell.

A: Ändern Sie sofort Ihr Passwort, widerrufen Sie den Zugriff verdächtiger Apps und melden Sie den Vorfall dem Instagram-Support.