Descifrar la contraseña de Instagram

La seguridad en redes sociales es nuestra prioridad

Descifrar la contraseña de Instagram

La seguridad en redes sociales es nuestra prioridad

Para evitar ser una de las millones de personas que ya han tenido sus cuentas de Instagram hackeadas, debes crear una contraseña que use muchos caracteres especiales. Los hackers son como buscadores de oro que excavan cada pequeño detalle que puede abrirles el camino.

Utilizan algoritmos de software bastante avanzados para descifrar contraseñas de Instagram rápidamente. Cuanto más larga sea la contraseña, más tiempo resistirá al atacante. Larga, pero no indefinidamente...

Los hackers tienen tecnología de vanguardia que ni siquiera el FBI posee. La inteligencia artificial facilita adivinar contraseñas. Las computadoras pueden realizar miles de millones de cálculos por segundo; ¿por qué no combinar una computadora con un cerebro artificial al mismo tiempo? ¡Esto es exactamente lo que los piratas ya han logrado! Su software muestra la contraseña de una cuenta de Instagram en texto claro. Por supuesto, su sistema podría invertirse para crear contraseñas irrompibles. Si fuera la máquina la que la crea y no el ser humano, las fallas del sistema serían casi inexistentes. Solo quedarían errores que podrían poner en riesgo la situación. Su programa consiste en una red neuronal artificial capaz de compararse con otras contraseñas que adivina.

A continuación, presentamos las técnicas comunes que pueden ayudar a descifrar una cuenta de Instagram. Tal vez conozca algunas de ellas:

usando

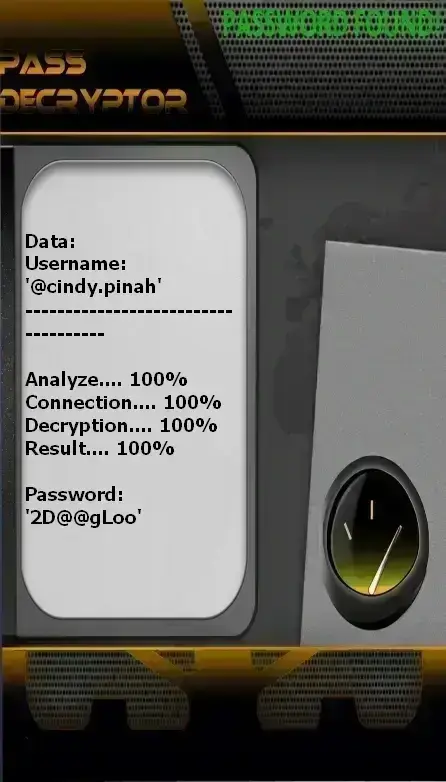

PASS DECRYPTOR desde un @nombredeusuario

(también funciona con un número de teléfono o dirección de correo electrónico).

La seguridad absolutamente perfecta no existe. Tarde o temprano, siempre llegará un momento en que —sin conocer la contraseña— aún podrás recuperarla y recuperar el control de la cuenta de Instagram.

PASS DECRYPTOR es una aplicación multiplataforma. Con ella, puedes descifrar la contraseña de cualquier cuenta de Instagram. Desarrollada por especialistas en ciberseguridad, satisface las necesidades de seguridad sin requerir que seas un experto técnico. Independientemente de tu nivel de habilidad, puedes usarla en cualquier momento, rápida y fácilmente.

Con PASS DECRYPTOR, puedes descifrar de forma fiable la contraseña de una cuenta de Instagram en cualquier momento, en solo unos minutos. Así es como funciona:

Tenga en cuenta que obtiene una prueba completa de 30 días de PASS DECRYPTOR. Al final de este período, obtiene resultados o se le reembolsa completamente.

Puede ser una intervención telefónica o simplemente escucha. La escucha es simplemente espionaje. Gracias a ciertas herramientas, como micrófonos y antenas portátiles de repetición, es perfectamente posible saber lo que alguien dice a otros. De manera simplista, así se recopila información que puede ayudar a los piratas en sus acciones.

La escucha clandestina puede ser realizada por cualquiera, y más particularmente por familiares, ya que son quienes tienen el acceso más fácil para llevar a cabo este tipo de hackeo.

Es una técnica que consiste esencialmente en convertir sonidos y vibraciones en información inteligible. Durante la Segunda Guerra Mundial, esta técnica se usó mucho para espiar al enemigo. Con el equipo adecuado —como una antena, un programa de lectura de frecuencias y una herramienta de conversión—, los sonidos emitidos por un dispositivo u objeto específico se traducen en datos. Puede ser un teclado, un altavoz o un rotor. Cualquier cosa que produzca sonido de forma regular puede ser un objeto que proporcione información. De esto trata el criptoanálisis acústico.

Al tratarse de una práctica poco conocida por el público general, y cuyos detalles son poco divulgados, es casi imposible protegerse de ella. La única protección posible sería mantener alejadas a personas con equipos sospechosos en su entorno.

La intercepción del tráfico web consiste en implementar medidas para conocer todo lo que una persona hace al conectarse a internet. La intercepción se realiza ya sea en la fuente —es decir, durante la conexión— o durante la navegación web.

Consiste esencialmente en redirigir a un usuario a una plataforma distinta de la que originalmente quería visitar. El objetivo es engañar la vigilancia del usuario, haciéndole creer que está en la página correcta y que proporciona su información de identificación sin dudar ni por un momento que es una trampa. Para lograrlo, los hackers pueden actuar de distintas maneras. Pueden interceptar paquetes entre diferentes servidores DNS, que suelen transmitirse con una firma de identificación única. Es posible crear paquetes falsos y colocarlos como objetivo de la comunicación.

También existe otra forma de secuestrar la sesión: el secuestro de cachés DNS. Al igual que las cookies, estos permiten crear una baliza que registra las conexiones del usuario. Los hackers pueden acceder a estas cachés DNS y modificarlas para redirigir el tráfico a una plataforma falsa. El usuario, que no nota nada, es redirigido automáticamente. Lo más impresionante de esta técnica es que el usuario objetivo tendrá dificultades para detectar el fraude, ya que no puede saber lo que está ocurriendo.

Es una técnica que consiste en encontrar la contraseña de una cuenta en línea probando varios tipos de combinaciones. Para facilitar la tarea, el hacker se basa en dos elementos: un diccionario y un script automatizado.

El diccionario es una base de datos donde el hacker almacena todas las combinaciones que debe probar para encontrar la contraseña correcta. Por lo tanto, existen miles, incluso millones, de combinaciones posibles. La mayoría provienen de filtraciones de datos o hackeos informáticos que han permitido acumular esta información. También pueden ser combinaciones generadas automáticamente por software especializado. En esta variante, se habla más bien de descifrado de contraseñas.

Existen varios programas informáticos diseñados específicamente para extraer datos de los sistemas en los que se instalan. Se trata literalmente de robo de información, ya que debe realizarse sin el conocimiento de la persona objetivo. A continuación, presentamos algunos extractores de datos que debe conocer:

Es una técnica que tiene su origen en nuestro hábito de hacer clic en cualquier cosa. Los hackers han comprendido bien esto e instalan scripts maliciosos detrás de las pestañas que tendemos a clicar para redirigirnos a plataformas maliciosas. La mayoría de las veces, utilizan los botones de « Me gusta » o « Compartir » para engañar al usuario. Se parece mucho al phishing, pero sin ofrecer un enlace. Es muy común en redes sociales como Instagram. Puede ocurrir que aplicaciones de terceros utilicen esta técnica para facilitar el procedimiento de hackeo, por lo que, si durante su navegación ve una app que le insta a realizar una acción, es mejor ignorarla.

La seguridad de su cuenta de Instagram comienza con una higiene digital rigurosa en su uso diario de internet. Cada acción que realiza en línea deja una huella, y cada dato que comparte puede ser explotado. La ciberseguridad no es solo una cuestión tecnológica, sino, sobre todo, un asunto de comportamiento y vigilancia constante.

Instagram, como todas las redes sociales, es una auténtica mina de oro de datos personales e información sensible para los ciberdelincuentes. Su cuenta no solo contiene fotos y videos, sino también información sobre sus hábitos, desplazamientos, relaciones sociales, intereses e incluso datos financieros si usa funciones de comercio electrónico. Los ciberdelincuentes no eligen su cuenta al azar: conocen perfectamente el valor de estos datos, ya sea para robo de identidad, fraude financiero, chantaje o reventa en la Dark Web.

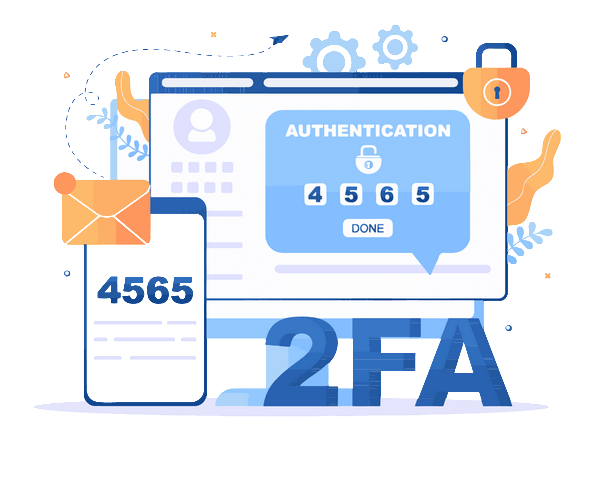

Ante estas amenazas omnipresentes, es crucial adoptar un enfoque de seguridad proactivo y en varias capas. A continuación, presentamos los nueve métodos fundamentales que todo usuario de Instagram debe implementar para preservar la confidencialidad e integridad de su cuenta:

La protección efectiva de su cuenta de Instagram no depende de una única medida milagrosa, sino de la aplicación rigurosa y consistente de una estrategia de seguridad en varias capas. Cada uno de los nueve métodos descritos anteriormente desempeña un papel específico en su sistema de defensa general, y eliminar cualquier elemento crea una vulnerabilidad que los ciberdelincuentes pueden explotar.

Imagine su seguridad digital como una fortaleza medieval: murallas exteriores (cortafuegos y VPN) repelen ataques remotos, puertas y puentes levadizos (contraseñas y autenticación en dos pasos) controlan el acceso, guardias (antivirus y antimalware) patrullan constantemente en busca de intrusos y el torreón central (bloqueo físico del dispositivo) protege sus activos más valiosos como último recurso.

La higiene digital es un proceso continuo que requiere vigilancia y disciplina constantes. Las amenazas evolucionan continuamente: lo que era seguro ayer puede volverse vulnerable mañana. Manténgase informado sobre las últimas amenazas consultando regularmente fuentes confiables como el Centro de ayuda de Instagram.

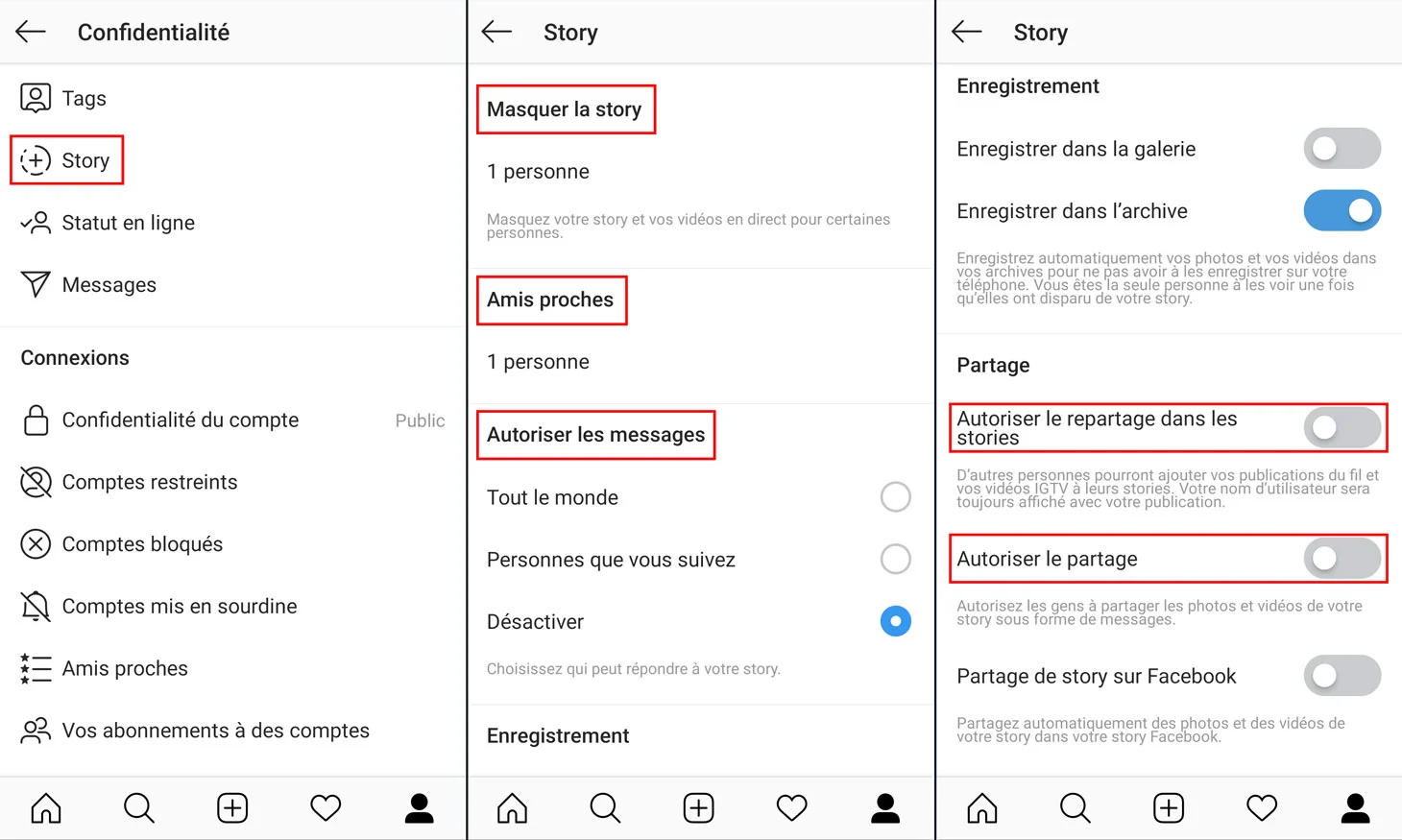

Plan de acción inmediato: Si aún no ha implementado todas estas medidas, comience hoy con las más críticas en este orden de prioridad: 1) Active la autenticación en dos pasos, 2) Cree una contraseña fuerte y única, 3) Bloquee su smartphone, 4) Instale y configure software antivirus, 5) Active las actualizaciones automáticas, 6) Revise su configuración de privacidad de Instagram, 7) Limpie las aplicaciones de terceros autorizadas, 8) Migre a un gestor de contraseñas dedicado, 9) Instale una VPN de calidad.

Cada medida que implemente refuerza significativamente su postura de seguridad. No se desanime por la amplitud de la tarea: incluso mejoras parciales son infinitamente mejores que la inacción. Comience con una medida hoy, otra mañana y progrese gradualmente hacia una seguridad completa.

Eduque a su entorno: La ciberseguridad es una responsabilidad colectiva. Comparta este conocimiento con su familia, amigos y colegas. Una red social solo es verdaderamente segura cuando todos sus usuarios adoptan prácticas de seguridad responsables. Podría salvar a alguien de un compromiso devastador simplemente compartiendo esta información.

En caso de compromiso: Si, a pesar de todas las precauciones, su cuenta de Instagram es hackeada, responda inmediatamente con este protocolo de emergencia: 1) Intente iniciar sesión nuevamente y cambiar la contraseña, 2) Si no lo consigue, use el enlace «¿Olvidó su contraseña?» para restablecerla por correo electrónico o SMS, 3) Contacte al Soporte de Instagram y reporte el compromiso, 4) Alerte inmediatamente a sus contactos para que ignoren instrucciones sospechosas enviadas desde su cuenta, 5) Revise todas las demás cuentas que usaron la misma contraseña y cámbiela, 6) Escanee su dispositivo con herramientas antivirus y antimalware para detectar posibles infecciones, 7) Documente todo el incidente con capturas de pantalla para facilitar los esfuerzos de recuperación.

Su cuenta de Instagram representa una parte importante de su identidad digital, recuerdos, relaciones y potencialmente su actividad profesional. Merece el tiempo y la atención necesarios para protegerla adecuadamente. La seguridad no es un destino final, sino un viaje continuo. Comprométase con este camino hoy para proteger su presencia digital y disfrutar de Instagram con tranquilidad.

R: No, descifrar la cuenta de Instagram de otra persona sin su permiso es ilegal y poco ético.

R: Hay varias medidas que puede tomar para proteger su cuenta de Instagram, como usar una contraseña fuerte y única, activar la autenticación en dos pasos, tener cuidado con las aplicaciones de terceros y mantener actualizados su dispositivo y software.

R: Si su cuenta de Instagram es hackeada, debe cambiar inmediatamente su contraseña, revocar el acceso a cualquier aplicación de terceros sospechosa y reportar el incidente a Instagram para obtener asistencia adicional.