Pirater un mot de passe Instagram

Instagram a 2,5 milliards d'utilisateurs

Pirater un mot de passe Instagram

Instagram a 2,5 milliards d'utilisateurs

Afin d’éviter de faire partie des millions de personnes qui se sont déjà fait pirater des comptes Instagram, il faut créer un mot de passe utilisant beaucoup de caractères de types spéciaux. Les hackers sont comme des chercheurs d’or qui se fraient un chemin en fouillant chaque petite partie infime pouvant ouvrir leur voie.

Ils utilisent des algorithmes de logiciels assez perfectionnés pour pirater un mot de passe Instagram rapidement. Plus le mot de passe est long, plus il y a de chance pour qu’il résiste un peu plus longtemps au pirate. Longtemps mais pas indéfini...

Les hackers ont des technologies dernier cri que même le FBI ne possède pas. L’intelligence artificielle permet de deviner facilement les mots de passe. Les ordinateurs peuvent effectuer des milliards de calculs à la seconde, pourquoi ne pas coupler ordinateur et cerveau artificiel en même temps ? C’est ce qu’ont déjà réussi à faire les pirates ! Leur logiciel affiche en clair le mot de passe d’un compte Instagram. Évidemment, leur système pourrait être inversé pour créer des mots de passe inviolables ! Si c’était la machine qui le crée et non l’être humain, les failles du système seraient presque inexistantes. Il n’y aurait que des bugs qui pourraient compromettre la situation. Leur programme est constitué d’un réseau de neurones artificiels qui va pouvoir se comparer lui-même avec d’autres mots de passe qu’il devine.

Intéressons-nous aux techniques courantes qui peuvent aider à hacker un compte Instagram. Peut-être connaissez-vous certaines d'entre elles :

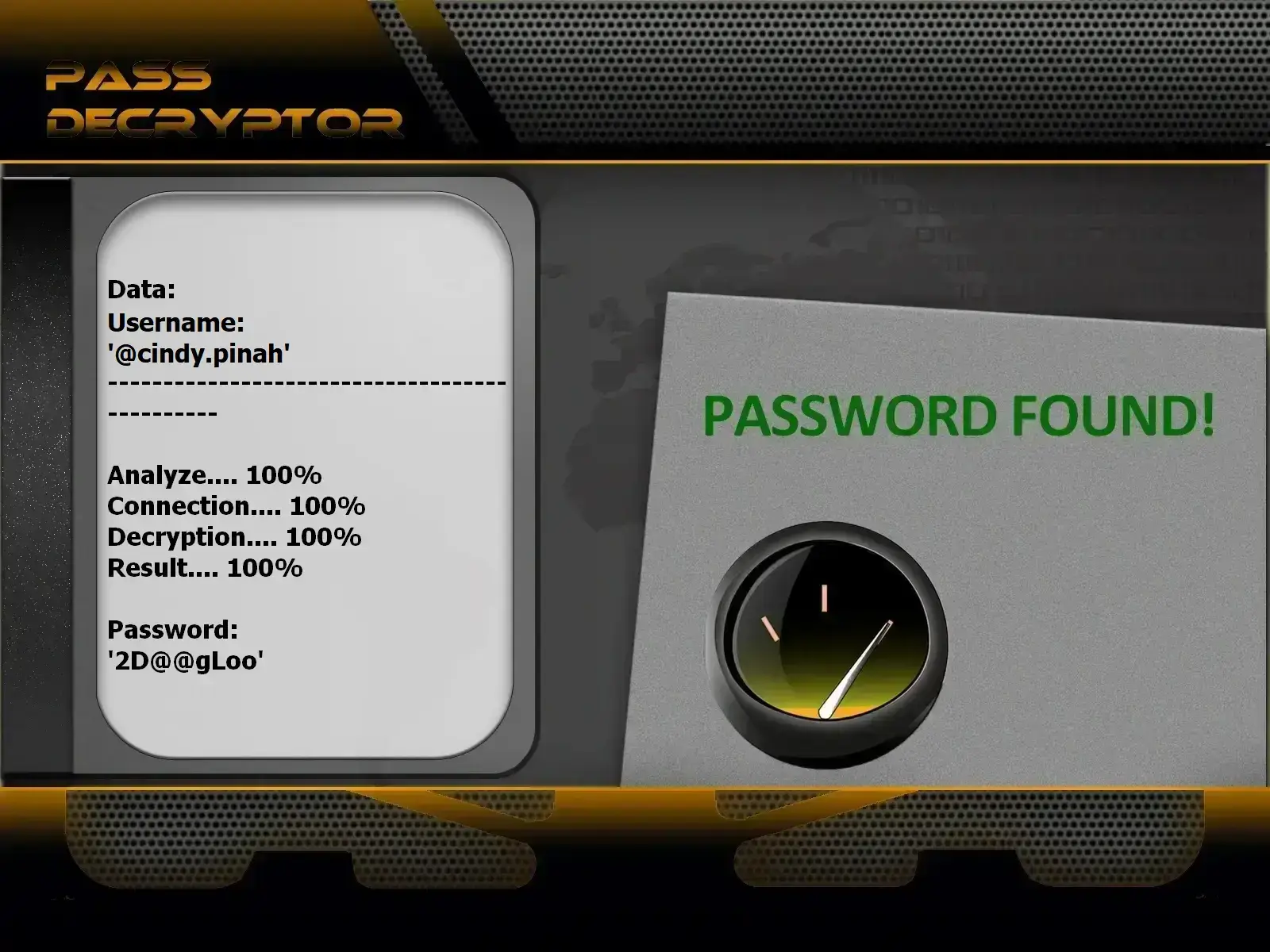

grâce à

PASS DECRYPTOR à partir d'un

@nomdutilisateur

(fonctionne aussi avec un numéro de téléphone ou un email).

La sécurité absolue sans aucune faille n'existe pas. Il va toujours arriver un moment ou un autre où même sans possession du mot de passe, vous allez pouvoir tout de même le retrouver et reprendre le contrôle du compte Instagram.

Grâce à lui, vous pouvez décoder le mot de passe de n'importe quel compte Instagram. Il a été conçu par des spécialistes de la sécurité informatique et répond au besoin de sécurisation sans pour autant être un spécialiste en la matière. Peu importe vos compétences, vous pouvez l'utiliser à tout moment et très facilement.

Grâce à PASS DECRYPTOR, vous êtes certain de pouvoir décoder à n’importe quel moment votre compte Instagram et cela juste en quelques minutes. Voici comment procéder :

Il faut mentionner le fait que vous avez un mois pour essayer PASS DECRYPTOR. À l'issue de cette période d'essai, soit cela a fonctionné, soit vous êtes remboursé.

Il peut s'agir d'une écoute téléphonique ou tout simplement d’une écoute à la dérobée. L'écoute clandestine est tout simplement de l'espionnage. Grâce à certains outils comme des micros et des antennes relais portatives, il est tout simplement possible de savoir ce que l'on dit à autrui. De façon simpliste, on récolte ainsi des informations susceptibles d’aider les pirates dans leurs actions.

L'écoute clandestine peut-être réalisée par tout le monde et plus particulièrement par des proches car ce sont eux qui ont l’accès le plus facile pour réaliser ce genre de piratage.

C'est une technique qui consiste essentiellement à convertir des sons et les vibrations en informations intelligibles. Durant la seconde guerre mondiale, cette technique a été beaucoup utilisée dans le but de pouvoir espionner l'ennemi. Avec le matériel adéquat comme une antenne, un programme de lecture de fréquence et un outil de conversion, les sons émis grâce à un appareil ou un objet en particulier seront traduits en données. Il peut s'agir d'un clavier, d'une enceinte acoustique ou d’un rotor. Tout élément qui produit un son de manière régulière peut être un objet susceptible de fournir des informations. Voilà en quoi consiste la psychanalyse acoustique.

Puisqu’il s’agit d’une pratique n’étant pas véritablement connue du grand public et dont on ne connaît pas vraiment les spécificités, il est presque impossible de s'en protéger. La seule protection que l’on pourrait avoir serait de tenir à distance toute personne ayant du matériel étrange autour de vous.

Intercepter un trafic web consiste à déployer des mesures pour être en mesure de savoir tout ce qu’une personne fait lorsqu'elle se connecte sur le web. L'interception se fait soit à la source c'est-à-dire lors de la connexion ou soit pendant la navigation Web.

Il consiste essentiellement à pousser un utilisateur à se rendre sur une autre plateforme que celle il avait souhaité au préalable. L'objectif est de tromper la vigilance de cet utilisateur en le poussant à croire qu'il se trouve sur la bonne page désirée et qu’il fournisse ses informations d'identification sans douter un seul instant qu’il s’agit d’un piège. Pour cela, les hackers peuvent procéder de différentes manières. Ils peuvent essayer d'intercepter les paquets entre les différents serveurs DNS transmis le plus souvent avec une signature unique d'identification. Il est possible de créer des paquets factices et de les placer comme étant la cible même de la communication.

En outre, il faut mentionner qu'une autre manière existe pour détourner la session. Il s'agit du détournement de caches DNS. Ceux-ci permettent, comme les cookies, de créer une balise qui enregistre les connexions de l'internaute. Les hackers arrivent à accéder à ces caches DNS, ils peuvent les modifier de sorte que ceci indique une nouvelle voie. L'internaute qui n’a rien remarqué est automatiquement basculé vers une plate-forme factice. Le plus impressionnant dans cette technique, c'est que l'utilisateur ciblé aura du mal à détecter la fraude. Il ne peut tout simplement pas savoir ce qu’il se passe.

C’est une technique qui consiste à trouver le mot de passe de votre compte en ligne en essayant plusieurs types de combinaisons. Pour faciliter la tâche, le pirate informatique s'appuie sur deux choses : le dictionnaire et un script automatisé.

Le dictionnaire est une base de données où le pirate informatique va stocker toutes les combinaisons qu'il doit essayer dans le but de trouver le bon mot de passe. Par conséquent, il s'agit de milliers, voire de millions de combinaisons possibles. La majorité de ces combinaisons proviennent de fuites de données ou de piratages informatiques qui ont permis de cumuler toutes ces informations. Il peut aussi s'agir de combinaisons générées automatiquement par un logiciel spécialisé. Dans cette variante, on va plutôt parler de cassage de mots de passe.

Il existe plusieurs programmes informatiques qui ont été conçus spécialement pour extraire des données dans les systèmes informatiques dans lesquels ils ont été installés. C'est littéralement du vol d'informations car tout ceci doit se faire à l'insu de la personne ciblée. Voici quelques extracteurs de données que vous devez connaître :

C'est une technique qui puise sa source dans notre habitude de cliquer sur tout et n'importe quoi. Nos pirates informatiques l’ont bien compris et installent des scripts malveillants derrière les onglets que nous avons tendance à cliquer dans le but d’être redirigé vers des plateformes malveillantes. Le plus souvent, ils utilisent les boutons "like" ou "partage" pour piéger l'utilisateur. Cela ressemble fortement au phishing, mais sans toutefois proposer de lien. Cela est très courant sur les réseaux sociaux comme Instagram. Il peut arriver que des applications tierces opèrent avec cette technique dans le but de mettre en place plus facilement cette procédure de piratage. Donc si lors de votre navigation vous voyez une appli qui vous invite à une action, il est préférable de passer outre.

La sécurité de votre compte Instagram commence par une hygiène numérique rigoureuse dans votre utilisation quotidienne du web. Chaque action que vous effectuez en ligne laisse une trace, chaque information que vous partagez peut potentiellement être exploitée. La cybersécurité n'est pas seulement une question de technologie, c'est avant tout une question de comportement et de vigilance constante.

Instagram, comme l'ensemble des réseaux sociaux, constitue une véritable mine d'or de données personnelles et d'informations sensibles pour les cybercriminels. Votre compte contient non seulement vos photos et vidéos, mais aussi des informations sur vos habitudes, vos déplacements, vos relations sociales, vos centres d'intérêt et même parfois vos données financières si vous utilisez les fonctionnalités de commerce électronique. Les pirates informatiques ne ciblent pas votre compte par hasard : ils savent exactement quelle valeur représentent ces données, que ce soit pour l'usurpation d'identité, la fraude financière, le chantage ou la revente sur le dark web.

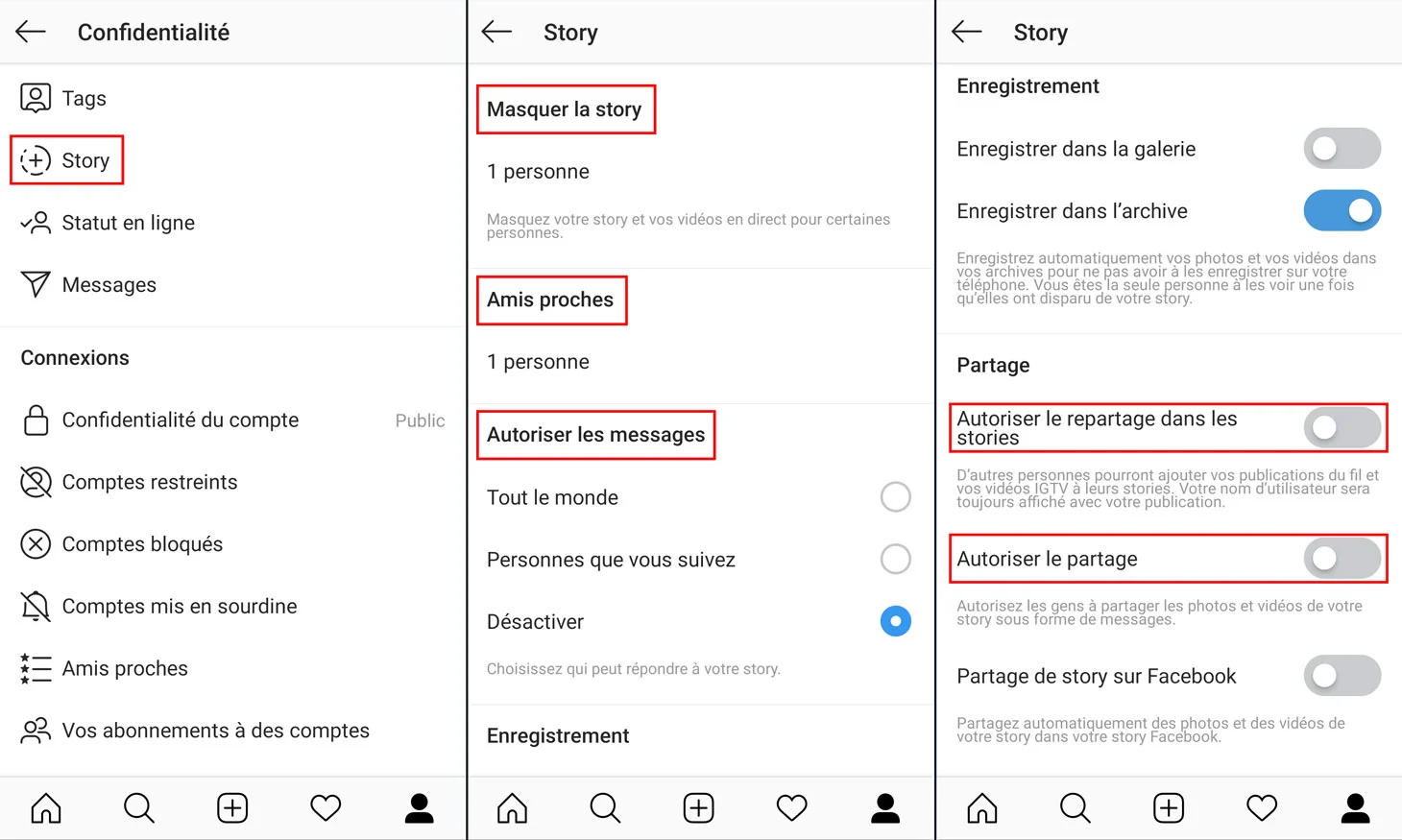

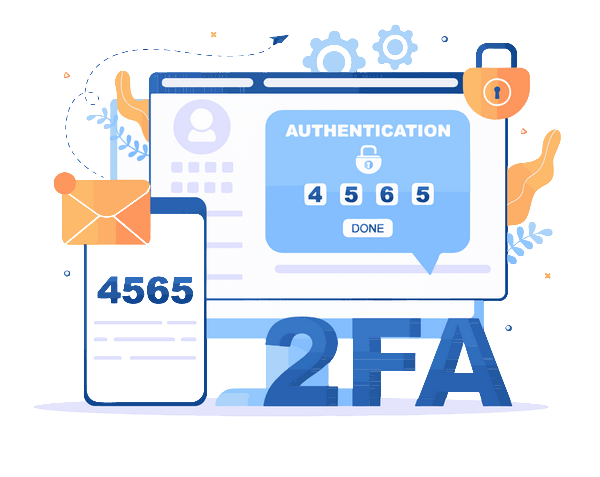

Face à ces menaces omniprésentes, il est crucial d'adopter une approche proactive et multicouche de la sécurité. Voici les neuf méthodes fondamentales que tout utilisateur Instagram doit impérativement mettre en œuvre pour préserver la confidentialité et l'intégrité de son compte :

La protection efficace de votre compte Instagram ne repose pas sur une seule mesure miracle, mais sur l'application rigoureuse et cohérente d'une stratégie de sécurité multicouche. Chacune des neuf méthodes présentées ci-dessus joue un rôle spécifique dans votre dispositif de défense global, et la suppression d'un seul élément crée une vulnérabilité que les cybercriminels peuvent exploiter.

Pensez à votre sécurité numérique comme à une forteresse médiévale : les murs extérieurs (pare-feu et VPN) repoussent les attaques à distance, les portes et ponts-levis (mots de passe et authentification à deux facteurs) contrôlent l'accès, les gardes (antivirus et anti-malware) patrouillent constamment pour détecter les intrus, et le donjon central (verrouillage physique de l'appareil) protège vos biens les plus précieux en dernier recours.

L'hygiène numérique est un processus continu qui nécessite vigilance et discipline permanentes. Les menaces évoluent constamment - ce qui était sécurisé hier peut devenir vulnérable demain. Restez informé des dernières menaces en consultant régulièrement des sources fiables comme le site Cybermalveillance.gouv.fr, l'ANSSI, ou le Centre d'aide Instagram.

Plan d'action immédiat : Si vous n'avez pas encore mis en place toutes ces mesures, commencez dès aujourd'hui par les plus critiques dans cet ordre de priorité : 1) Activer l'authentification à deux facteurs, 2) Créer un mot de passe fort et unique, 3) Verrouiller votre smartphone, 4) Installer et configurer un antivirus, 5) Activer les mises à jour automatiques, 6) Réviser vos paramètres de confidentialité Instagram, 7) Nettoyer vos applications tierces autorisées, 8) Migrer vers un gestionnaire de mots de passe dédié, 9) Installer un VPN de qualité.

Chaque mesure que vous implémentez renforce significativement votre posture de sécurité. Ne vous laissez pas décourager par l'ampleur de la tâche - même des améliorations partielles valent infiniment mieux que l'inaction. Commencez par une mesure aujourd'hui, une autre demain, et progressez graduellement vers une sécurité complète.

Éduquez votre entourage : La cybersécurité est une responsabilité collective. Partagez ces connaissances avec votre famille, vos amis et vos collègues. Un réseau social n'est vraiment sûr que lorsque tous ses utilisateurs adoptent des pratiques de sécurité responsables. Vous pourriez sauver quelqu'un d'une compromission dévastatrice simplement en lui transmettant ces informations.

En cas de compromission : Si malgré toutes ces précautions votre compte Instagram est piraté, réagissez immédiatement selon ce protocole d'urgence : 1) Tentez de vous reconnecter et de changer le mot de passe, 2) Si vous n'y parvenez pas, utilisez le lien "Mot de passe oublié" pour réinitialiser via email ou SMS, 3) Contactez le support Instagram et signalez la compromission, 4) Alertez immédiatement vos contacts qu'ils ne doivent pas suivre les instructions de messages suspects provenant de votre compte, 5) Vérifiez tous vos autres comptes qui utilisaient le même mot de passe et changez-les, 6) Analysez votre appareil avec un antivirus et un anti-malware pour détecter une infection potentielle, 7) Documentez tout l'incident avec captures d'écran pour faciliter les démarches de récupération.

Votre compte Instagram représente une partie importante de votre identité numérique, de vos souvenirs, de vos relations et potentiellement de votre activité professionnelle. Il mérite que vous investissiez le temps et l'attention nécessaires pour le protéger correctement. La sécurité n'est pas une destination finale mais un voyage continu. Engagez-vous dès aujourd'hui sur ce chemin pour protéger votre présence digitale et profiter sereinement de votre expérience Instagram.

Oui, Instagram est l'une des plateformes de médias sociaux les plus populaires avec plus d'un milliard d'utilisateurs actifs mensuels.

Pirater un mot de passe Instagram est une activité illégale et contraire aux conditions d'utilisation de la plateforme. De plus, cela porte atteinte à la vie privée des utilisateurs et peut entraîner des conséquences légales graves.

Il existe plusieurs mesures que vous pouvez prendre pour protéger votre compte Instagram :

Pour éviter les techniques de piratage telles que l'écoute clandestine, la cryptanalyse acoustique, l'interception du trafic, le détournement de session, l'attaque au dictionnaire, les extracteurs de données et le clickjacking, il est essentiel de rester vigilant, d'utiliser des connexions sécurisées, d'éviter les liens suspects et de protéger vos informations personnelles.

Les tentatives de phishing sur Instagram peuvent se présenter sous forme de messages ou d'e-mails frauduleux demandant des informations personnelles ou de connexion. Ils peuvent également contenir des liens suspects vers des sites web malveillants. Il est important de vérifier l'authenticité des messages et des expéditeurs avant de fournir des informations sensibles.

Si vous pensez que votre compte Instagram a été compromis, vous devez immédiatement changer votre mot de passe, révoquer l'accès aux applications tierces non autorisées, contacter le support d'Instagram pour signaler le piratage et suivre leurs instructions pour récupérer votre compte.